pfSense ist ein bekanntes Open-Source-Betriebssystem, das du als Firewall oder Router nutzen kannst. Einen OpenVPN-Server einrichten kann auf pfSense die Sicherheit deines Netzwerks erheblich verbessern und eine zuverlässige, verschlüsselte Verbindung für den Fernzugriff bereitstellen. Wir zeigen dir, was du tun musst, um Surfshark VPN auf pfSense zu konfigurieren. Dafür sind mehrere Schritte notwendig, durch die wir dich im Einzelnen führen werden. Alles, was du dafür benötigst, ist ein aktives Surfshark-VPN-Abo. Los geht’s.

Surfshark OpenVPN auf einem pfSense-Router einrichten – wie geht das?

Dieses Anleitung zeigt dir, wie du einen OpenVPN-Tunnel auf deinem pfSense 2.4.4-Router einrichten kannst.

Bitte beachte: Du benötigst einen Router mit pfSense Firmware Version 2.4.4 oder höher und ein aktives Surfshark-Abonnement, um die Einrichtung erfolgreich abzuschließen.

Erstelle deine Zugangsdaten

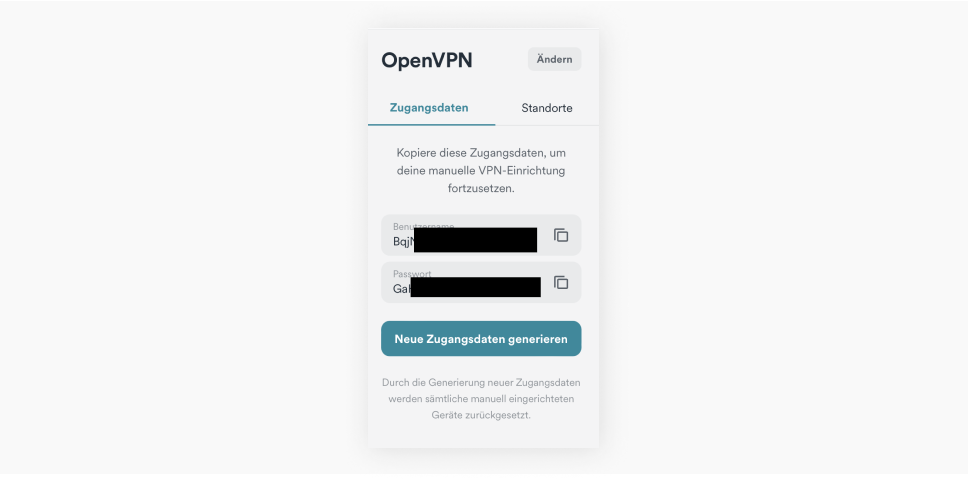

Beachte, dass es hierbei nicht um die Erstellung deiner regulären Login-Daten von Surfshark VPN geht, sondern dass du bei diesem Schritte neue Zugangsdaten für das pfSense-OpenVPN erstellst.

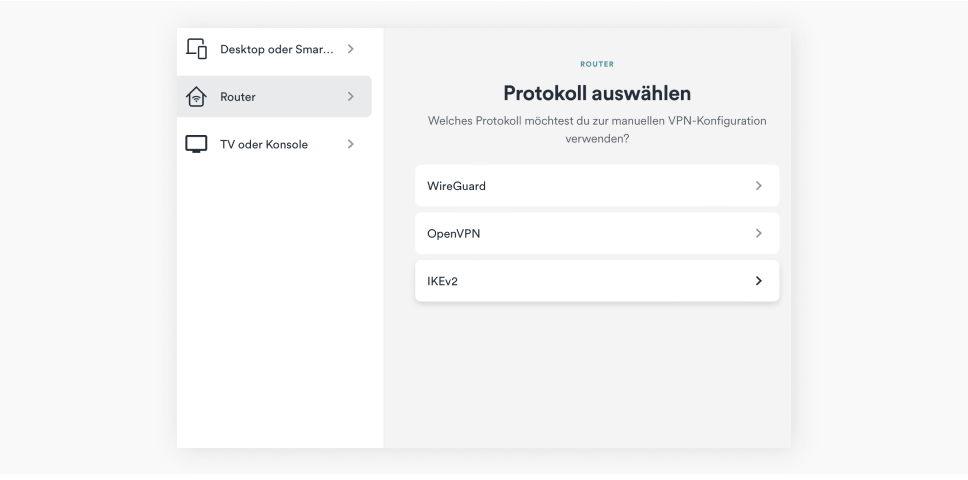

Gehe auf die Login-Seite von Surfshark und melde dich mit deinen Surfshark-Logindaten an. Klicke dann auf VPN > Manuelle Einrichtung > Router > OpenVPN, um deine Zugangsdaten für pfSense zu erstellen.

Gehe nun sicher, dass du dich im Tab Zugangsdaten befindest, und klicke auf Neue Zugangsdaten generieren.

Beachte: Lasse diesen Tab am besten geöffnet, da du die Daten im weiteren Verlauf noch benötigst.

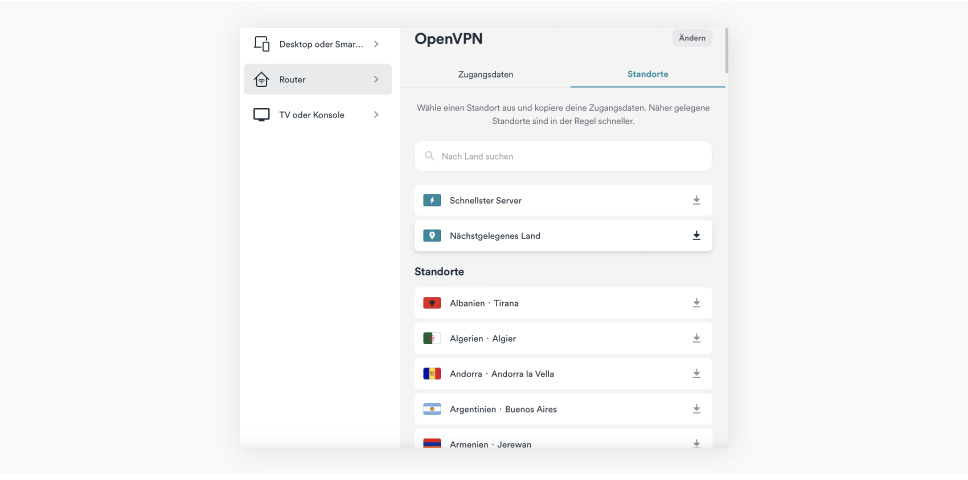

Wähle einen Surfshark-OpenVPN-Server

- Gehe erneut zu VPN > Manuelle Einrichtung > Router > OpenVPN wie beim Erstellen deiner Zugangsdaten (siehe oben).

- Nun wählst du aber stattdessen den Tab Standorte aus und entscheide dich für einen der OpenVPN-Server, mit dem du dich verbinden möchtest.

- Klicke neben dem Server-Namen auf das Download-Symbol und wähle dann UDP herunterladen.

Richte einen OpenVPN-Client auf pfSense ein

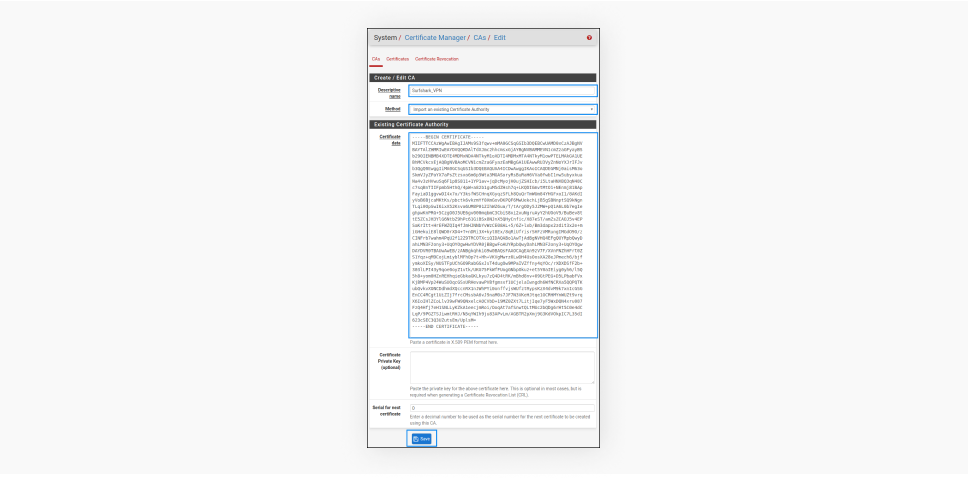

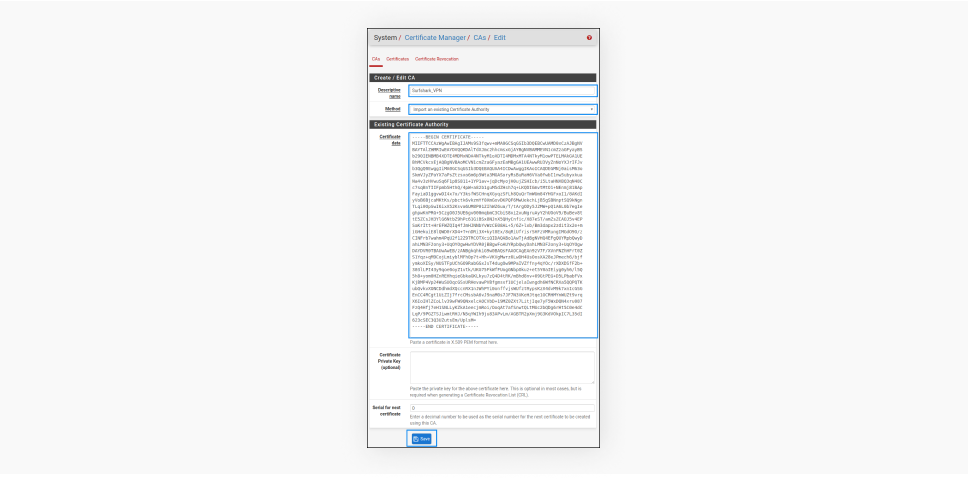

Um einen pfSense-VPN-Client einzurichten, rufe pfSense von deinem Browser aus auf und navigiere dann zu System > Certificate Manager > CAs. Wählen den Button +Hinzufügen.

Du solltest nun dieses Fenster sehen:

Drücke unten auf der Seite Save.

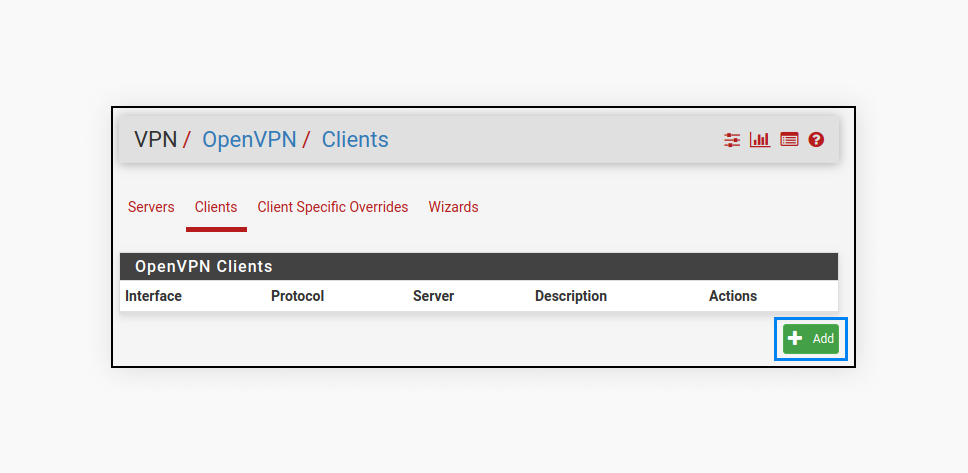

Gehe danach zu VPN > OpenVPN > Clients und drücke +Add.

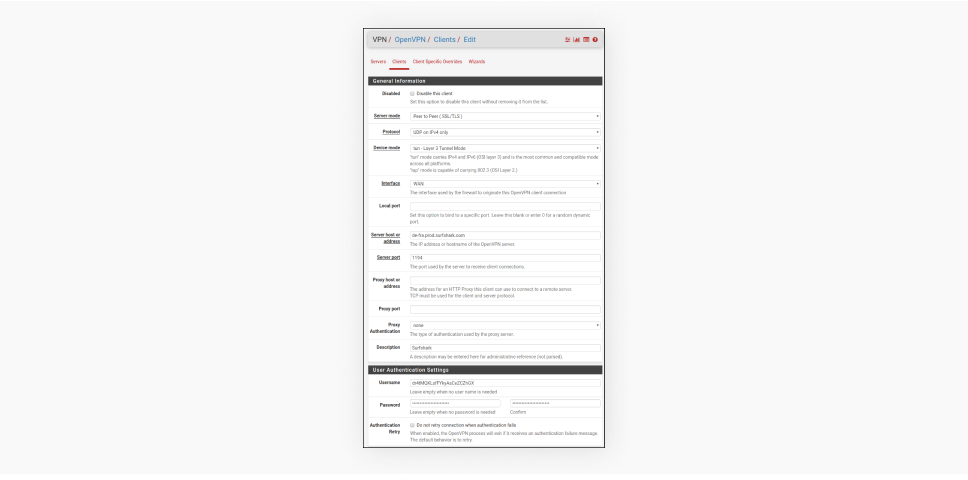

Fülle die Felder folgendermaßen aus:

General Information

Disable this client: Unmarkiert lassen

Server mode: Peer to Peer (SSL/TLS)

Protocol: UDP on IPv4 only (Du kannst auch TCP nutzen)

Device mode: tun – Layer 3 Tunnel Mode

Interface: WAN

Local port: Leer lassen

Server host or address: Der Hostname vom OpenVPN-Server, mit dem du dich verbinden möchtest (siehe Wähle einen Surfshark-OpenVPN-Server in diesem Artikel oben).

Server port: 1194 (use 1443 if you use TCP)

Proxy host or address: Leer lassen.

Proxy port: Leer lassen

Proxy Authentication: None

Description: Das bleibt dir überlassen

User Authentication Settings

Username and Password: Logindaten von Surfshark VPN, die du am Anfang dieser Anleitung erstellt hast (siehe oben).

Authentication Retry: Unmarkiert lassen

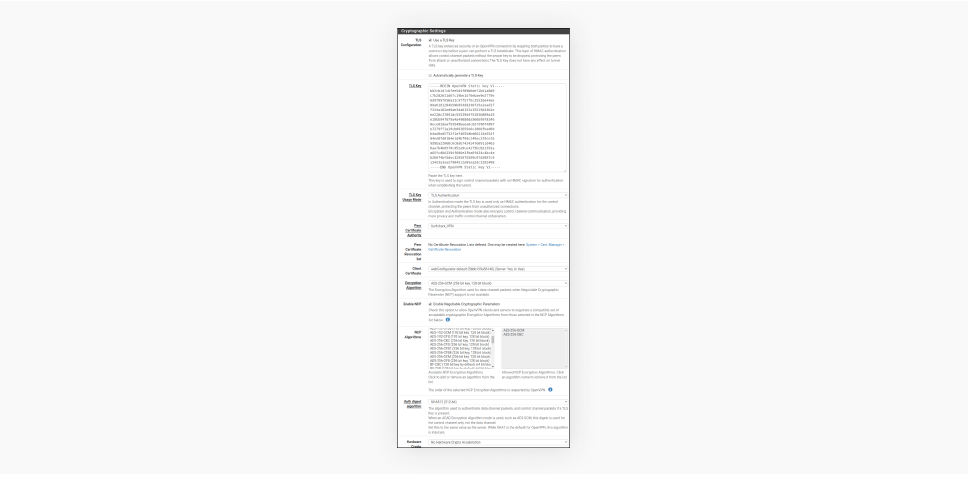

Cryptographic Settings

TLS Configuration: Auswählen

Automatically generate a TLS Key: Nicht auswählen

TLS Key:

—–BEGIN OpenVPN Static key V1—–

b02cb1d7c6fee5d4f89b8de72b51a8d0

c7b282631d6fc19be1df6ebae9e2779e

6d9f097058a31c97f57f0c35526a44ae

09a01d1284b50b954d9246725a1ead1f

f224a102ed9ab3da0152a15525643b2e

ee226c37041dc55539d475183b889a10

e18bb94f079a4a49888da566b9978346

0ece01daaf93548beea6c827d9674897

e7279ff1a19cb092659e8c1860fbad0d

b4ad0ad5732f1af4655dbd66214e552f

04ed8fd0104e1d4bf99c249ac229ce16

9d9ba22068c6c0ab742424760911d463

6aafb4b85f0c952a9ce4275bc821391a

a65fcd0d2394f006e3fba0fd34c4bc4a

b260f4b45dec3285875589c97d3087c9

134d3a3aa2f904512e85aa2dc2202498

—–END OpenVPN Static key V1—–

TLS Key Usage Mode: TLS Authentication

Peer certificate authority: Surfshark_VPN

Peer Certificate Revocation list: Undefiniert lassen

Client certificate: webConfigurator default (59f92214095d8)(Server: Yes, In Use) (BEACHTE: Die Zahlen können bei dir anders aussehen)

Encryption Algorithm: AES-256-GCM

Enable NCP: Auswählen

NCP Algorithms: AES-256-GCM and AES-256-CBC

Auth digest algorithm: SHA512 (512-bit)

Hardware Crypto: No hardware crypto acceleration

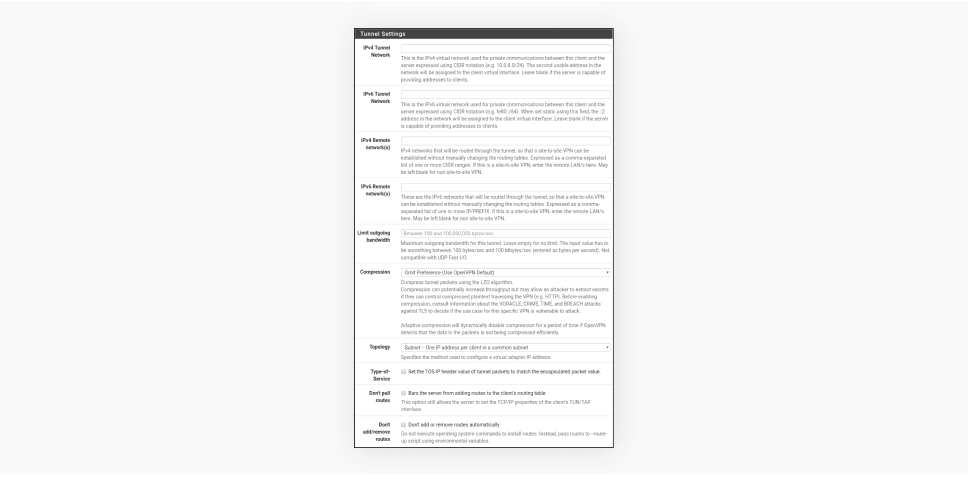

Tunnel Settings:

IPv4 tunnel network: Leer lassen

IPv6 tunnel network: Leer lassen

IPv4 remote network(s): Leer lassen

IPv6 remote network(s): Leer lassen

Limit outgoing bandwidth: Leer lassen

Compression: Omit Preference (Use OpenVPN Default)

Topology: Subnet – One IP address per client in a common subnet

Type-of-service: Unmarkiert lassen

Don’t pull routes: Unmarkiert lassen

Don’t add/remove routes: Unmarkiert lassen

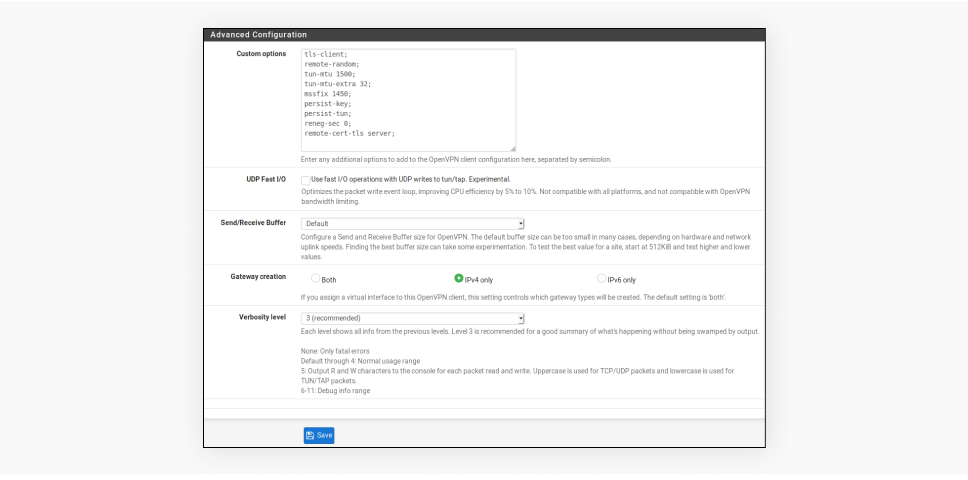

Advanced Configuration:

Custom options: Füge hier den nachstehenden Inhalt ein

tls-client;

remote-random;

tun-mtu 1500;

tun-mtu-extra 32;

mssfix 1450;

persist-key;

persist-tun;

reneg-sec 0;

remote-cert-tls server;

UDP FAST I/O: Unmarkiert lassen

Send/Receive Buffer: Default

Gateway creation: IPv4 only

Verbosity level: 3 (recommended)

Drücke unten auf der Seite Save, und oben Apply changes.

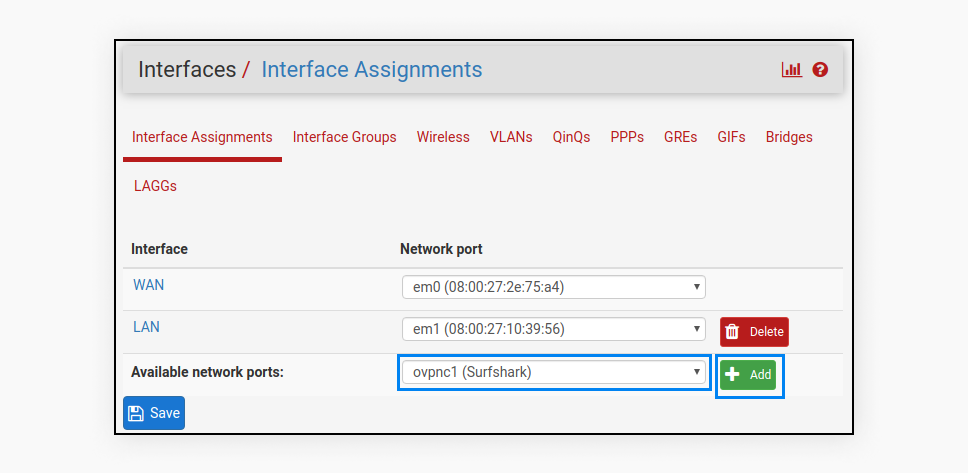

Gehe nun zu Interfaces > Interface Assignments > und füge das Interface Surfshark VPN hinzu.

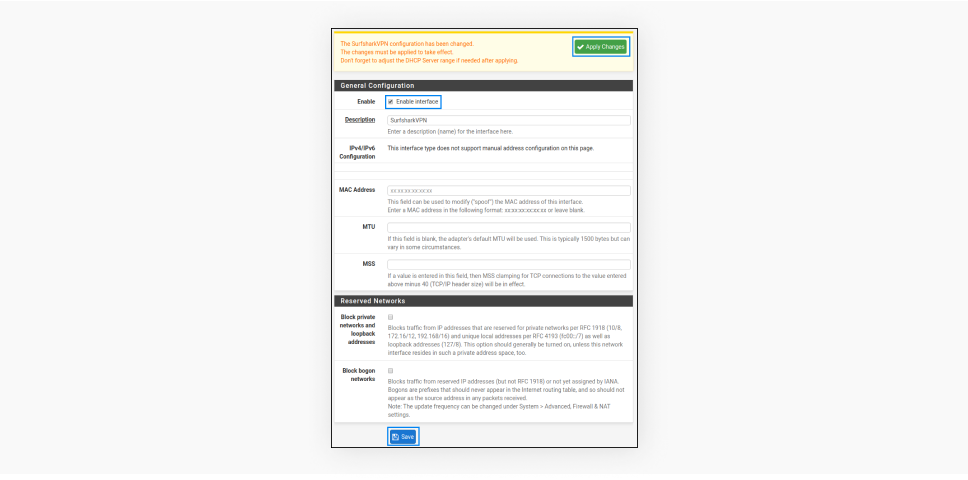

Drücke auf OPT1 auf der linken Seite der dir zugewiesenen Schnittstelle und gib die folgenden Informationen ein:

Enable: Auswählen

Description: Surfshark VPN

MAC Address: Leer lassen

MTU: Leer lassen

MSS: Leer lassen

Ändere ansonsten nichts. Scrolle stattdessen nach unten und drücke Save und Apply Changes.

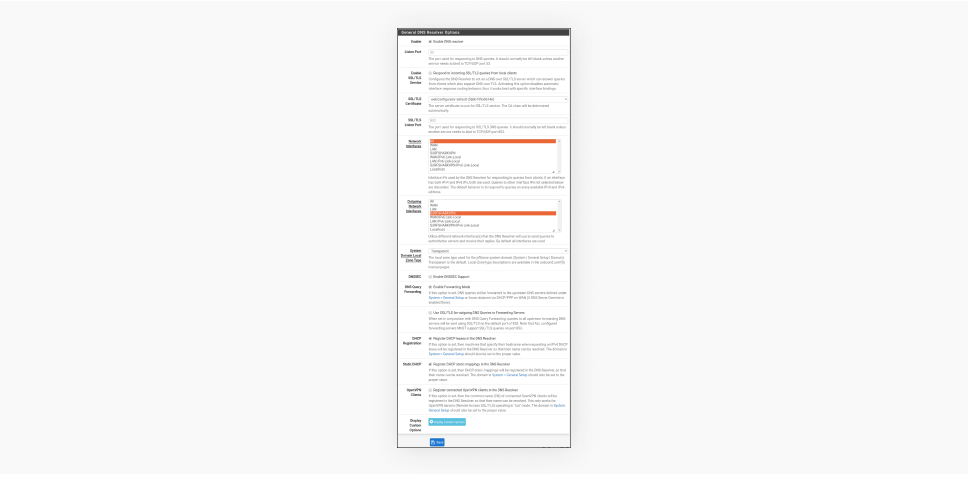

Gehe anschließend zu Services > DNS Resolver > General Settings.

Enable: Auswählen

Listen port: Unverändert lassen

Enable SSL/TLS Service: Nicht auswählen

SSL/TLS Certificate: webConfigurator default (59f92214095d8) (Server: Yes, In Use) (bitte beachte, dass deine Nummer abweichen kann)

SSL/TLS Listen Port: Unverändert lassen

Network Interfaces: All

Outgoing Network Interfaces: Surfshark VPN

System Domains Local Zone Type: Transparent

DNSSEC: Unmarkiert lassen

DNS Query Forwarding: Auswählen

DHCP Registration: Auswählen

Static DHCP: Auswählen

Klicke auf Save und Apply Changes.

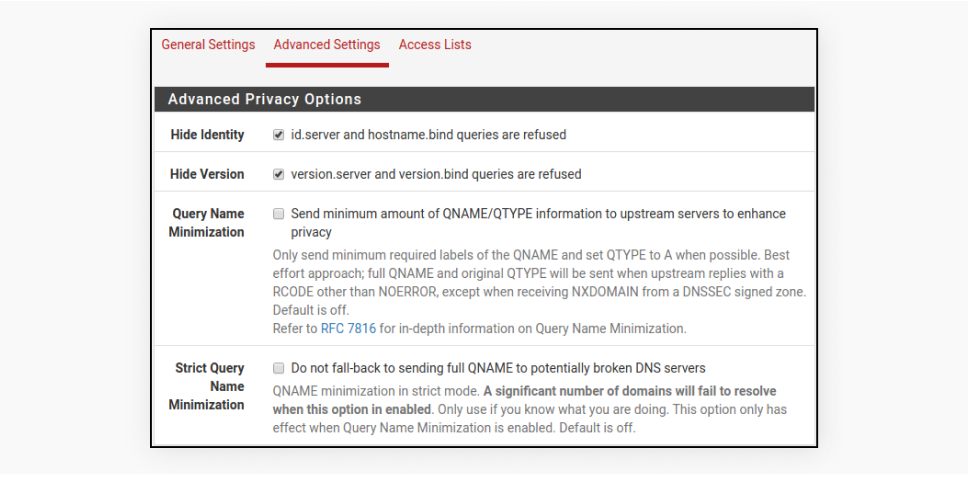

Wähle in DNS Resolver oben die Option Advanced Settings und gib dann Folgendes ein:

ADVANCED PRIVACY OPTIONS

Hide Identity: Auswählen

Hide Version: Auswählen

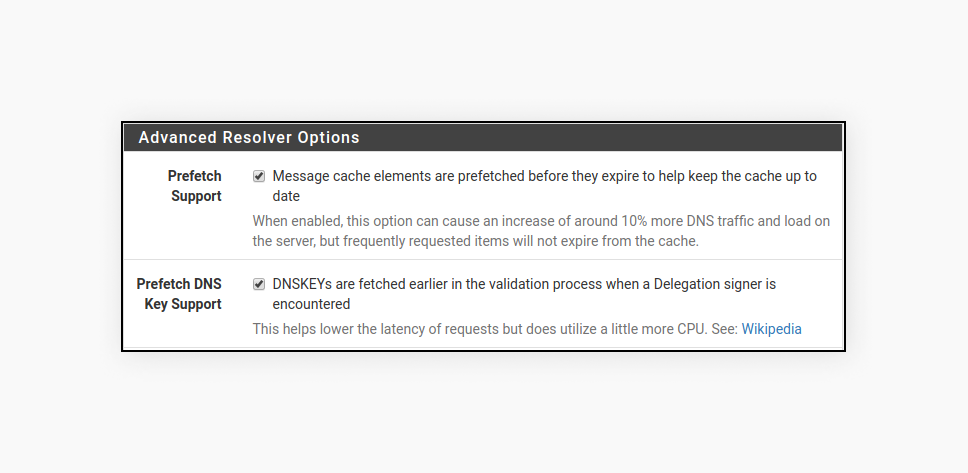

ADVANCED RESOLVER OPTIONS

Prefetch Support: Auswählen

Prefetch DNS Key Support: Auswählen

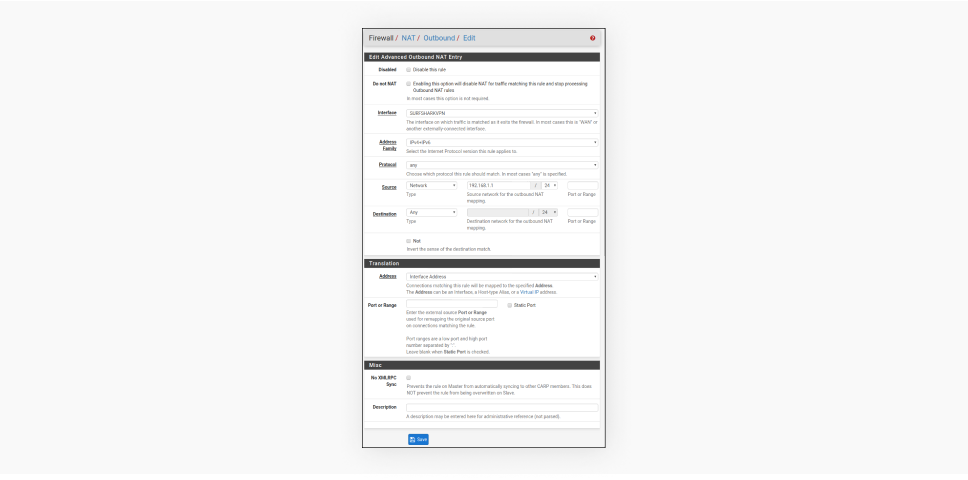

Klicke Save und Apply Changes. Gehe dann zu Firewall > NAT > Outbound and wähle Manual Outbound NAT rule generation aus. Klicke erneut Save und Apply Changes. Daraufhin erscheinen vier Regeln; lasse diese unberührt und füge stattdessen eine neue Regel hinzu.

- Wähle Surfshark VPN als Interface.

- Source: Dein Subnet.

- Drücke Save.

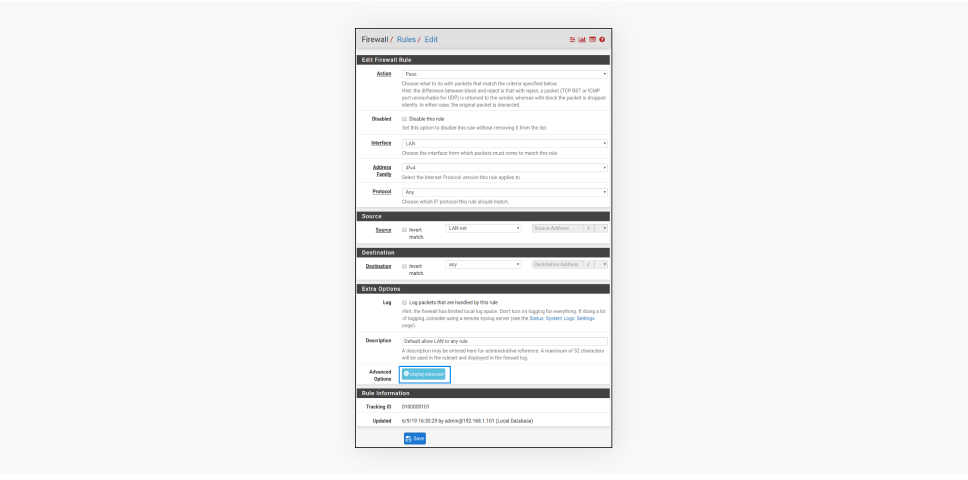

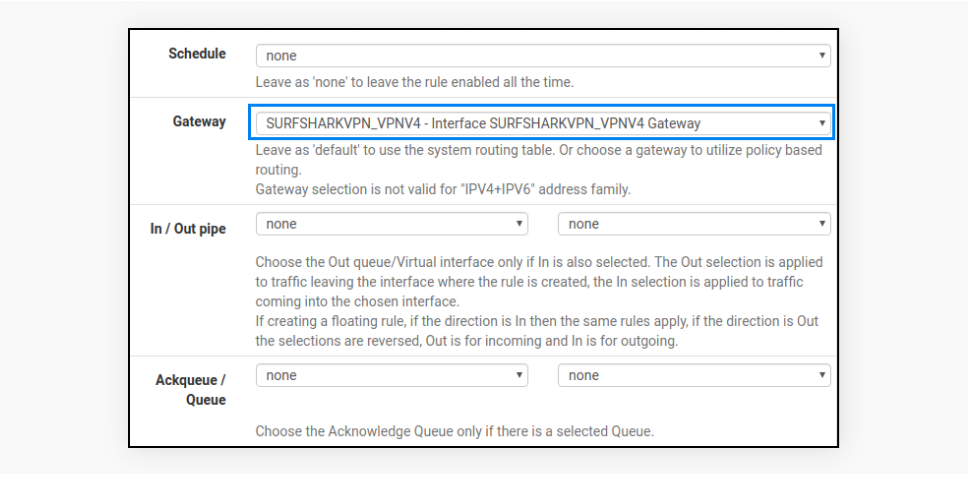

Gehe zu Firewall > Rules > LAN und lösche die IPv6-Regel. Bearbeite außerdem die IPv4-Regel. Dafür gehst du wie folgt vor:

- Klicke auf Display Advanced.

- Ändere Gateway zu Surfshark VPN.

- Klicke Save und Apply Changes.

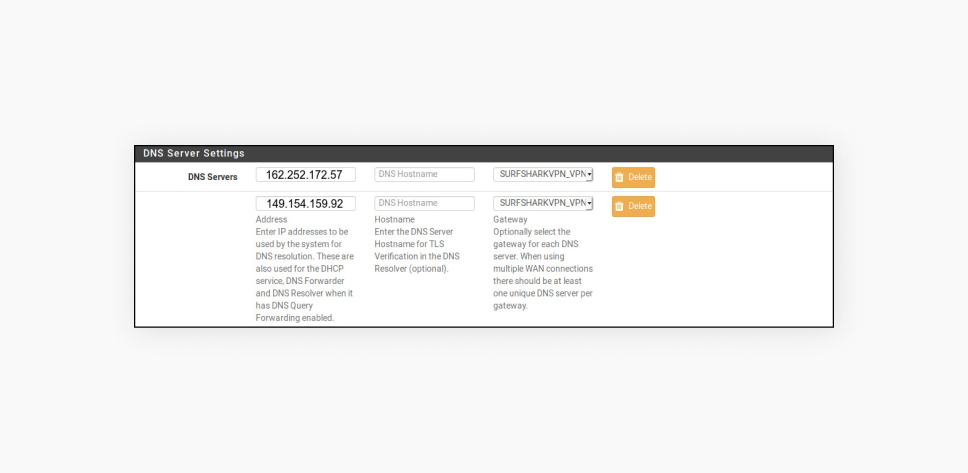

Gehe zu System > General Setup > DNS Server Settings und gib Folgendes ein:

DNS Server 1: 162.252.172.57; Gateway: SURFSHARKVPN_VPNV4

DNS-Server 2: 149.154.159.92; Gateway: SURFSHARKVPN_VPNV4

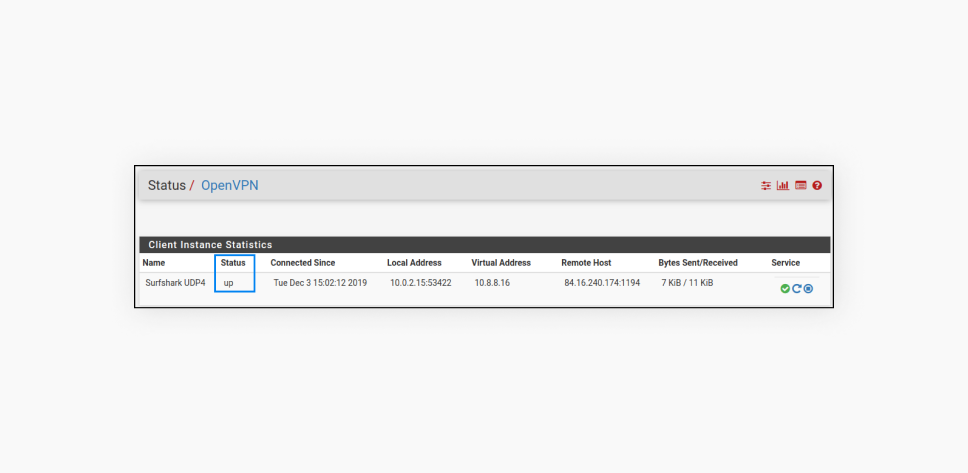

Klicke Save, und gehe zu Status >OpenVPN. Der Status sollte “up” lauten.

Prüfe, ob die VPN-Verbindung funktioniert

Damit du sicherstellen kannst, dass alle oben genannten Schritte auch zum Erfolg geführt haben, solltest du prüfen, ob Surfshark VPN funktioniert – vor allem, wenn du die Einrichtung auf pfSense das erste Mal vorgenommen hast. Dafür hast du zwei Möglichkeiten:

Surfshark IP Leak Test

Gehe auf folgende Seite von Surfshark VPN. Dort kannst du deine IP-Adresse, deinen aktuellen Standort und deinen Internetanbieter prüfen. Siehst du dort weiterhin deine tatsächlichen Informationen, hat die Einrichtung auf pfSense nicht funktioniert. Siehst du aber die Informationen vom OpenVPN-Server, den du während der Konfiguration ausgewählt hast, ist die OpenVPN-Verbindung aktiv.

DNS-Datenleck-Überprüfer

Eine weitere Möglichkeit ist der DNS-Datenleck-Überprüfer. Damit prüfst du, ob dein Internetanbieter einsehen kann, welche Websites du besuchst oder welche Apps du verwendest. Werden deine DNS-Anfragen weiterhin offengelegt, und dein Status lautet ungeschützt, hat die pfsense-VPN-Konfiguration nicht geklappt. Warst du hingegen erfolgreich, lautet der Status “geschützt”, und du verwendest die sicheren DNS-Server von Surfshark.

Ist die Überprüfung positiv, genießt du nun den besten VPN-Schutz von Surfshark, und alle Geräte, die mit dem pfSense verbunden sind, nutzen die Sicherheit der VPN-Server, die Surfshark zur Verfügung stellt.

Bist du unterwegs und möchtest auch außerhalb deines Heimnetzwerks deine Daten verschlüsseln, kannst du wie gewohnt die Surfshark-VPN-App für iOS, Android, macOS oder Windows verwenden, um Smartphones, Tablets und Laptops zu sichern. Der Vorteil bei Surfshark: Es gibt keine Begrenzung der Geräteanzahl. Nutze das VPN auf so vielen Geräten wie nötig.

FAQs

Kann ich ein gratis pfSense-VPN nutzen?

Einen gratis VPN-Dienst solltest du nicht für pfsense nutzen, um ihn als VPN-Router einzurichten. Diese haben nicht ausreichend Ressourcen, um ihre VPN-Verbindungen zu pflegen und finanzieren sich durch nervige Werbung oder im schlimmsten Fall den Verkauf deiner Daten.

Wie viel kostet es, wenn ich ein pfSense-VPN einrichten möchte?

Um eine VPN-Verbindung über kostenpflichtige VPN-Anbieter wie Surfshark einzurichten, zahlst du eine monatliche Abogebühr. Die Höhe ist davon abhängig, welche Abovariante du wählst. Bei Surfshark erhältst du als Nutzer eines hohen monatlichen Preises auch mehr Funktionen neben dem klassischen VPN.

Ist die Konfiguration von einem OpenVPN-Client auf pfsense kompliziert?

Um das OpenVPN-Protokoll auf pfsense zu verwenden, sind einige Schritte notwendig, die du in unserem Tutorial (siehe oben) nachverfolgen kannst. Technische Grundkenntnisse solltest du mitbringen, aber mit der richtigen Anleitung wirst du bei der Einrichtung keine Probleme haben.

Kann ich Surfshark VPN auch für andere Router verwenden?

Ja, eine Installation von Surfshark VPN ist ebenso für andere Router möglich. So kannst du ein FritzBox-VPN einrichten oder aber ein VPN auf einem Asus-Router installieren. Erfahre auf der Surfshark-Website, wie du weitere VPN-Router einrichten kannst.

Ist ein pfSense-VPN-Tunnel mit OpenVPN sicher?

Ja, das OpenVPN-Protokoll gilt als vielseitig und sehr sicher. Außerdem ist es quelloffen, so dass der Code auf verborgene Backdoors, Schwachstellen oder andere Bugs geprüft werden kann.

![Lohnt sich ein Custom-Android-ROM überhaupt noch?[VIDEO]](https://surfshark.com/wp-content/uploads/2025/08/custom_android_roms_hero.png)