Alors que nous vivons dans un monde où la sécurité en ligne et la protection de la vie privée sont plus cruciales que jamais, utiliser un VPN est devenu une nécessité. Justement, configurer Surfshark OpenVPN sur un routeur pfSense vous permet de protéger l’ensemble de votre réseau domestique ou professionnel des menaces en ligne.

Que vous souhaitiez sécuriser vos données sensibles, masquer votre activité en ligne ou simplement maintenir une connexion stable et rapide, ce tuto vous montrera comment tirer le meilleur parti de OpenVPN pfSense avec Surfshark de manière aussi simple que possible. Suivez ces étapes pour renforcer la sécurité de votre réseau local et garantir une confidentialité totale sur tous vos appareils.

Sommaire

Pourquoi installer Surfshark OpenVPN sur un routeur pfSense ?

La mise en place de Surfshark OpenVPN sur un routeur pfSense présente plusieurs avantages pour ceux qui cherchent à sécuriser tout leur réseau local de manière efficace. En associant la flexibilité de pfSense avec la puissance de Surfshark vous renforcez considérablement la protection de vos données tout en améliorant la confidentialité en ligne. Voici quelques avantages expliquant pourquoi cette configuration est un excellent choix.

Sécurité renforcée

L’intégration de Surfshark OpenVPN sous pfSense permet de chiffrer l’intégralité de votre trafic internet grâce au cryptage AES-256 qui est l’un des standards les plus sécurisés au monde car il garantit que vos données restent à l’abri des cyberattaques et des tentatives d’espionnage et protège ainsi vos informations sensibles de manière efficace.

Par ailleurs, le tunnel sécurisé créé par OpenVPN empêche les attaquants de détourner votre connexion ou de surveiller vos activités en ligne. Votre réseau entier est ainsi blindé ce qui rend pratiquement impossible l’accès non autorisé à vos informations sensibles avec cette configuration.

Performance constante

L’une des craintes avec les VPN est la diminution de la vitesse de connexion. Cependant, avec Surfshark OpenVPN sur pfSense, vous pouvez configurer des règles qui permettent de prioriser la vitesse ou la stabilité selon vos besoins. Vous conservez ainsi des performances réseau optimales et ce même lorsque le VPN est actif sur l’ensemble du réseau.

Gestion centralisée

La gestion des paramètres de sécurité et de réseau peut devenir complexe et surtout si vous devez gérer plusieurs appareils ou utilisateurs. Avec pfSense, toute la gestion de votre VPN est centralisée dans une seule interface. Vous pouvez ainsi contrôler et ajuster tous les paramètres de Surfshark VPN directement depuis le tableau de bord pfSense ce qui simplifie considérablement l’administration quotidienne de votre réseau.

Cette gestion centralisée est particulièrement utile dans les environnements où plusieurs utilisateurs ont besoin d’un accès sécurisé et où la maintenance du réseau doit être rapide et efficace.

Configuration avancée et maintenance simplifiée

pfSense offre une vaste gamme d’options de configuration avancées. Que vous ayez besoin de personnaliser les paramètres DNS, de configurer des règles de firewall pfSense spécifiques ou d’optimiser les règles NAT, pfSense vous donne un contrôle granulaire sur chaque aspect de votre connexion VPN.

pfSense simplifie également les mises à jour et la maintenance de votre VPN. Vous pouvez en effet facilement appliquer les dernières mises à jour de sécurité et ajuster les paramètres de votre VPN pour rester à jour avec les dernières avancées en matière de sécurité grâce à l’interface utilisateur intuitive de pfSense.

Comment configurer OpenVPN sur pfSense avec Surfshark

Le configuration du VPN OpenVPN sur un routeur pfSense avec Surfshark peut sembler complexe mais en suivant les étapes ci-dessous vous pourrez sécuriser votre réseau en toute simplicité. Avant de commencer, assurez-vous de disposer des éléments nécessaires : un compte actif Surfshark, un routeur avec le firmware pfSense version 2.4.4 ou supérieur ainsi que de l’accès au panneau d’administration de pfSense.

Note importante : Vous aurez besoin d’un routeur compatible avec pfSense version 2.4.4 et d’un abonnement actif à Surfshark pour procéder à la configuration. Si vous n’avez pas encore d’abonnement, vous pouvez l’acquérir directement sur le site de Surfshark.

La configuration de Surfshark OpenVPN sur pfSense se fait en quatre étapes principales, détaillées ci-dessous.

Étape 1 : Génération des identifiants OpenVPN Surfshark pour la configuration de pfSense

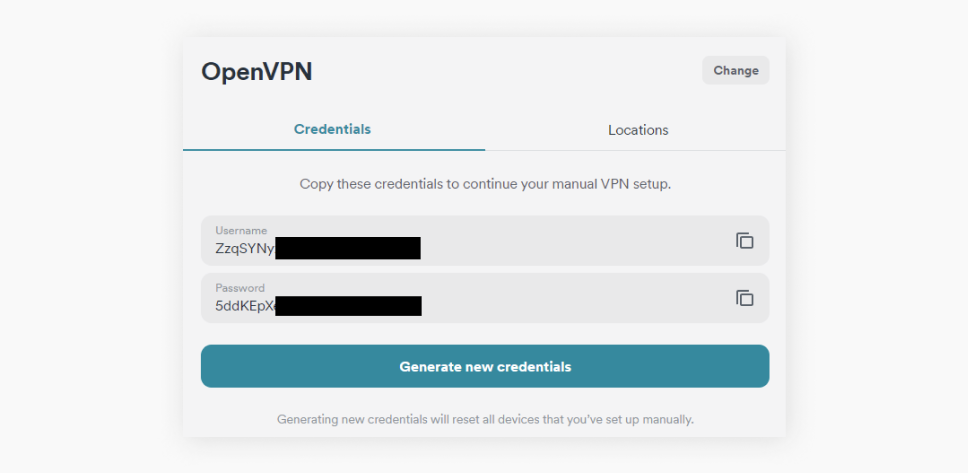

La première étape consiste à générer vos identifiants de service Surfshark, nécessaires pour configurer OpenVPN sur votre routeur pfSense. Ces identifiants vous permettront d’établir une connexion sécurisée avec les serveurs de Surfshark.

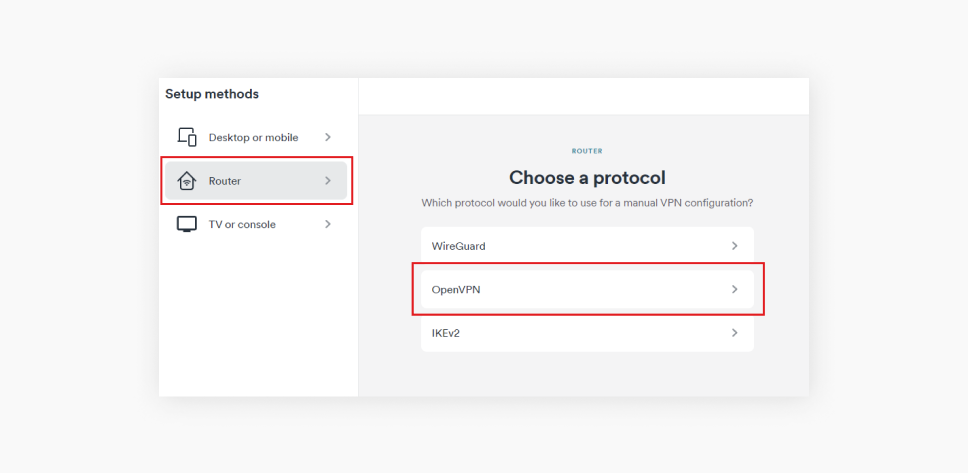

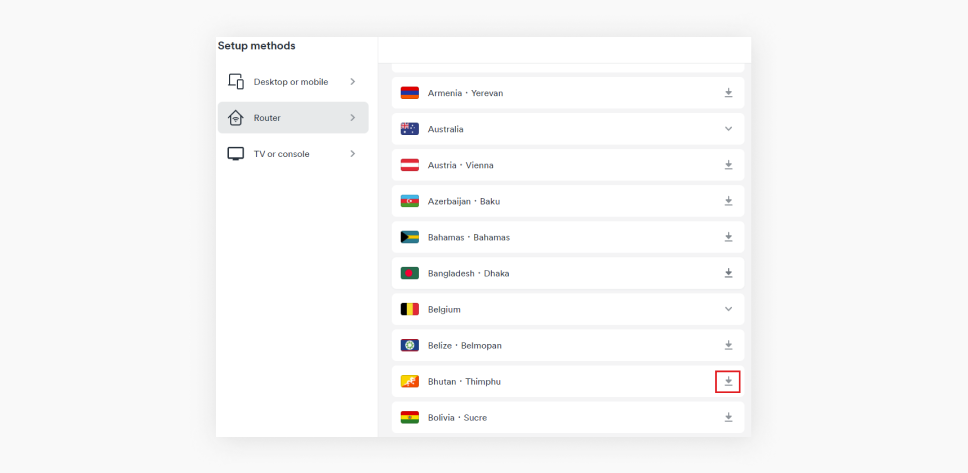

- Connectez-vous à votre compte Surfshark sur le site web.

- Accédez à la section « VPN » et cliquez sur « Configuration manuelle ».

- Sous « Routeur », cliquez sur « OpenVPN ». Notez ces identifiants, car vous en aurez besoin lors de la configuration sur pfSense.

Étape 2 : Téléchargement du fichier de configuration du serveur OpenVPN Surfshark

La deuxième étape consiste à télécharger le fichier de configuration des serveurs Surfshark que vous utiliserez pour configurer OpenVPN sur pfSense.

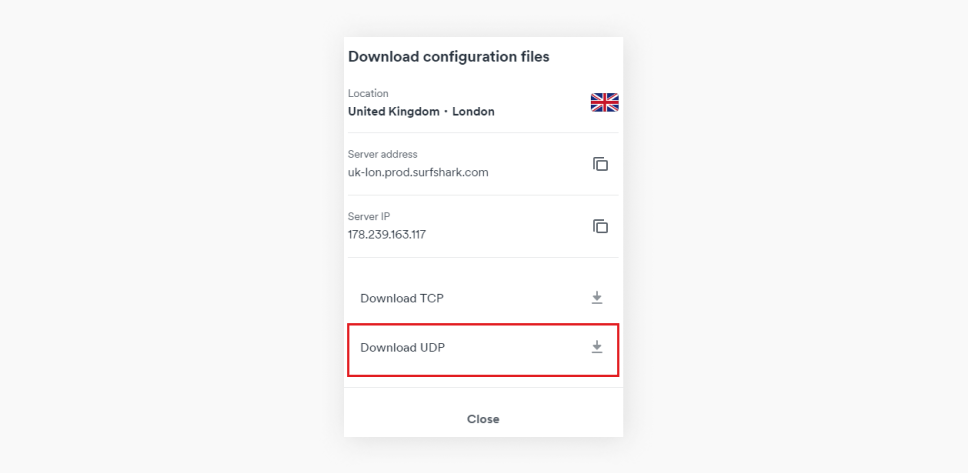

- Ouvrez la même page que celle que nous avons atteinte à l’étape précédente dans un autre onglet du navigateur, allez dans l’onglet Emplacements et localisez le serveur auquel vous souhaitez vous connecter.

- Cliquez sur l’icône de téléchargement à droite du nom du serveur et cliquez sur Télécharger UDP.

Ces fichiers contiennent toutes les informations nécessaires pour établir une connexion avec un serveur spécifique de Surfshark, l’autorité de certification.

Étape 3 : Configuration du client OpenVPN Surfshark sur pfSense

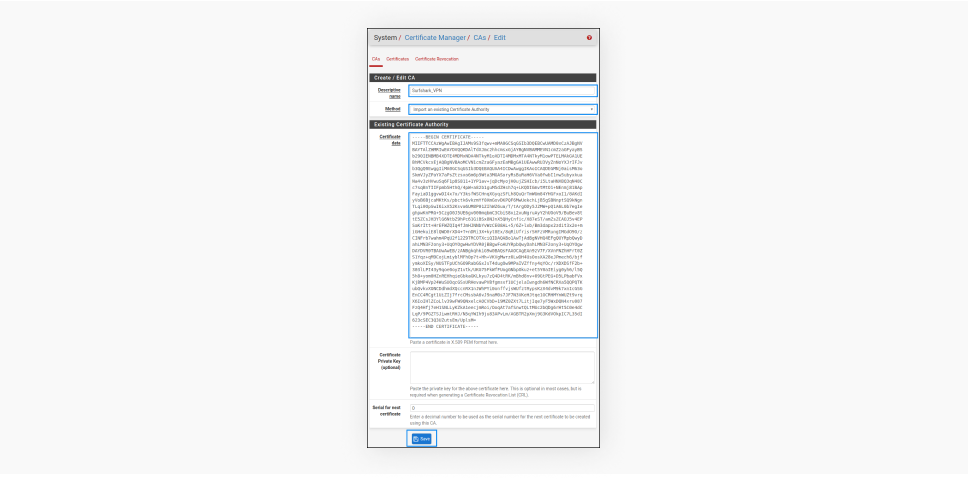

- Ajout de l’ autorité de certification

- Rendez-vous sur votre panneau d’administration pfSense via un navigateur et naviguez jusqu’à System > Cert. Manager > CAs pour ajouter un certificat client.

Appuyez sur le bouton + Ajouter. Remplissez ensuite les champs comme suit :

Descriptive Name: Surfshark_VPN;

Method: Import an existing Certificate Authority;

Certificate data:

—–BEGIN CERTIFICATE—–

MIIFTTCCAzWgAwIBAgIJAMs9S3fqwv+mMA0GCSqGSIb3DQEBCwUAMD0xCzAJBgNV

BAYTAlZHMRIwEAYDVQQKDAlTdXJmc2hhcmsxGjAYBgNVBAMMEVN1cmZzaGFyayBS

b290IENBMB4XDTE4MDMxNDA4NTkyM1oXDTI4MDMxMTA4NTkyM1owPTELMAkGA1UE

BhMCVkcxEjAQBgNVBAoMCVN1cmZzaGFyazEaMBgGA1UEAwwRU3VyZnNoYXJrIFJv

b3QgQ0EwggIiMA0GCSqGSIb3DQEBAQUAA4ICDwAwggIKAoICAQDEGMNj0aisM63o

SkmVJyZPaYX7aPsZtzsxo6m6p5Wta3MGASoryRsBuRaH6VVa0fwbI1nw5ubyxkua

Na4v3zHVwuSq6F1p8S811+1YP1av+jqDcMyojH0ujZSHIcb/i5LtaHNXBQ3qN48C

c7sqBnTIIFpmb5HthQ/4pW+a82b1guM5dZHsh7q+LKQDIGmvtMtO1+NEnmj81BAp

FayiaD1ggvwDI4x7o/Y3ksfWSCHnqXGyqzSFLh8QuQrTmWUm84YHGFxoI1/8AKdI

yVoB6BjcaMKtKs/pbctk6vkzmYf0XmGovDKPQF6MwUekchLjB5gSBNnptSQ9kNgn

TLqi0OpSwI6ixX52Ksva6UM8P01ZIhWZ6ua/T/tArgODy5JZMW+pQ1A6L0b7egIe

ghpwKnPRG+5CzgO0J5UE6gv000mqbmC3CbiS8xi2xuNgruAyY2hUOoV9/BuBev8t

tE5ZCsJH3YlG6NtbZ9hPc61GiBSx8NJnX5QHyCnfic/X87eST/amZsZCAOJ5v4EP

SaKrItt+HrEFWZQIq4fJmHJNNbYvWzCE08AL+5/6Z+lxb/Bm3dapx2zdit3x2e+m

iGHekuiE8lQWD0rXD4+T+nDRi3X+kyt8Ex/8qRiUfrisrSHFzVMRungIMGdO9O/z

CINFrb7wahm4PqU2f12Z9TRCOTXciQIDAQABo1AwTjAdBgNVHQ4EFgQUYRpbQwyD

ahLMN3F2ony3+UqOYOgwHwYDVR0jBBgwFoAUYRpbQwyDahLMN3F2ony3+UqOYOgw

DAYDVR0TBAUwAwEB/zANBgkqhkiG9w0BAQsFAAOCAgEAn9zV7F/XVnFNZhHFrt0Z

S1Yqz+qM9CojLmiyblMFh0p7t+Hh+VKVgMwrz0LwDH4UsOosXA28eJPmech6/bjf

ymkoXISy/NUSTFpUChGO9RabGGxJsT4dugOw9MPaIVZffny4qYOc/rXDXDSfF2b+

303lLPI43y9qoe0oyZ1vtk/UKG75FkWfFUogGNbpOkuz+et5Y0aIEiyg0yh6/l5Q

5h8+yom0HZnREHhqieGbkaGKLkyu7zQ4D4tRK/mBhd8nv+09GtPEG+D5LPbabFVx

KjBMP4Vp24WuSUOqcGSsURHevawPVBfgmsxf1UCjelaIwngdh6WfNCRXa5QQPQTK

ubQvkvXONCDdhmdXQccnRX1nJWhPYi0onffvjsWUfztRypsKzX4dvM9k7xnIcGSG

EnCC4RCgt1UiZIj7frcCMssbA6vJ9naM0s7JF7N3VKeHJtqe1OCRHMYnWUZt9vrq

X6IoIHlZCoLlv39wFW9QNxelcAOCVbD+19MZ0ZXt7LitjIqe7yF5WxDQN4xru087

FzQ4Hfj7eH1SNLLyKZkA1eecjmRoi/OoqAt7afSnwtQLtMUc2bQDg6rHt5C0e4dC

LqP/9PGZTSJiwmtRHJ/N5qYWIh9ju83APvLm/AGBTR2pXmj9G3KdVOkpIC7L35dI

623cSEC3Q3UZutsEm/UplsM=

-

- —–END CERTIFICATE—–

- Appuyez sur Save en bas de la page.

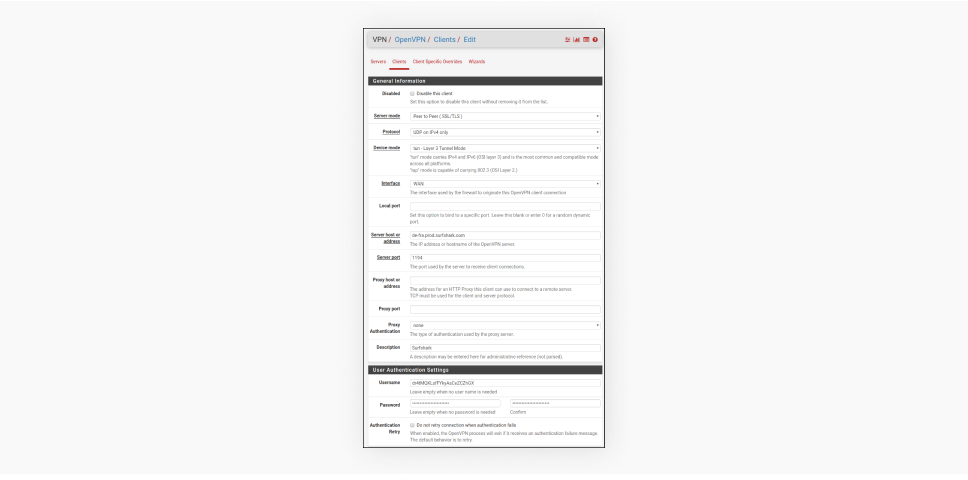

- Configuration du client OpenVPN

- Rendez-vous vers VPN > OpenVPN > Clients et appuyez sur +Add.

Remplissez les champs comme suit :

General Information

Disable this client: Ne pas cocher

Server mode: Peer to Peer (SSL/TLS)

Protocol: UDP on IPv4 only (vous pouvez également utiliser TCP)

Device mode: tun – Layer 3 Tunnel Mode

Interface: WAN

Local port: Ne pas cocher

Server host or address: Le nom d’hôte du serveur auquel vous souhaitez vous connecter (voir la section Téléchargement des fichiers de configuration des serveurs Surfshark dans cet article).

Server port: 1194 (utilisez 1443 si vous utilisez TCP)

Proxy host or address: Leave blank

Proxy port: Ne pas cocher

Proxy Authentication: None

Description: Le nom de votre choix

User Authentication Settings

Username and Password: Informations d’identification du service Surfshark (voir la section Génération des identifiants dans cet article)

Authentication Retry: Ne pas cocher

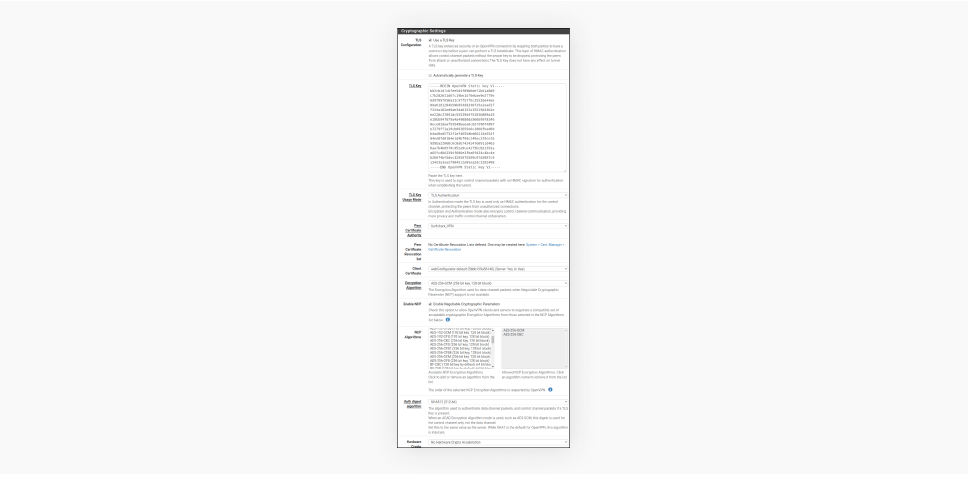

Cryptographic Settings

TLS Configuration: Cocher

Automatically generate a TLS Key: Ne pas cocher

TLS Key:

—–BEGIN OpenVPN Static key V1—–

b02cb1d7c6fee5d4f89b8de72b51a8d0

c7b282631d6fc19be1df6ebae9e2779e

6d9f097058a31c97f57f0c35526a44ae

09a01d1284b50b954d9246725a1ead1f

f224a102ed9ab3da0152a15525643b2e

ee226c37041dc55539d475183b889a10

e18bb94f079a4a49888da566b9978346

0ece01daaf93548beea6c827d9674897

e7279ff1a19cb092659e8c1860fbad0d

b4ad0ad5732f1af4655dbd66214e552f

04ed8fd0104e1d4bf99c249ac229ce16

9d9ba22068c6c0ab742424760911d463

6aafb4b85f0c952a9ce4275bc821391a

a65fcd0d2394f006e3fba0fd34c4bc4a

b260f4b45dec3285875589c97d3087c9

134d3a3aa2f904512e85aa2dc2202498

—–END OpenVPN Static key V1—–

TLS Key Usage Mode: TLS Authentication

Peer certificate authority: Surfshark_VPN

Peer Certificate Revocation list: Ne pas définir

Client certificate: webConfigurator default (59f92214095d8)(Server: Yes, In Use) (NOTE: Les numéros sur votre ordinateur peuvent être différents)

Encryption Algorithm: AES-256-GCM

Enable NCP: Check

NCP Algorithms: AES-256-GCM and AES-256-CBC

Auth digest algorithm: SHA512 (512-bit)

Hardware Crypto: No hardware crypto acceleration

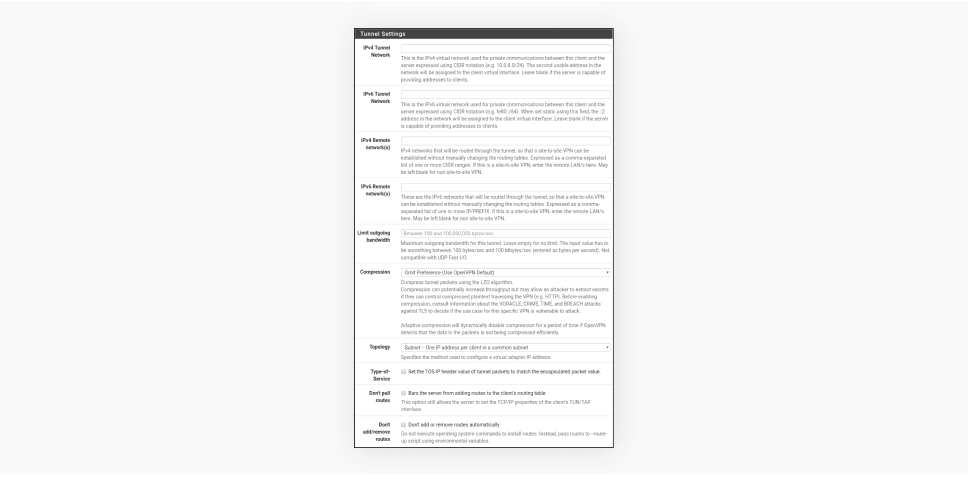

Tunnel Settings:

IPv4 tunnel network: Laisser vide

IPv6 tunnel network: Laisser vide

IPv4 remote network(s): Laisser vide

IPv6 remote network(s): Laisser vide

Limit outgoing bandwidth: Laisser vide

Compression: Omit Preference (Use OpenVPN Default)

Topology: Subnet – One IP address per client in a common subnet

Type-of-service: Ne pas cocher

Don’t pull routes: Décocher

Don’t add/remove routes: Ne pas cocher

Advanced Configuration:

Custom options: coller le contenu ci-dessous

tls-client;

remote-random;

tun-mtu 1500;

tun-mtu-extra 32;

mssfix 1450;

persist-key;

persist-tun;

reneg-sec 0;

-

- remote-cert-tls server;

UDP FAST I/O: Ne pas cocher

Send/Receive Buffer: Default

Gateway creation: IPv4 only

Verbosity level: 3 (recommended) - Appuyez sur Save en bas de la page et sur Apply changes en haut de la page.

- remote-cert-tls server;

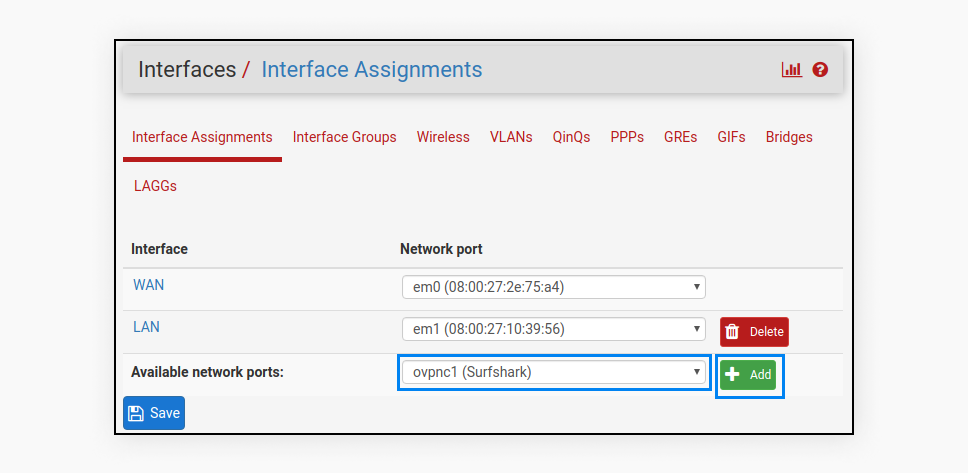

- Attribution de l’interface

- Naviguez vers Interfaces > Interface Assignments et ajoutez l’interface Surfshark VPN.

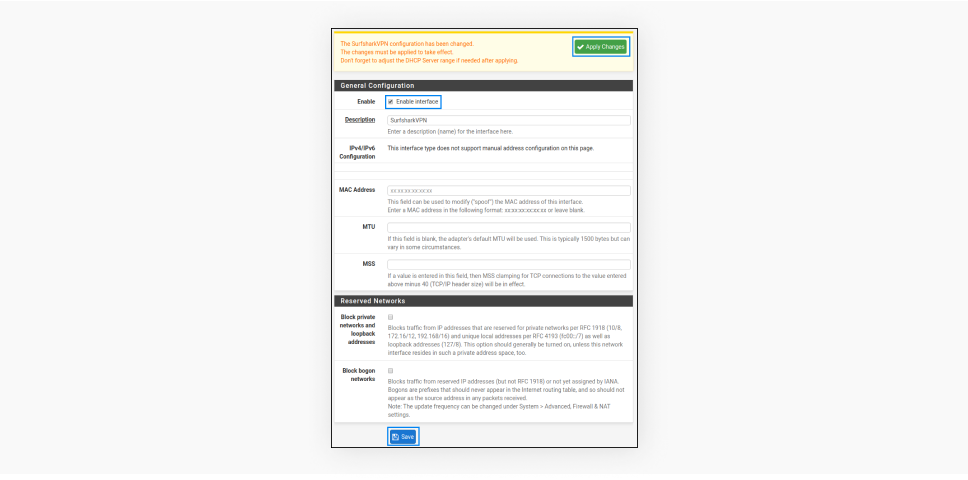

- Appuyez sur OPT1 à gauche de l’interface qui vous a été attribuée et remplissez les informations suivantes :

Enable: Cocher

Description: Surfshark VPN

MAC Address: Laisser vide

MTU: Laisser vide

MSS: Laisser vide

-

- Ne modifiez rien d’autre. Faites défiler jusqu’en bas et appuyez sur Save et Apply Changes.

- Ne modifiez rien d’autre. Faites défiler jusqu’en bas et appuyez sur Save et Apply Changes.

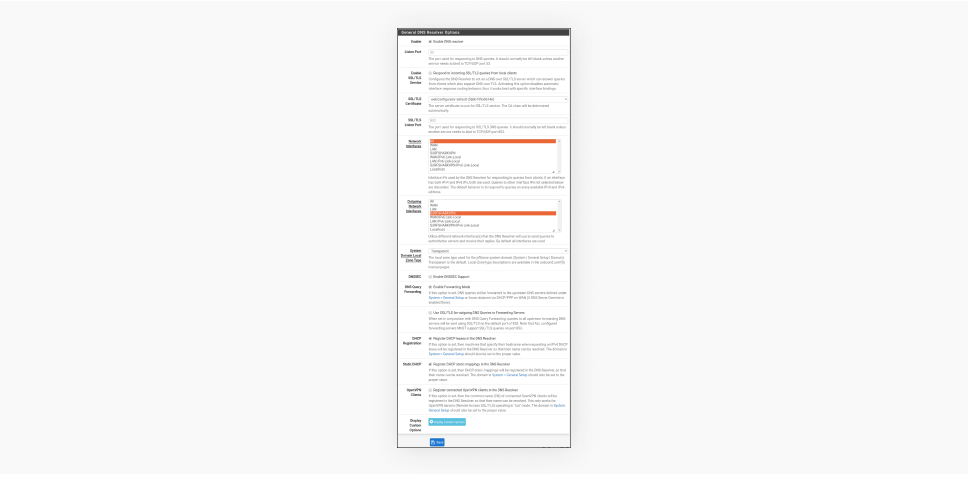

- Paramètres DNS Resolver

- Naviguez vers Services > DNS Resolver > General Settings

Enable: Cocher

Listen port: Laisser tel quel

Enable SSL/TLS Service: Décocher

SSL/TLS Certificate: webConfigurator default (59f92214095d8) (Server: Yes, In Use) (NOTE: Les numéros sur votre ordinateur peuvent être différents);

SSL/TLS Listen Port: Laisser tel quel

Network Interfaces: All

Outgoing Network Interfaces: Surfshark VPN

System Domains Local Zone Type: Transparent

DNSSEC: Décocher

DNS Query Forwarding: Cocher

DHCP Registration: Cocher

Static DHCP: Cocher - Cliquez sur Save et Apply Changes.

- Naviguez vers Services > DNS Resolver > General Settings

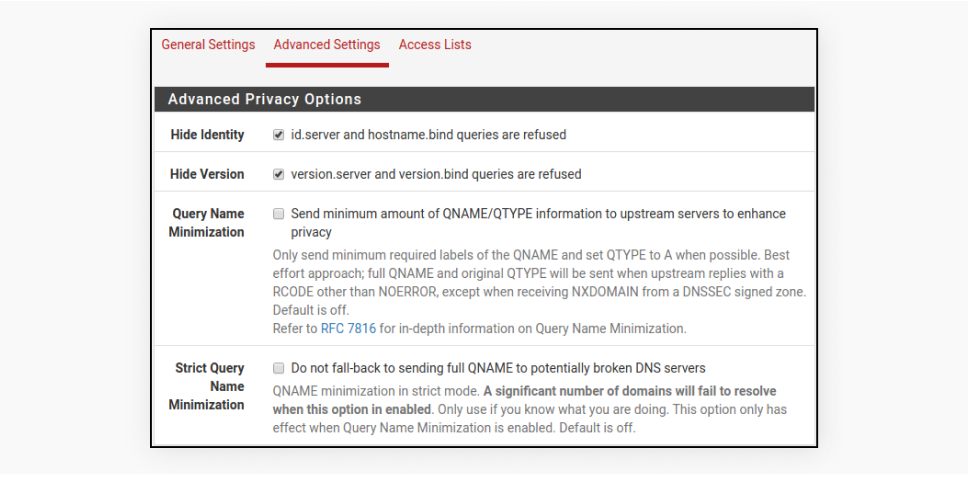

- Dans DNS Resolver, sélectionnez Advanced Settings en haut et remplissez les champs suivants :

ADVANCED PRIVACY OPTIONS

Hide Identity: Cocher

Hide Version: Cocher

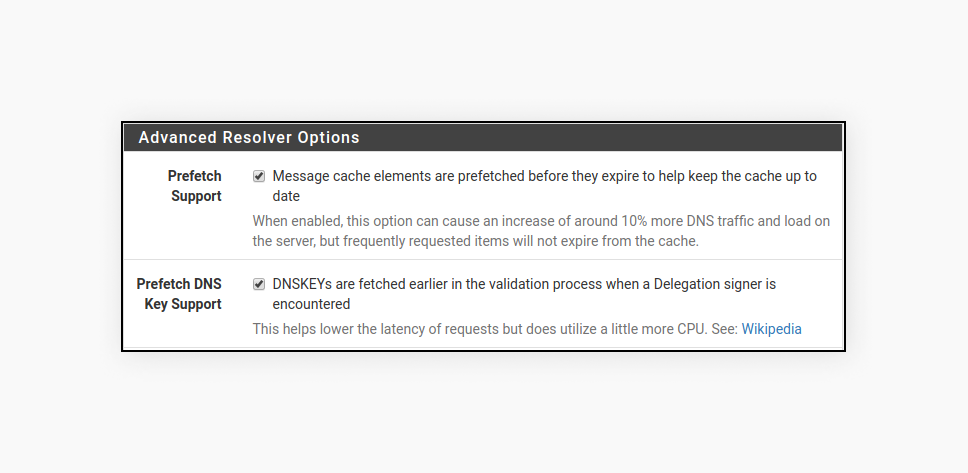

ADVANCED RESOLVER OPTIONS

Prefetch Support: Cocher

Prefetch DNS Key Support: Cocher

-

- Cliquez sur Save et Apply Changes.

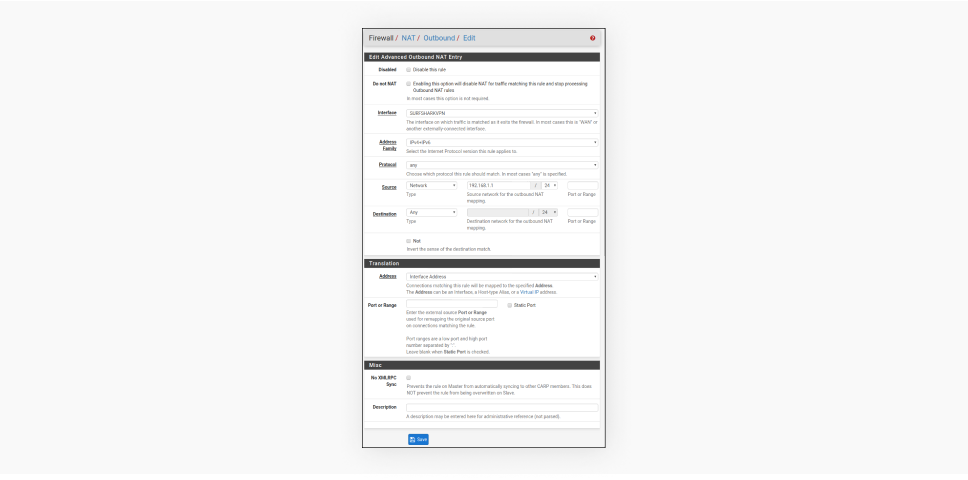

- Règles NAT sortantes

-

- Naviguez vers Firewall > NAT > Outbound et sélectionnez Manual Outbound NAT rule generation.

- Appuyez sur Save et Apply Changes. Quatre règles devraient apparaître. Ne touchez pas à toutes les règles et ajoutez-en une nouvelle :

- Sélectionnez SurfsharkVPN comme Interface.

- Source : votre sous-réseau LAN.

- Cliquez sur Save.

- Règles de pare-feu

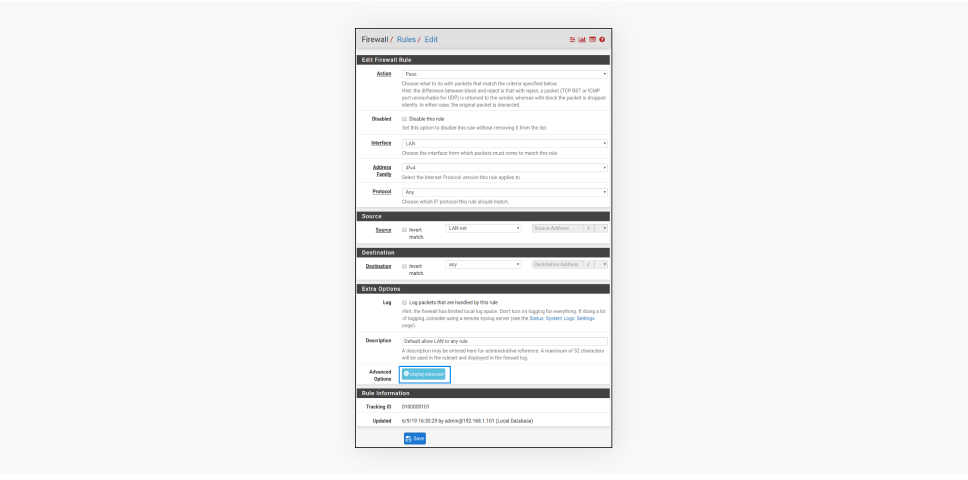

Naviguez vers Firewall > Rules > LAN et supprimez la règle IPv6. Modifiez également la règle IPv4 :

-

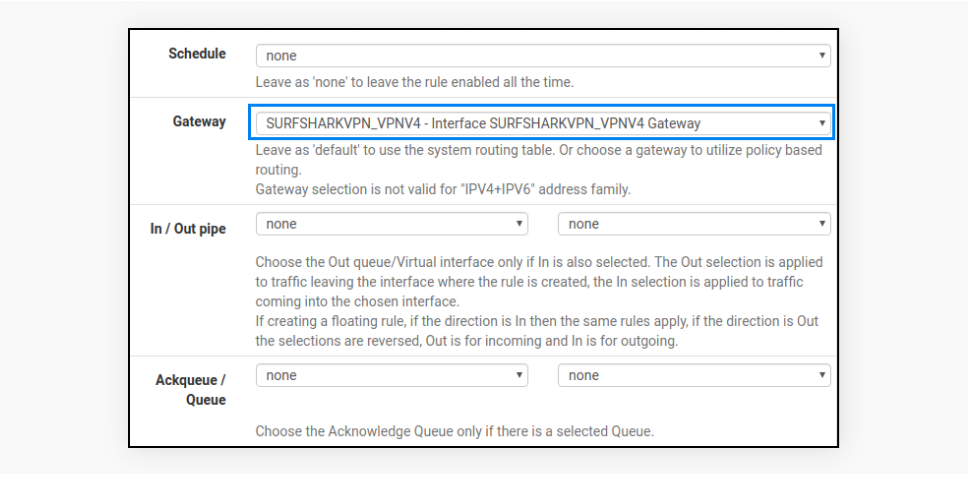

- Cliquez sur Display Advanced.

- Changez Gateway à Surfshark VPN.

- Cliquez sur Save et Apply Changes.

- Paramètres DNS système

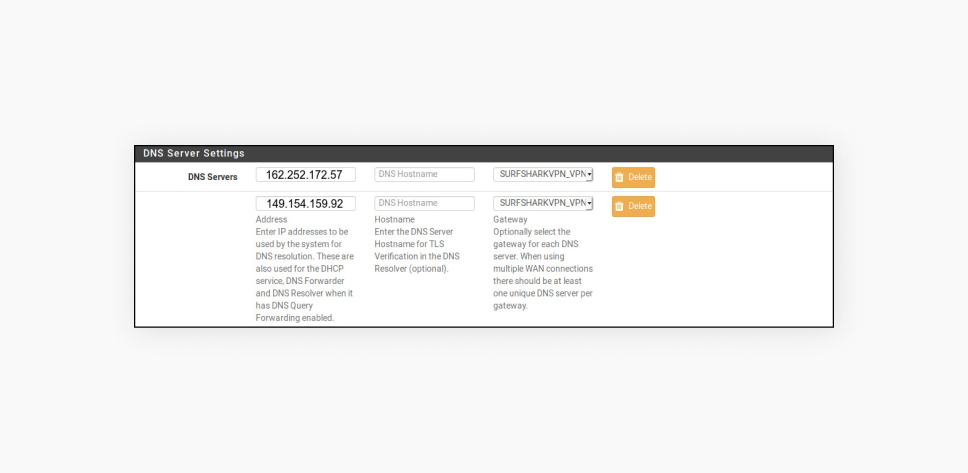

- Allez dans System > General Setup > DNS Server Settings et remplissez les champs suivants :

DNS Server 1: 162.252.172.57; Gateway: SURFSHARKVPN_VPNV4

DNS Server 2: 149.154.159.92; Gateway: SURFSHARKVPN_VPNV4

- Allez dans System > General Setup > DNS Server Settings et remplissez les champs suivants :

-

- Cliquez sur Save.

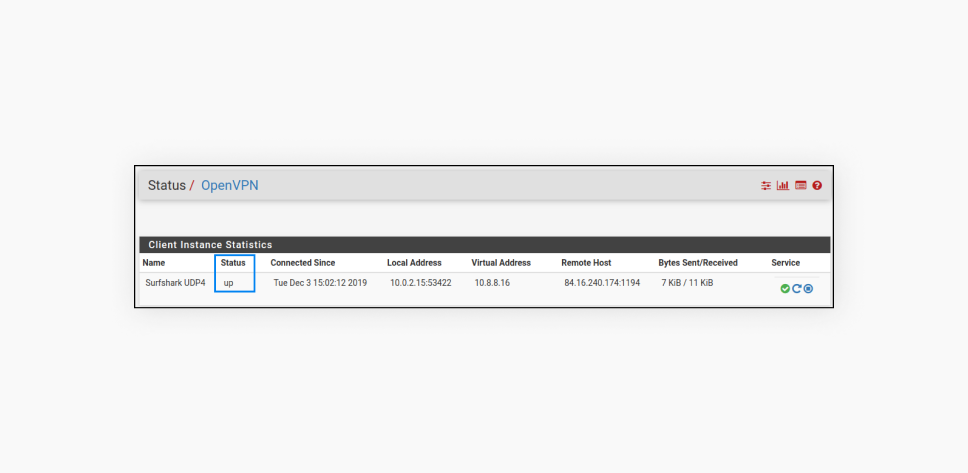

- Vérification de la connexion OpenVPN

-

- Naviguez vers Status > OpenVPN, et il devrait indiquer que le service est « up« .

Étape 4 : Vérification de la réussite de la connexion OpenVPN sur le routeur pfSense

Une fois la configuration terminée, il ne reste plus qu’à vérifier que la connexion OpenVPN est correctement établie et que tout fonctionne comme prévu.

Test de fuite d’IP avec Surfshark

Un test de fuite d’IP permet de s’assurer que votre véritable adresse IP est bien masquée par le VPN. Pour ce faire, utilisez l’outil de test d’IP de Surfshark. Si le test montre une adresse IP différente de celle de votre emplacement réel, cela signifie que votre connexion VPN fonctionne correctement et que votre IP est protégée.

Test de fuite DNS

Le test de fuite DNS permet de vérifier que vos requêtes DNS ne sont pas exposées en dehors du tunnel VPN, ce qui pourrait révéler des informations sur vos activités en ligne. Utilisez l’outil de test de fuite DNS de Surfshark pour vous assurer que vos requêtes DNS passent bien par les serveurs de Surfshark, garantissant ainsi que votre navigation reste privée.

Conclusion

Configurer Surfshark OpenVPN sur votre routeur pfSense est une excellente manière de garantir la sécurité et la confidentialité de tout votre réseau. Cette configuration protège non seulement vos appareils mais aussi vos données personnelles contre les menaces en ligne tout en offrant une gestion centralisée et une performance réseau stable. Un VPN comme Surfshark est essentiel pour sécuriser votre connexion internet, protéger votre vie privée et maintenir la sécurité de vos informations sensibles.

FAQ

pfSense prend-il en charge OpenVPN ?

Oui, pfSense prend en charge OpenVPN, vous permettant de configurer un VPN sécurisé directement via son interface.

Ma vitesse internet va-t-elle ralentir après avoir configuré Surfshark VPN sur pfSense ?

Oui, votre connexion Internet peut être légèrement ralentie après avoir configuré Surfshark VPN sur pfSense, car votre trafic passe par un serveur VPN. Cependant, avec des VPN premium, la baisse de vitesse est généralement faible, environ 10 à 20 %. Ce léger ralentissement est un compromis pour une meilleure confidentialité et sécurité en ligne.