Una mattina ti svegli e decidi di dare un’occhiata ai tuoi feed sul telefono, ma dopo un po’ il dispositivo diventa bollente; poi noti una nuova applicazione che non ricordi di aver installato. Questi sono due indizi classici di violazione di un dispositivo mobile. Prosegui nella lettura per scoprire i sintomi che rivelano che il tuo telefono è stato hackerato, i codici brevi e le app per verificarlo, insieme ad alcuni consigli utili per evitare che accada di nuovo.

Gli indizi che rivelano che il tuo telefono è stato violato

A meno che tu non sia completamente fuori dal mondo digitale, probabilmente il tuo smartphone custodisce una notevole quantità di informazioni personali e finanziarie che ti riguardano. In caso di violazione, quindi, le conseguenze potrebbero essere catastrofiche: ecco perché è fondamentale individuare tempestivamente i campanelli d’allarme che segnalano un attacco hacker.

Tra l’altro, il telefono che usi è irrilevante: anche se di solito i dispositivi Android sono considerati più vulnerabili, nemmeno gli iPhone sono del tutto sicuri. Presta quindi molta attenzione ai seguenti indizi rivelatori:

- Batteria che si scarica più velocemente del previsto. Un telefono potrebbe scaricarsi rapidamente per diversi motivi, come ad esempio app in esecuzione che consumano molta energia o il fatto che la batteria sia difettosa o vecchia. Tuttavia, una repentina diminuzione dell’autonomia potrebbe indicare la presenza di un malware che esaurisce la batteria;

- Surriscaldamento del telefono. Quando il cellulare si scalda molto, le cause potrebbero essere attività ad alta intensità energetica come l’utilizzo di app di streaming o giochi. Se però non stai usando applicazioni di questo tipo, e il telefono è sempre bollente, questo può indicare la presenza di spyware o altri software dannosi in esecuzione in background;

- App sconosciute che compaiono sul dispositivo. Se trovi app sospette che non hai mai scaricato, molto probabilmente ciò significa che qualcuno ha installato spyware o malware sul tuo telefono per accedervi senza autorizzazione da remoto;

- Comparsa di strani pop-up e annunci. Un’ondata di pop-up insoliti – come ad esempio notifiche non richieste riguardanti codici per l’autenticazione a due fattori (2FA), strane pubblicità o altre finestre che si aprono all’improvviso sulla schermata principale o mentre navighi – sono forti indizi del fatto che il tuo telefono potrebbe essere stato violato. Fai molta attenzione, perché cliccando su questi pop-up potresti finire su siti web non sicuri o installare malware sul tuo dispositivo;

- Aumento improvviso del consumo di dati. Se noti un utilizzo anomalo di dati mobili, sia nel menu delle impostazioni che nella bolletta del telefono, ciò potrebbe indicare che il tuo dispositivo è stato violato e che dei malware in esecuzione in background stanno aumentando il consumo di dati;

- Telefono che funziona male. Quando il telefono si riavvia senza motivo, è lento, si spegne o cambia automaticamente alcune impostazioni, questi malfunzionamenti potrebbero essere dovuti a errori software di lieve entità, oppure indicare che il dispositivo è stato hackerato.

Codici di servizio per verificare se il tuo telefono è stato violato

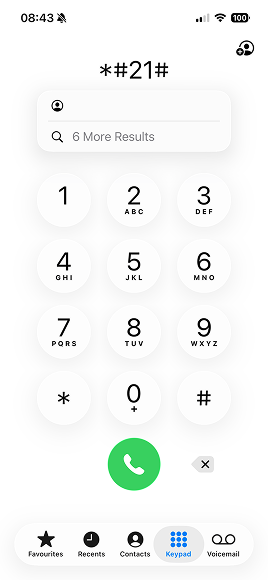

*#21#: verifica dell’inoltro di chiamata incondizionato

Comporre *#21# è un modo rapido per scoprire se i tuoi messaggi e telefonate vengono inoltrati a un altro numero a tua insaputa. Questo processo, detto inoltro di chiamata incondizionato, reindirizza ogni telefonata in arrivo a un altro numero, anche quando il telefono è acceso e disponibile.

Se gli hacker riescono a impostare questo inoltro sul tuo numero, possono intercettare le chiamate in arrivo o acquisire informazioni sensibili come i codici 2FA.

Se noti un inoltro sospetto dopo aver digitato *#21#, di solito puoi disattivarlo componendo il codice ##21#.

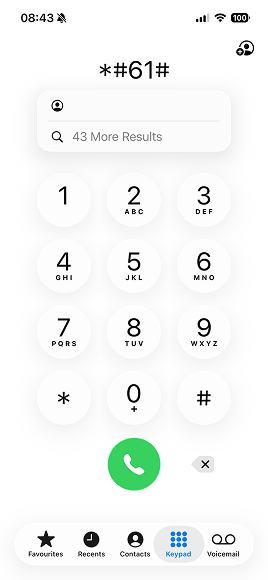

*#61#, *#62# e **#67*: inoltro di chiamata condizionato

A differenza di quello incondizionato, l’inoltro di chiamata condizionato è una funzionalità che si attiva solo se il telefono è occupato o non raggiungibile. È un’opzione del tutto legittima che viene spesso usata per la segreteria telefonica, in modo da inoltrare telefonate e messaggi a un altro numero specifico:

- Quando il telefono è fuori campo, spento o in modalità aereo;

- Quando il telefono è occupato o rifiuti la chiamata;

- Quando non rispondi a una chiamata in arrivo.

Tuttavia anche gli hacker potrebbero sfruttare questa funzionalità, reindirizzando a tua insaputa le telefonate a un altro numero per intercettare preziose informazioni.

- Componendo il codice *#61#, puoi sapere dove vengono inoltrate le chiamate quando non rispondi. L’opzione consente di impostare uno specifico tempo di attesa dopo il quale, se non rispondi, le chiamate vengono inoltrate alla segreteria telefonica; gli hacker tuttavia potrebbero impostare un tempo così breve che potresti addirittura non accorgerti di una chiamata in arrivo. Puoi disattivare questa funzione digitando ##61#;

- Componendo il codice *#62# puoi verificare dove vengono inoltrati i messaggi e le chiamate quando il tuo telefono non è raggiungibile, ad esempio perché fuori campo, spento o in modalità aereo. Se noti un numero sconosciuto associato alle impostazioni di inoltro, puoi disattivarlo componendo ##62#;

- Digitando *#67# puoi conoscere il numero al quale vengono inoltrate le chiamate quando il telefono è occupato o rifiuti una chiamata in arrivo. Se appare un numero che non conosci, puoi disattivare questa impostazione attraverso il codice ##67#.

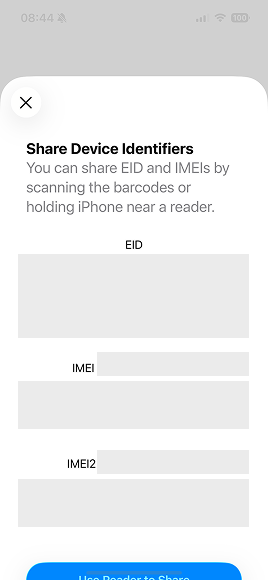

*#06#: visualizzazione del codice IMEI

Ogni telefono ha un numero di identificazione univoco di 15 cifre detto IMEI (International Mobile Equipment Identity), che aiuta a verificare l’autenticità del dispositivo e a localizzarlo in caso di smarrimento, furto o violazione. È molto facile trovarlo: basta comporre *#06#.

Di per sé, il codice IMEI non rivela se un telefono è stato hackerato o meno, ma conoscerlo è fondamentale per aiutare il tuo operatore telefonico o le forze dell’ordine a bloccare l’accesso non autorizzato al dispositivo e a proteggere i tuoi dati se sospetti una violazione.

Le migliori app per sapere se il tuo telefono è stato violato

Se sospetti che il tuo telefono sia stato compromesso, esistono alcune app che possono aiutarti a scansionare il dispositivo alla ricerca di malware, spyware e altre attività sospette.

Antivirus

Una buona app antivirus è in grado di eseguire scansioni approfondite per individuare applicazioni e file dannosi che potrebbero sfuggire ai sistemi di controllo standard del telefono. Ad esempio, Surfshark Antivirus è una soluzione completa e di alta qualità per i telefoni Android. Ti protegge in tempo reale, blocca le minacce note e aiuta a mantenere al sicuro i dati personali sul tuo Android e su altri quattro dispositivi compatibili.

Google Play Protect (Android)

Su Android puoi anche usare Google Play Protect per scansionare in automatico le applicazioni installate alla ricerca di potenziali pericoli. Per eseguire un controllo manuale:

- Accedi al Google Play Store.

- Tocca l’icona del tuo profilo e seleziona Play Protect.

- Premi Analizza per verificare la presenza di app potenzialmente dannose o problemi di sicurezza.

Controllo di sicurezza di iOS (iPhone)

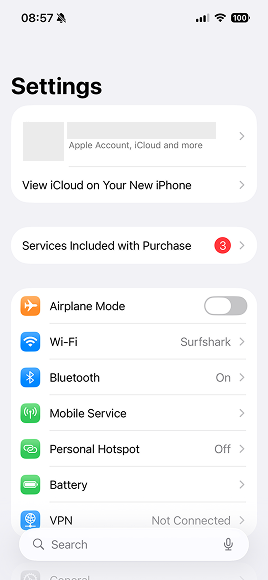

Gli utenti Apple possono sfruttare la funzionalità integrata Controllo di sicurezza di iOS. Per utilizzarla:

- Vai su Impostazioni > Privacy e sicurezza > Controllo di sicurezza.

- Seleziona Gestisci condivisione e accesso.

- Verifica quali persone, applicazioni o dispositivi hanno accesso ai tuoi dati e autorizzazioni.

- Revoca o reimposta l’accesso se noti qualcosa di sospetto.

Cosa fare se il tuo telefono è stato hackerato

In caso di violazione del telefono, esistono alcune misure da adottare immediatamente per prevenire al massimo i danni. Se perciò sospetti che il tuo dispositivo sia stato compromesso, ecco cosa fare:

1. Scollegati da internet

Per prima cosa interrompi la connessione Wi-Fi, disattiva i dati mobili e spegni il Bluetooth. Disabilitando l’accesso a internet, impedirai agli hacker di inviare e ricevere ulteriori informazioni dal tuo telefono.

2. Disinstalla le app sospette

Esamina con attenzione l’elenco delle app sul tuo telefono, alla ricerca di elementi sospetti o sconosciuti. Se trovi applicazioni che non hai scaricato tu personalmente, disinstallale subito. Riavvia il telefono e controlla di nuovo per assicurarti che siano state eliminate correttamente.

3. Esegui una scansione antivirus

Il passo successivo è scansionare il telefono con un’app antivirus che analizzerà il dispositivo e individuerà eventuali malware, avvisandoti della loro presenza o eliminandoli direttamente.

Se non hai ancora un antivirus sul telefono, installane uno e avvia il controllo. Sui telefoni Android puoi utilizzare Surfshark Antivirus.

Dopo aver eliminato le applicazioni o i file dannosi, riavvia il telefono e verifica che non ci siano più.

Nota bene: Surfshark offre soluzioni antivirus per Windows, Android e macOS.

4. Cambia le password

Modifica il prima possibile tutte le tue password. Inizia con gli account più sensibili e importanti, come quelli di servizi bancari, e-mail, archiviazione cloud e social media, per poi passare al resto delle app e dei siti web collegati al telefono violato; per farlo, può essere una buona idea usare un altro dispositivo che non ha subito violazioni. Assicurati che le nuove password siano complesse e univoche, e che non siano mai state utilizzate prima.

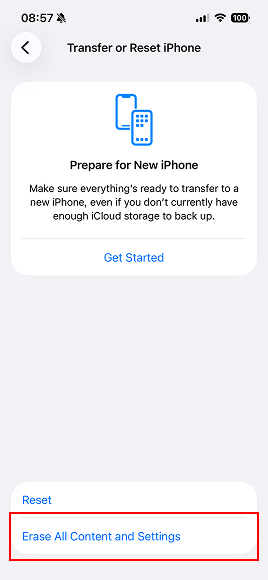

5. Ripristina le impostazioni di fabbrica, se necessario

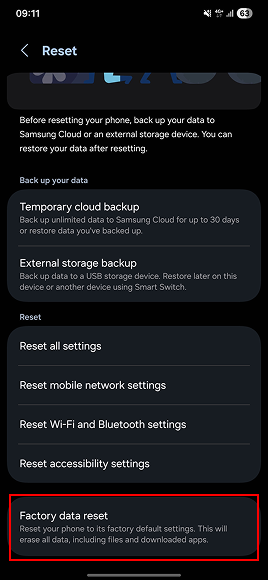

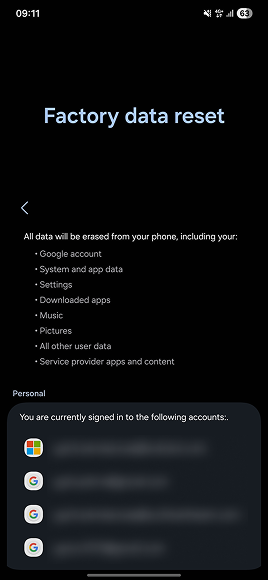

Se tutti i tentativi precedenti falliscono e il telefono mostra ancora i sintomi della presenza di malware, prova a effettuare un hard reset. Il ripristino dei dati di fabbrica elimina l’intero contenuto del tuo dispositivo mobile e ne riporta le impostazioni ai parametri originali; così facendo, elimina anche tutti i malware.

Consiglio: Prima di ripristinare le impostazioni di fabbrica, ricorda di eseguire il backup di file, contatti, foto e video importanti, poiché verranno eliminati durante la procedura.

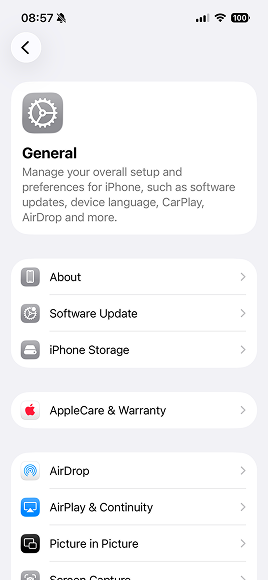

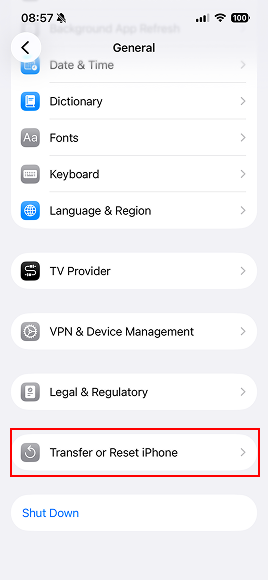

Ripristino delle impostazioni di fabbrica su un iPhone

Ecco come ripristinare le impostazioni di fabbrica sugli iPhone:

- Apri le Impostazioni.

- Seleziona Generali.

- Scorri verso il basso fino alla voce Trasferisci o inizializza iPhone.

- Tocca Inizializza contenuti e impostazioni.

Per una guida più dettagliata, consulta la pagina dell’assistenza di Apple dedicata al ripristino dei dispositivi alle impostazioni di fabbrica.

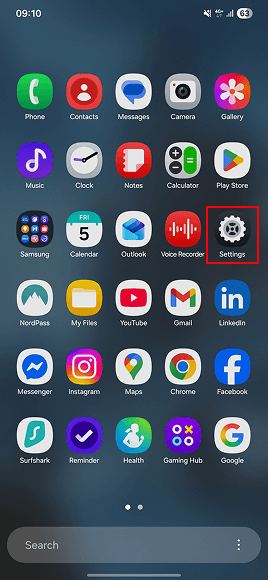

Ripristino delle impostazioni di fabbrica su Android

Il ripristino dei dati di fabbrica sui dispositivi Android può seguire procedure diverse a seconda del produttore, ma i passaggi generali sono i seguenti:

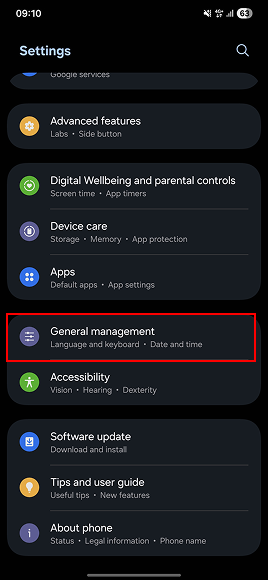

- Apri le Impostazioni.

- Tocca Gestione generale.

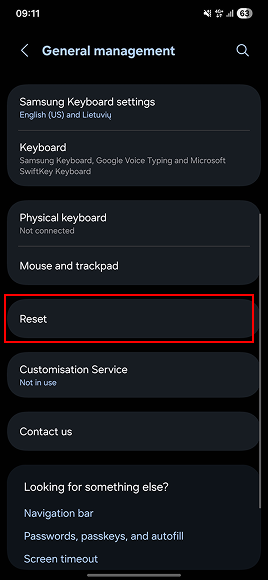

- Seleziona Ripristina.

- Seleziona Ripristino dei dati di fabbrica.

- Tocca Ripristina.

Dal momento che esistono molti produttori di dispositivi Android, ricorda di consultare sui loro siti web le guide specifiche.

6. Informa i tuoi contatti

Il tuo dispositivo potrebbe inviare codice dannoso ad altre persone tramite messaggi o e-mail. Per evitare che qualcuno dei tuoi contatti clicchi su link dannosi in grado di infettare anche i loro dispositivi, informali che il tuo telefono è stato violato e di ignorare qualsiasi messaggio sospetto ricevuto da te.

Come fanno gli hacker a penetrare nel tuo telefono

Esistono diversi modi per violare un telefono. Ecco alcune delle tecniche più comuni di hackeraggio dei dispositivi mobili:

- Ingegneria sociale. Il phishing è una delle tecniche di ingegneria sociale utilizzate più spesso dagli hacker. I criminali inviano e-mail o messaggi che a prima vista sembrano legittimi, in modo concettualmente simile, ma di solito più pericoloso, al bluejacking (ovvero l’invio di messaggi non richiesti tramite Bluetooth), cercando di indurre le vittime a cliccare su un link dannoso che scaricherà dei malware.

- App fasulle. I criminali informatici possono pubblicare app dannose che sembrano legittime. Dopo averne installata una, questa potrebbe iniziare a richiedere autorizzazioni eccessive, rubare dati sensibili o scaricare ulteriori malware. Di solito le app contraffatte si trovano su app store o link non ufficiali, quindi scarica le tue applicazioni solo da fonti autorevoli.

- Spionaggio delle reti Wi-Fi pubbliche. Il tuo dispositivo può essere infettato da malware anche quando ti connetti a reti Wi-Fi contraffatte, dette anche reti clonate o “evil twin”, che ti reindirizzano su siti web dannosi.

- Spyware. Se qualcuno può accedere fisicamente al tuo telefono, installarvi degli spyware è un gioco da ragazzi. Non servono infatti conoscenze IT avanzate e, dopo l’installazione, il dispositivo potrà essere monitorato o gestito da remoto.

Come posso proteggere il mio telefono dagli hacker?

Ora che sai riconoscere i sintomi delle violazioni, come prevenirle alla radice? Ecco alcuni consigli per la sicurezza:

- Usa password forti. Scegli combinazioni di lettere, numeri e simboli che siano univoche e complesse, ed evita di riutilizzare la stessa password per diversi account;

- Abilita l’MFA. Per proteggere ulteriormente i tuoi account, abilita sempre l’autenticazione a più fattori (MFA) ove possibile. Poiché introduce uno o più passaggi di verifica aggiuntivi, l’MFA rende molto più difficile per gli hacker accedere al telefono o agli account online, anche se riuscissero a mettere le mani sulle tue password;

- Aggiorna regolarmente il sistema operativo e le app. Per garantire la sicurezza del tuo dispositivo, aggiorna con cadenza regolare il sistema operativo (OS) e le applicazioni installate. Questi aggiornamenti software di solito contengono risoluzioni di vulnerabilità conosciute e le ultime patch di sicurezza;

- Evita link e download sospetti. Se un file o un link sembra losco, probabilmente lo è. Alcuni malware si diffondono automaticamente, quindi degli strani link nei messaggi dei tuoi amici o allegati sospetti nelle e-mail potrebbero contenere dei virus che infetteranno il tuo dispositivo. Sapendolo, non aprire mai questi file o collegamenti e informa la persona da cui provengono;

- Installa un software antivirus. L’uso abituale di applicazioni antivirus può debellare le minacce più comuni. Ricorda comunque che, al pari di qualsiasi altra app, anche gli antivirus devono sempre essere aggiornati: questo perché, spesso, le nuove versioni contengono soluzioni per le vulnerabilità di sicurezza emerse di recente;

- Utilizza una VPN. Una VPN sul tuo telefono è un’app di sicurezza mobile. La connessione a una VPN crittografa il traffico internet; quindi, se gli hacker cercassero ad esempio di intercettare il tuo telefono e rubarti i dati attraverso reti Wi-Fi pubbliche non protette, si ritroverebbero con un pugno di mosche;

- Scarica le app solo da fonti ufficiali. È meno probabile che siano disponibili applicazioni dannose sugli app store ufficiali; benché possano comunque esistere dei rischi per la privacy, per evitarli basta essere selettivi.

Dovresti anche controllare periodicamente le tue app. Potrai così accorgerti della presenza di eventuali applicazioni sospette che non hai installato tu, idealmente prima che causino danni ai tuoi account, dispositivi e informazioni personali.

Rimani al sicuro con Surfshark One

Nell’ambito della protezione dei dispositivi, Surfshark One è un’eccellente suite di sicurezza completa. Un unico abbonamento a One ti offre un’ampia protezione online su un numero illimitato di dispositivi, oltre a diversi strumenti di privacy e sicurezza e alla protezione antivirus su un massimo di cinque dispositivi.

Ecco le funzionalità incluse in Surfshark One:

- VPN: crittografa il traffico internet e aiuta a mantenere i tuoi dati al sicuro sulle reti Wi-Fi pubbliche, impedendo a hacker e ficcanaso di intercettare la tua connessione;

- Antivirus: scansiona il dispositivo alla ricerca di malware, spyware e altre minacce, rimuovendo qualsiasi elemento sospetto prima che possa arrecare danni;

- Alert: monitora le tue informazioni personali per rilevare fughe di dati e ti avvisa se le tue credenziali, e-mail o password sono state diffuse online;

- Search: un motore di ricerca privato che non memorizza le tue query e non ti profila, offrendoti sempre risultati puliti e imparziali.

Scegliendo Surfshark One, potrai contare su un eccezionale pacchetto di sicurezza informatica: proteggi più dispositivi e goditi la massima tranquillità.

In conclusione: non trascurare la sicurezza del tuo telefono

A questo punto, sai come capire se il tuo dispositivo mobile è stato violato e a quali campanelli d’allarme prestare attenzione. Ricorda comunque che la prevenzione è importante tanto quanto il rilevamento: usare strumenti che migliorano la privacy e la sicurezza può aiutare a ridurre il rischio di cadere vittima di hacker e malware. Una suite di sicurezza informatica come Surfshark One, ricca di funzionalità e strumenti di sicurezza essenziali, può aiutarti a mantenere al sicuro i tuoi dati e dispositivi.

Domande frequenti

Qualcuno potrebbe hackerare il mio telefono da remoto?

Sì, in teoria è possibile violare da remoto un dispositivo, ma tu puoi mettere i bastoni tra le ruote degli hacker. Per impedire il mirroring del telefono o l’accesso da remoto, mantieni sempre aggiornati i software, usa l’autenticazione a due fattori e verifica che sul dispositivo non ci siano app sospette di cui sei all’oscuro.

Evita inoltre di sottoporre a jailbreak o root il tuo iPhone o Android, poiché entrambe le operazioni possono disattivare importanti protezioni di sicurezza integrate nel dispositivo e renderlo più vulnerabile.

Gli hacker possono accedere alla mia fotocamera?

Sì, gli hacker possono accedere alla fotocamera tramite spyware o app dannose. Per proteggerti controlla le autorizzazioni concesse alle app, disinstalla quelle sospette e mantieni sempre aggiornato il telefono. Per migliorare ancora di più la privacy, è una buona idea coprire la fotocamera quando non la usi.

I codici di servizio sono affidabili?

Codici di servizio come *#21# o *#62# aiutano a controllare le impostazioni di inoltro delle chiamate, ma non possono confermare se il telefono è stato violato. Sono utili per individuare deviazioni di chiamata sospette, ma per un efficace rilevamento delle minacce occorre sempre usare un’app antivirus affidabile.

Una VPN protegge il telefono dalle violazioni?

Una VPN crittografa il traffico internet e nasconde l’IP pubblico, migliorando così la tua privacy e sicurezza, soprattutto sulle reti Wi-Fi pubbliche; non è però in grado di fermare tutti gli attacchi hacker. Per una protezione davvero completa, abbina a una VPN un buon software antivirus, password complesse e aggiornamenti regolari del sistema operativo e delle app.