Budzisz się i sięgasz po telefon, żeby chwilę poscrollować. Po chwili telefon zaczyna się podejrzanie nagrzewać. A potem zauważasz nową aplikację, której nie rozpoznajesz. To tylko dwie z wielu oznak, że ktoś mógł dobrać się do Twojego telefonu. Czytaj dalej, aby poznać pełną listę oznak tego, że Twój telefon został zhakowany, kody i aplikacje do weryfikacji oraz kilka wskazówek, jak uchronić się przed podobną sytuacją w przyszłości.

Oznaki, że Twój telefon został zhakowany

Jeśli nie żyjesz całkowicie offline, Twój smartfon prawdopodobnie przechowuje sporo Twoich danych osobowych i finansowych. Dlatego ewentualny atak może mieć poważne skutki, a szybkie wychwycenie pierwszych sygnałów włamania jest kluczowe.

To nieważne, z jakiego telefonu korzystasz – Android bywa uznawany za bardziej podatny na ataki hakerów, ale iPhone również nie jest na nie w pełni odporny. Zwróć uwagę na te oznaki:

- Bateria rozładowuje się podejrzanie szybko Istnieje kilka przyczyn szybkiego rozładowywania baterii, m.in. energożerne aplikacje, uszkodzona bateria lub jej zużycie. Jednak nagłe pogorszenie czasu pracy baterii może świadczyć o złośliwym oprogramowaniu, które wysysa z niej energię;

- Przegrzewanie się telefonu To, że telefon robi się gorący, może wynikać z energochłonnych działań, takich jak streaming czy granie w gry online. Jednak jeśli nie korzystasz z takich aplikacji, a urządzenie nadal się nagrzewa, może to oznaczać, że w tle działa oprogramowanie szpiegujące lub inne złośliwe oprogramowanie;

- Pojawienie się nieznanych aplikacji Znalezienie podejrzanych aplikacji, których nie rozpoznajesz, najczęściej świadczy o tym, że ktoś zainstalował na telefonie oprogramowanie szpiegujące lub złośliwe umożliwiające zdalny, nieautoryzowany dostęp do urządzenia;

- Wyskakujące okienka i reklamy o podejrzanej treści Nagły wysyp nietypowych wyskakujących okienek, czy to niezamówione powiadomienia z kodami 2FA, dziwne reklamy, czy inne wyskakujące okna na ekranie głównym lub podczas przeglądania,to silna wskazówka, że telefon mógł ulec atakowi hakerskiemu. Uważaj, bo kliknięcie takich okien może przekierować Cię na niebezpieczne strony lub zainstalować na urządzeniu złośliwe oprogramowanie;

- Wzrost zużycia danych Jeśli w ustawieniach telefonu lub na miesięcznym rachunku zauważysz niespodziewany skok wykorzystania danych komórkowych może to oznaczać, że urządzenie zostało zhakowane, a działające w tle złośliwe oprogramowanie zużywa transfer;

- Słaba wydajność telefonu Samoczynne restarty, spowolnienia, nagłe wyłączanie się telefonu czy zmiany ustawień mogą wynikać z drobnych błędów oprogramowania, ale mogą też być oznaką, że urządzenie padło ofiarą ataku.

Kody, dzięki którym sprawdzisz, czy Twój telefon został zhakowany

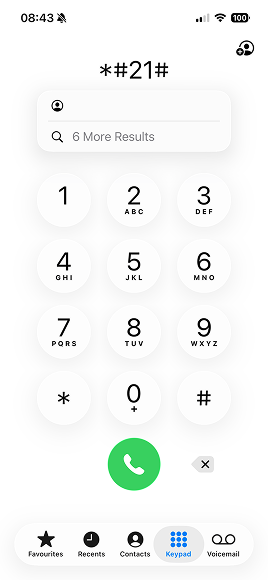

*#21# — sprawdzenie bezwarunkowego przekierowania połączeń

Wprowadzenie kodu *#21# to szybki sposób, aby sprawdzić, czy połączenia i wiadomości nie są przekierowywane na inny numer bez Twojej wiedzy. Ten proces, zwany bezwarunkowym przekierowaniem połączeń, powoduje, że każde połączenie przychodzące trafia na inny numer, nawet gdy Twój telefon jest włączony i dostępny.

Jeśli hakerzy ustawią takie przekierowanie na Twoim numerze, mogą przechwytywać połączenia lub zdobyć wrażliwe informacje, takie jak kody 2FA.

Jeśli po wprowadzeniu kodu *#21#, zauważysz podejrzane przekierowania, zwykle możesz je wyłączyć kodem ##21#.

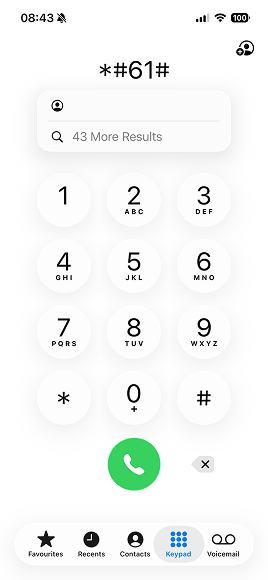

*#61#, *#62# oraz **#67* — sprawdzenie warunkowego przekierowania połączeń

W przeciwieństwie do bezwarunkowego przekierowania połączeń, przekierowanie warunkowe uruchamia się tylko wtedy, gdy jesteś poza zasięgiem lub nie odbierasz telefonu. To funkcja często używana legalnie, np. do poczty głosowej, przekierowująca połączenia oraz wiadomości na określony numer:

- Gdy telefon jest poza zasięgiem, wyłączony lub w trybie samolotowym;

- Gdy prowadzisz inną rozmowę lub odrzucasz połączenie;

- Gdy nie odbierasz przychodzącego połączenia.

Hakerzy mogą jednak wykorzystać tę funkcję i po cichu przekierować Twoje połączenia na inny numer, aby przechwycić informacje.

- Wprowadzenie kodu *#61# pokazuje, dokąd przekierowywane są połączenia, gdy nie odbierzesz. Możesz ustawić czas opóźnienia, po którym połączenie trafi na pocztę głosową, jeśli nie odbierzesz. Hakerzy mogą jednak ustawić tak krótki czas, że nawet nie zauważysz, że ktoś próbował się dodzwonić. Aby wyłączyć tę funkcję, wprowadź kod ##61#;

- Wprowadzenie kodu *#62# pozwala sprawdzić, dokąd trafiają połączenia i wiadomości, gdy telefon jest poza zasięgiem, np. wyłączony, rozładowany lub w trybie samolotowym. Jeśli zauważysz nieznany numer w ustawieniach przekierowań, możesz je wyłączyć kodem ##62#;

- Wprowadzenie kodu *#67# ujawnia numer, na który trafiają połączenia, gdy prowadzisz inną rozmowę lub odrzucasz połączenie. Jeśli wyświetlony numer nie jest Ci znany, możesz wyłączyć to ustawienie, wprowadzając kod ##67#.

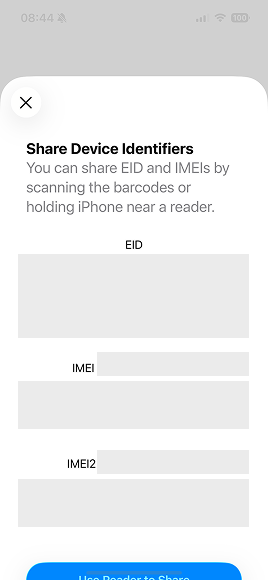

*#06# — wyświetlenie IMEI

Każdy telefon ma unikalny, 15-cyfrowy numer identyfikacyjny IMEI (International Mobile Equipment Identity). Służy on do potwierdzania autentyczności urządzenia oraz umożliwia jego namierzenie, jeśli zostanie zgubione, skradzione lub zhakowane. Możesz łatwo go sprawdzić, wprowadzając kod *#06#.

Sam kod IMEI nie powie Ci, czy telefon został zhakowany. Jednak jego znajomość może pomóc operatorowi lub służbom zablokować nieautoryzowany dostęp i zabezpieczyć Twoje dane, jeśli podejrzewasz, że urządzenie zostało przejęte.

Najlepsze aplikacje do sprawdzenia, czy Twój telefon został zhakowany

Jeśli podejrzewasz, że ktoś naruszył bezpieczeństwo Twojego telefonu, możesz skorzystać z aplikacji, które pomogą przeskanować urządzenie w poszukiwaniu oprogramowania szpiegującego i złośliwego i innych podejrzanych aktywności.

Program antywirusowy

Renomowana aplikacja antywirusowa może wykonać dogłębne skanowanie telefonu w poszukiwaniu złośliwych aplikacji i plików, które standardowe ustawienia telefonu mogą przeoczyć. Na przykład Surfshark Antivirus to świetna, kompleksowa opcja dla telefonów z Androidem. Zapewnia ochronę w czasie rzeczywistym, blokuje znane zagrożenia i pomaga chronić Twoje dane – na Androidzie i czterech innych kompatybilnych urządzeniach.

Google Play Protect (Android)

Na Androidzie możesz także skorzystać z Google Play Protect, które automatycznie skanuje zainstalowane aplikacje pod kątem szkodliwych działań. Aby uruchomić ręczne sprawdzenie:

- Otwórz Sklep Google Play.

- Stuknij ikonę swojego profilu i wybierzPlay Protect.

- Wybierz Skanuj, aby sprawdzić potencjalnie złośliwe aplikacje lub problemy z bezpieczeństwem.

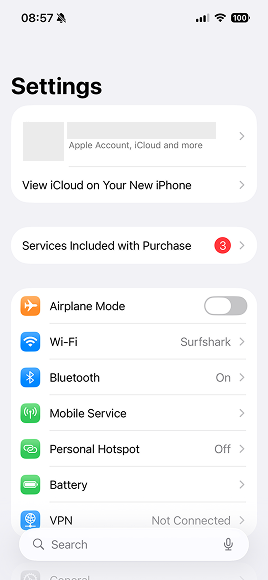

iOS Safety Check (iPhone)

Użytkownicy Apple mogą skorzystać z wbudowanej funkcji iOS Safety Check. Aby z niej skorzystać:

- Przejdź do Ustawienia > Prywatność i bezpieczeństwo > Kontrola bezpieczeństwa.

- Wybierz Zarządzaj udostępnianiem i dostępem.

- Sprawdź, które osoby, aplikacje lub urządzenia mają dostęp do Twoich danych i uprawnień.

- Cofnij lub zresetuj dostęp, jeśli coś wygląda podejrzanie.

Co zrobić, jeśli Twój telefon został zhakowany

Jeśli bezpieczeństwo telefonu zostało naruszone, warto jak najszybciej podjąć kroki, które ograniczą szkody. Oto kroki, jakie należy podjąć, jeśli podejrzewasz, że ktoś przejął kontrolę nad Twoim urządzeniem:

1. Wyłącz internet

Na początek wyłącz Wi-Fi, dane komórkowe oraz Bluetooth. Odcięcie dostępu do internetu uniemożliwi hakerom dalsze wysyłanie i odbieranie informacji z Twojego telefonu.

2. Usuń podejrzane aplikacje

Przejrzyj listę aplikacji w telefonie i poszukaj tych, które wyglądają podejrzanie lub są Ci nieznane. Jeśli znajdziesz aplikacje, których nie rozpoznajesz — usuń je natychmiast. Uruchom telefon ponownie i sprawdź, czy aplikacje te zostały skutecznie usunięte.

3. Uruchom skanowanie antywirusowe

Następnie przeskanuj telefon aplikacją antywirusową. Oprogramowanie wykryje złośliwe pliki, poinformuje Cię o nich lub usunie je automatycznie.

Jeśli nie masz jeszcze antywirusa, zainstaluj go i dopiero wtedy wykonaj skan. Na telefonach z Androidem możesz użyć Surfshark Antivirus.

Po usunięciu złośliwych plików lub aplikacji uruchom telefon ponownie i upewnij się, że naprawdę zniknęły.

Uwaga: Surfshark oferuje Antivirus na Windows, Android oraz macOS.

4. Zmień hasła

Jak najszybciej zaktualizuj swoje hasła. Zacznij od najważniejszych kont – bankowości, e-maila, chmury i mediów społecznościowych – a potem przejdź do pozostałych aplikacji i stron powiązanych z naruszonym urządzeniem. Warto wykonać ten krok na innym, bezpiecznym urządzeniu. Upewnij się, że nowe hasła są silne i nigdy wcześniej nie były używane.

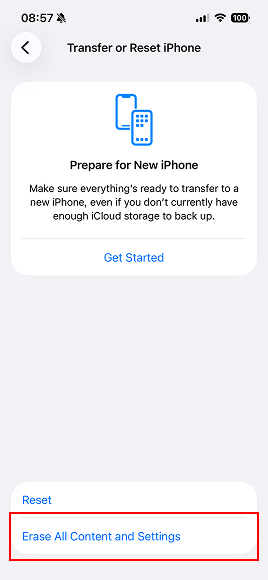

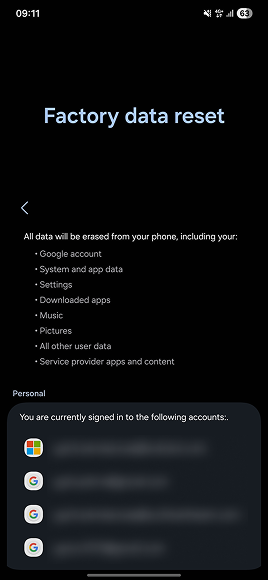

5. Przywróć ustawienia fabryczne, jeśli to konieczne

Jeśli nic nie pomaga i telefon nadal wykazuje oznaki złośliwego oprogramowania, warto spróbować przywrócić urządzenie do ustawień fabrycznych. Taki reset usuwa wszystkie dane z telefonu i przywraca domyślne ustawienia, jednocześnie pozbywając się złośliwego oprogramowania.

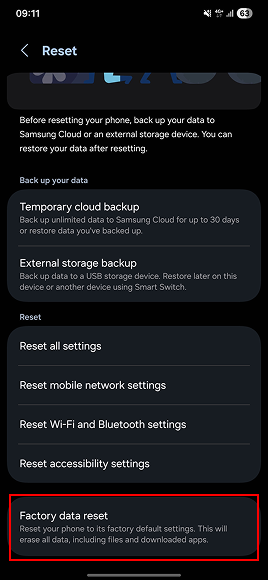

Wskazówka: przed resetem wykonaj kopię zapasową ważnych plików, kontaktów i multimediów, ponieważ zostaną one usunięte w trakcie procesu.

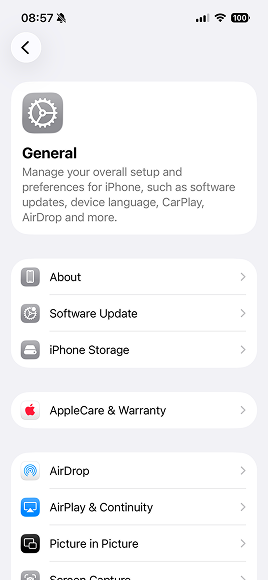

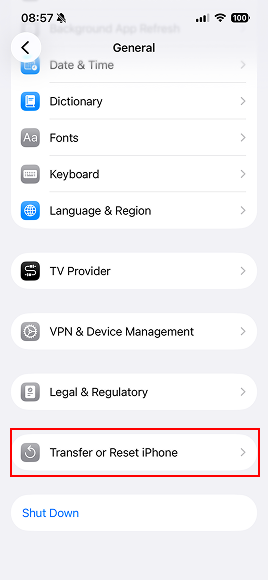

Przywracanie ustawień fabrycznych na iPhonie

Oto jak przywrócić iPhone’a do ustawień fabrycznych:

- Otwórz Ustawienia.

- Wybierz Ogólne.

- Przewiń w dół do opcji Przenieś zawartość lub wyzeruj iPhone’a.

- Wybierz Wymaż całą zawartość i ustawienia.

Aby uzyskać bardziej szczegółową instrukcję, zapoznaj się ze stroną pomocy Apple dotyczącą przywracania urządzenia do ustawień fabrycznych.

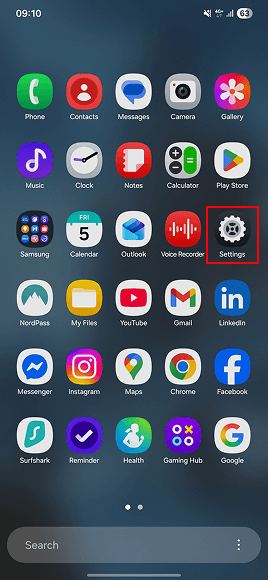

Przywracanie ustawień fabrycznych na Androidzie

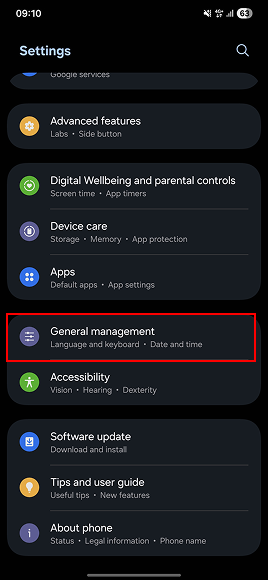

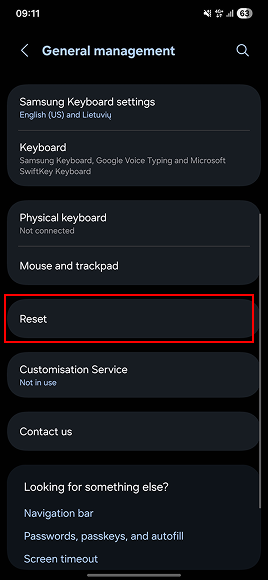

Przywracanie ustawień fabrycznych na Androidzie różni się w zależności od producenta, ale ogólne kroki wyglądają tak:

- Otwórz Ustawienia.

- Wybierz Zarządzanie ogólne.

- Wybierz Reset.

- Wybierz Przywróć dane fabryczne.

- Wybierz Reset.

Ponieważ istnieje wielu producentów urządzeń z Androidem, warto zajrzeć na ich strony internetowe po bardziej szczegółowe instrukcje.

6. Poinformuj osoby z kontaktów

Złośliwy kod może rozprzestrzeniać się poprzez wiadomość lub e-mail wysłany z Twojego urządzenia. Aby zapobiec temu, że ktoś kliknie w szkodliwy link i również zarazi swoje urządzenie, poinformuj osoby z Twojej listy kontaktów, że Twój telefon został zhakowany, i poproś, by ignorowali podejrzane wiadomości wysłane z Twojego numeru.

Jak hakerzy włamują się do telefonu

Istnieje wiele sposobów na zhakowanie telefonu. Oto najczęstsze techniki ataku:

- Inżynieria społeczna Phishing to jedna z najpopularniejszych technik z kategorii inżynierii społecznej stosowanych przez hakerów. Przestępcy wysyłają wiadomości lub e-maile wyglądające na autentyczne – podobne w idei do bluejacking’u, ale zazwyczaj znacznie groźniejsze – i próbują nakłonić odbiorcę do kliknięcia w złośliwy link oraz pobrania złożliwego oprogramowania.

- Fałszywe aplikacje Cyberprzestępcy mogą publikować złośliwe aplikacje, które wyglądają jak legalne. Po ich zainstalowaniu mogą żądać nadmiernych uprawnień, kraść dane lub instalować dodatkowe złośliwe oprogramowanie. Takie aplikacje zwykle pobiera się z nieoficjalnych sklepów lub podejrzanych linków, więc trzymaj się oficjalnych źródeł.

- Podsłuch na publicznym Wi-Fi Twoje urządzenie może zostać zainfekowane złośliwym oprogramowaniem po połączeniu z fałszywą siecią Wi-Fi, tzw. „evil twin”, która przekierowuje użytkownika na złośliwe strony.

- Oprogramowanie szpiegujące Niektóre programy szpiegujące mogą zostać łatwo zainstalowane na Twoim telefonie, jeśli ktoś uzyska do niego fizyczny dostęp. Nie wymaga to zaawansowanej wiedzy informatycznej, a telefon może być zdalnie monitorowany lub kontrolowany.

Jak zabezpieczyć telefon przed hakerami?

Teraz już wiesz, jak rozpoznać, czy masz zhakowany telefon. Ale jak się przed tym zabezpieczyć? Oto kilka porad:

- Używaj silnych haseł Ustawiaj unikalne, złożone hasła zawierające kombinację liter, cyfr i symboli. Unikaj także używania tego samego hasła do wielu kont;

- Włącz uwierzytelnianie wieloskładnikowe (MFA). Aby jeszcze lepiej chronić swoje konta, aktywuj MFA wszędzie, gdzie to możliwe. Dodatkowy krok weryfikacji (lub kilka) znacząco utrudnia hakerom dostęp do telefonu lub kont online, nawet jeśli uda im się pozyskać Twoje hasło;

- Regularnie aktualizuj system i aplikacje Aby utrzymać wysoki poziom bezpieczeństwa, regularnie instaluj aktualizacje systemu operacyjnego i aplikacji. Zazwyczaj zawierają one poprawki znanych luk i najnowsze łatki bezpieczeństwa;

- Unikaj podejrzanych linków i pobrań Jeśli plik lub link wygląda podejrzanie, to prawdopodobnie coś jest z nim nie tak. Część złośliwego oprogramowania rozprzestrzenia się automatycznie, więc dziwne linki w wiadomościach od znajomych czy nietypowe załączniki w e-mailach mogą zawierać wirusa, który zainfekuje Twoje urządzenie. Dlatego nie otwieraj takich plików ani linków i poinformuj osobę, od której je otrzymałeś;

- Zainstaluj oprogramowanie antywirusowe. Regularne korzystanie z aplikacji antywirusowych pozwala wykrywać typowe zagrożenia. Pamiętaj jednak, że muszą być one aktualizowane,tak jak każda inna aplikacja, ponieważ aktualizacje często zawierają poprawki wykrytych luk bezpieczeństwa;

- Używaj VPN VPN w telefonie zwiększająca jego bezpieczeństwo. Połączenie z VPN szyfruje Twój ruch internetowy, więc jeśli hakerzy spróbują przechwycić Twoje dane, np. korzystając z niezabezpieczonej publicznej sieci Wi-Fi, nie uzyskają nic wartościowego;

- Pobieraj aplikacje z oficjalnych sklepów Oficjalne sklepy z aplikacjami rzadziej udostępniają złośliwe oprogramowanie. Chociaż zawsze istnieje ryzyko, że Twoja prywatność zostanie naruszona, można go uniknąć, dokładnie sprawdzając każdą aplikację przed jej pobraniem.

Warto też regularnie przeglądać zainstalowane aplikacje – dzięki temu szybciej zauważysz podejrzane programy, których nie rozpoznajesz, najlepiej zanim wyrządzą szkody urządzeniu, kontom lub Twoim danym.

Chroń się z Surfshark One

Jeśli chodzi o bezpieczeństwo urządzeń, Surfshark One to kompleksowy zestaw ochrony „wszystko w jednym”. Dzięki jednej subskrypcji planu One zyskujesz szeroką ochronę online na nieograniczonej liczbie urządzeń, z wieloma narzędziami prywatności i bezpieczeństwa, oraz program Antivirus na maksymalnie pięciu urządzeniach.

Oto, co zawiera Surfshark One:

- VPN – szyfruje Twój ruch internetowy i chroni dane w publicznych sieciach Wi-Fi, uniemożliwiając hakerom i podglądaczom przechwycenie połączenia;

- Antivirus — skanuje urządzenie w poszukiwaniu oprogramowania szpiegującego i złośliwego oraz innych zagrożeń, usuwając wszystko, co podejrzane, zanim zdąży wyrządzić szkody;

- Alert – ta funkcja monitoruje Twoje dane osobowe pod kątem wycieków i informuje Cię, jeśli Twoje dane logowania, adresy e-mail lub hasła pojawią się w sieci;

- Search – prywatna wyszukiwarka, która nie śledzi Twoich zapytań ani nie tworzy profilu użytkownika, zapewniając czyste, bezstronne wyniki za każdym razem.

Z Surfshark One otrzymujesz potężny pakiet cyberbezpieczeństwa. Chroń wiele urządzeń jednocześnie i ciesz się pełnym spokojem w internecie.

Podsumowanie: nie lekceważ bezpieczeństwa swojego telefonu

Wiesz już, jak rozpoznać, że telefon został zhakowany, oraz jakie oznaki powinny zwrócić Twoją uwagę. Zapobieganie jest jednak równie ważne jak wykrywanie. Korzystanie z narzędzi zwiększających prywatność i bezpieczeństwo pomaga zminimalizować ryzyko, że hakerzy lub złośliwe oprogramowanie w ogóle dostaną się do urządzenia. Pakiet cyberbezpieczeństwa taki jak Surfshark One, wyposażony w kluczowe funkcje ochronne, może pomóc zabezpieczyć Twoje dane i urządzenia.

Najczęściej zadawane pytania

Czy ktoś może zhakować mój telefon zdalnie?

Tak, możliwe jest zhakowanie telefonu na odległość, ale możesz znacząco utrudnić to hakerom. Aby zapobiec zdalnemu kopiowaniu ekranu lub dostępowi do urządzenia, aktualizuj oprogramowanie, korzystaj z 2FA i regularnie sprawdzaj telefon pod kątem aplikacji, których nie rozpoznajesz.

Unikaj również modyfikowania ustawień fabrycznych (jailbreaking) iPhone’a oraz rootowania Androida. Te działania usuwają wbudowane zabezpieczenia i narażają urządzenie na poważne ryzyka.

Czy hakerzy mogą uzyskać dostęp do mojego aparatu?

Tak, hakerzy mogą przejąć kontrolę nad aparatem, wykorzystując do tego oprogramowanie szpiegujące lub złośliwe aplikacje. Aby się chronić, kontroluj uprawnienia aplikacji, usuwaj podejrzane programy i aktualizuj telefon. Zasłanianie aparatu, gdy z niego nie korzystasz, daje dodatkowy poziom prywatności.

Czy kody USSD są wiarygodne?

Kody takie jak *#21# czy *#62# pozwalają sprawdzić ustawienia przekierowania połączeń, ale nie potwierdzają jednoznacznie, czy telefon jest zhakowany. Pomagają wykryć podejrzane przekierowania, lecz do rzetelnego wykrywania zagrożeń warto używać sprawdzonych aplikacji antywirusowych.

Czy VPN chroni przed włamaniem na telefon?

VPN szyfruje ruch internetowy i ukrywa Twój publiczny adres IP, zwiększając prywatność i bezpieczeństwo, zwłaszcza w publicznych sieciach Wi-Fi. Nie zatrzyma jednak wszystkich typów ataków. Najlepszą ochronę zapewnia połączenie VPN, antywirusa, silnych haseł oraz regularnych aktualizacji systemu i aplikacji.