Un troyano es un tipo de malware muy peligroso que se disfraza de software inofensivo para engañar a los usuarios. Su nombre proviene del famoso mito del Caballo de Troya, ya que su estrategia es la misma: se presenta como un programa, archivo o documento legítimo que parece seguro, pero en realidad oculta una carga maliciosa en su interior.

Un troyano es un programa malicioso que se infiltra en un sistema haciéndose pasar por un software legítimo. Su objetivo principal es crear una «puerta trasera» o acceso remoto para que un atacante pueda tomar el control del equipo sin el conocimiento del usuario.

A diferencia de un virus, un troyano no se replica por sí solo. Su peligrosidad reside en su capacidad para pasar desapercibido hasta que ha logrado su misión: abrir una brecha de seguridad. Una vez dentro, el troyano puede robar tus datos personales, espiar tu actividad, tomar el control total de tu ordenador, o instalar otros tipos de malware como ransomware o spyware.

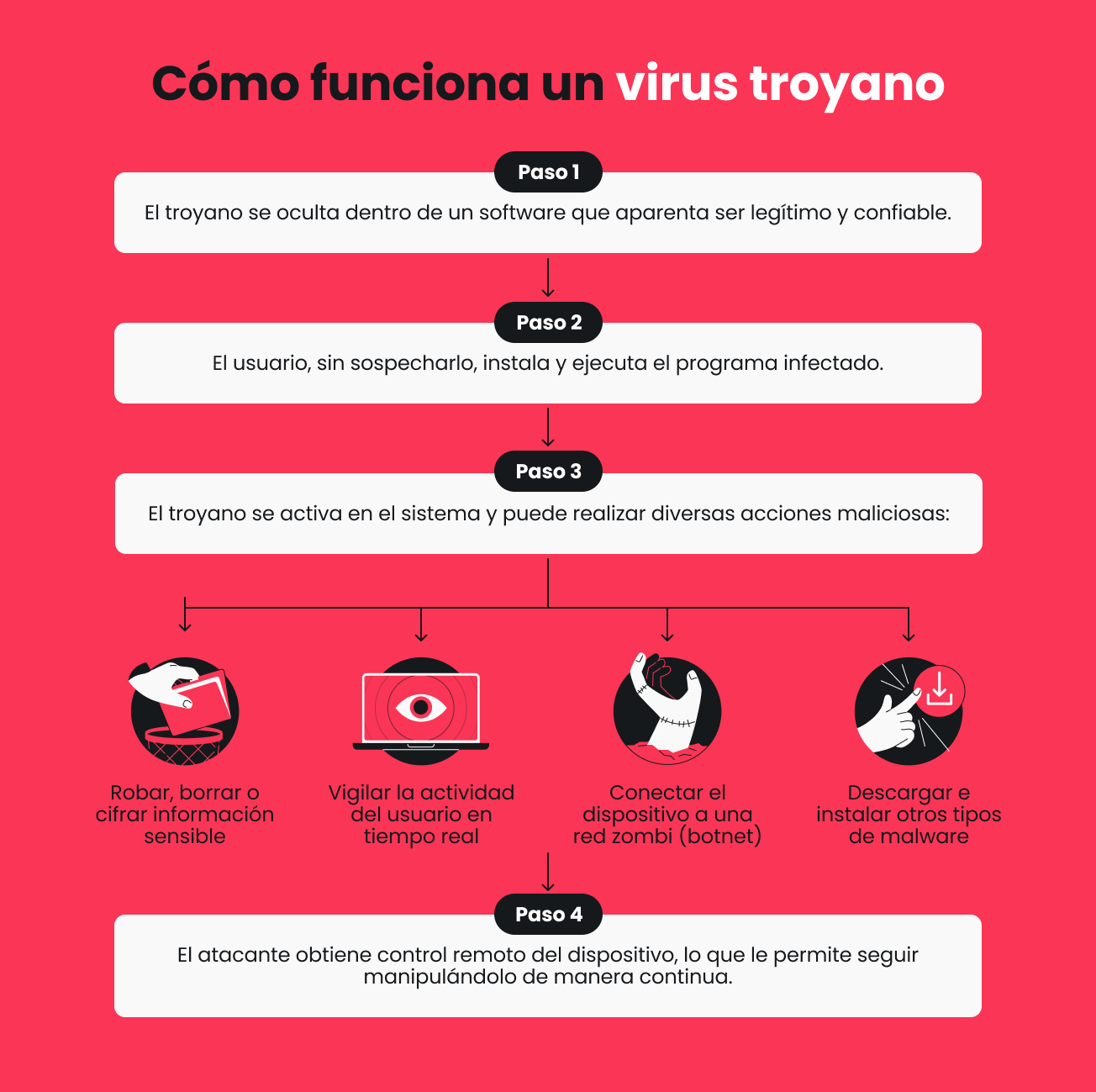

¿Cómo funciona un virus troyano?

Un virus troyano funciona engañando a los usuarios para que lo instalen, haciéndose pasar por un programa legítimo, útil e inofensivo. Una vez que el usuario lo ejecuta, el troyano despliega su carga maliciosa sin que la víctima se dé cuenta.

Esta carga puede variar enormemente, desde robar datos confidenciales (como contraseñas y números de tarjetas de crédito) hasta instalar otros tipos de malware, crear una «puerta trasera» para que los ciberdelincuentes tomen el control del dispositivo de forma remota, o incluso convertir el ordenador en parte de una red de bots para realizar ataques masivos.

¿Qué pasa si tienes un virus troyano?

Una vez que un troyano infecta tu dispositivo, puedes notar varias señales de alerta. El ordenador podría funcionar más lento, mostrar ventanas emergentes inesperadas, o ver que se instalan programas que no reconoces. El virus también puede desactivar tu software de seguridad para pasar desapercibido. Si crees que estás infectado, es crucial que actúes rápidamente para eliminar el malware y evitar mayores daños a tus datos y privacidad.

Tipos de troyanos más comunes

Existen diversas variedades de troyanos, cada una diseñada para un objetivo específico. A continuación, te presentamos los tipos de troyanos más frecuentes:

Troyano bancario

Diseñado para robar credenciales de acceso a cuentas bancarias, números de tarjetas de crédito, credenciales de acceso a la banca en línea y otra información financiera. Suelen inyectar código malicioso en los navegadores web para interceptar los datos mientras el usuario los introduce.

Troyano de puerta trasera

Crea una «puerta trasera» en el sistema infectado, permitiendo que el atacante tome el control remoto del ordenador. Esto le da la capacidad de ejecutar comandos, robar archivos, instalar más malware o incluso unirse a una red de bots.

Troyano de descarga

Su única función es descargar e instalar otros programas maliciosos en el dispositivo de la víctima, como adware, ransomware o spyware, sin su consentimiento.

Troyano DDos o de ataque de denegación de servicio

Convierte el ordenador de la víctima en una especie de computadora zombie que se une a una red de bots. Luego, esta red se utiliza para lanzar ataques de denegación de servicio distribuidos (DDoS), sobrecargando un servidor o sitio web hasta dejarlo inoperativo.

Troyano de acceso remoto o RAT

Permite a los piratas informáticos controlar el ordenador de forma remota, de manera similar a un troyano de puerta trasera, pero con un conjunto de herramientas más amplio. Pueden grabar la actividad de la pantalla, activar la cámara web y el micrófono, o incluso robar contraseñas guardadas.

Troyano de correo no deseado o troyano mailfinder

Recopila direcciones de correo electrónico del dispositivo infectado, que luego se utilizan para enviar correos masivos de spam y campañas de phishing masivas.

Troyano de mensajería instantánea

Roba información de contacto y credenciales de acceso de las aplicaciones de mensajería instantánea, como WhatsApp o Telegram, para luego enviar enlaces maliciosos a la lista de contactos de la víctima.

Troyano de SMS

Infecta dispositivos móviles, generalmente Android, para enviar mensajes de texto a números de servicios premium, lo que genera costes elevados en la factura de la víctima. También pueden interceptar mensajes entrantes en el dispositivo móvil, como los códigos de autenticación de dos factores, para cometer fraudes.

Troyano Rootkit

Es uno de los más peligrosos, ya que esconde software malicioso en los sistemas operativos, en el administrador de tareas y en los programas de seguridad. Al ocultarse, se vuelve extremadamente difícil de detectar y eliminar.

Troyano Geost

Es una variante específica de troyano bancario que apunta a dispositivos Android. Se disfraza de aplicaciones legítimas para robar credenciales bancarias y datos personales.

Troyano Wacatac

Aunque a menudo se clasifica como un virus troyano genérico, este malware es conocido por robar información, como contraseñas, datos bancarios y otra información sensible. Se distribuye a través de archivos adjuntos de correo electrónico o descargas maliciosas.

Ejemplos de ataques de troyanos en el mundo real

A lo largo de la historia de la ciberseguridad, hemos visto numerosos casos de troyanos que han causado daños significativos. Aquí tienes algunos de los ejemplos más notables:

- Emotet: Originalmente, era un troyano bancario que robaba información financiera, pero evolucionó hasta convertirse en una de las botnets más peligrosas del mundo. Se distribuía principalmente a través de correos electrónicos de phishing con archivos adjuntos maliciosos y era capaz de descargar otros tipos de malware.

- Zeus (o Zbot): Considerado uno de los troyanos bancarios más infames. Se especializaba en robar credenciales bancarias y datos financieros a través del registro de pulsaciones de teclas (keylogging) y la captura de formularios en sitios web bancarios. Se propagaba principalmente a través de correos electrónicos de spam y descargas drive-by.

- Gozi: Otro troyano bancario conocido por su sofisticación. Robaba credenciales de acceso a cuentas bancarias y se distribuía a través de una compleja red de servidores de comando y control. La botnet de Gozi llegó a infectar a millones de ordenadores en todo el mundo.

- TrickBot: Un troyano modular muy avanzado que, al igual que Emotet, evolucionó de ser un troyano bancario a una herramienta de ciberdelincuencia que desplegaba otros tipos de malware, como el ransomware. Se distribuía a través de campañas de phishing muy bien diseñadas.

- Gameover Zeus: Una variante del troyano Zeus que operaba en una red descentralizada de igual a igual (peer-to-peer), lo que hacía extremadamente difícil su eliminación y control. Su principal objetivo era el robo de información financiera y la propagación de ransomware como el CryptoLocker.

¿Cómo reconocer un virus troyano?

Dado que los troyanos están diseñados para pasar desapercibidos, detectarlos puede ser un desafío. Sin embargo, hay varias señales de advertencia que pueden indicar la presencia de uno en tu sistema:

- Rendimiento del sistema lento: Si notas que tu ordenador o dispositivo funciona de manera inusualmente lenta, tarda en abrir programas o se congela con frecuencia, podría ser una señal de que un troyano está consumiendo recursos del sistema en segundo plano.

- Aparición de ventanas emergentes o publicidad no deseada: Los troyanos a menudo trabajan junto con adware para mostrar anuncios y ventanas emergentes que no solicitaste. Si ves publicidad que interrumpe tu navegación o uso del ordenador, es una señal de alerta.

- Cambios inesperados en tu navegador: Si la página de inicio de tu navegador cambia sin tu permiso, o si aparecen nuevas barras de herramientas o extensiones que no instalaste, es muy probable que estés infectado.

- Instalación de programas desconocidos: Si encuentras programas en tu sistema que no recuerdas haber instalado, es una señal clara de que un troyano ha descargado e instalado malware adicional.

- Actividad inusual en tu red: Si tu conexión a internet se vuelve lenta, o si notas un aumento inexplicable en el tráfico de datos, podría ser que el troyano esté enviando información a un servidor de comando y control o esté siendo utilizado para un ataque DDoS.

- Antivirus o firewall desactivados: Muchos troyanos están programados para desactivar tu software de seguridad (antivirus, firewall) para evitar ser detectados y eliminados. Si tu software antivirus se apaga solo, actúa con cautela.

Es importante recordar que la mejor forma de protegerte es tener un buen software de seguridad instalado y mantenerlo siempre actualizado.

¿Cómo protegerte contra los programas troyanos?

La mejor defensa contra los troyanos es la prevención. Siguiendo estos consejos, puedes reducir significativamente el riesgo de una infección:

- Utiliza un software antivirus de confianza: Un programa antivirus robusto es tu primera línea de defensa. Asegúrate de que tenga protección en tiempo real y sea capaz de escanear y eliminar malware troyano. Descargar un antivirus como Surfshark no solo detecta y elimina el malware, sino que también ofrece una capa de protección activa para prevenir futuras infecciones.

- Mantén tu software actualizado: Tanto tu sistema operativo como tus programas deben estar siempre actualizados. Las actualizaciones a menudo incluyen parches de seguridad que corrigen vulnerabilidades que los troyanos podrían aprovechar para infiltrarse en tu sistema.

- Sé cauteloso con los correos electrónicos y las descargas: No abras archivos adjuntos ni hagas clic en enlaces de direcciones de correo electrónico de remitentes desconocidos. Los troyanos se propagan con frecuencia a través de campañas de phishing que te animan a descargar archivos maliciosos.

- Usa un bloqueador de anuncios y un navegador seguro: Los troyanos pueden ocultarse en anuncios maliciosos o ventanas emergentes. Utilizar un bloqueador de anuncios, como Surfshark CleanWeb, te ayuda a evitar que estos anuncios se carguen y te protege de sitios web peligrosos. Además, considera usar un motor de búsqueda seguro como Surfshark Search para evitar enlaces a páginas web comprometidas.

- Descarga software solo de fuentes oficiales: Evita las descargas de sitios web de terceros, ya que a menudo empaquetan software legítimo con troyanos y otro malware. Siempre acude a la página oficial del desarrollador o a tiendas de aplicaciones de confianza.

- Activa el firewall: Un firewall actúa como una barrera entre tu red y el mundo exterior. Configúralo para que bloquee las conexiones entrantes y salientes no autorizadas, lo que puede impedir que un troyano se comunique con su servidor de comando y control.

Siguiendo estos pasos, puedes fortalecer considerablemente la seguridad de tus dispositivos y datos personales contra los programas troyanos.

Conclusión

En resumen, los troyanos son una de las amenazas más persistentes y peligrosas en el mundo digital. A diferencia de los virus generales, el troyano puede infectar tu dispositivo porque se camuflan en programas inofensivos para engañarte y acceder a tus datos. La clave para protegerte reside en la prevención, manteniendo tus programas actualizados y utilizando herramientas de seguridad de confianza, como un buen antivirus y un bloqueador de anuncios. Al estar atento a las señales de advertencia y seguir buenas prácticas de ciberseguridad, puedes mantener tus dispositivos y tu información a salvo.

Preguntas frecuentes

¿Qué es un troyano y cómo funcionan?

Un troyano es un tipo de malware que se disfraza de programa legítimo o inofensivo para engañar al usuario. Una vez instalado, opera en segundo plano sin que te des cuenta y puede utilizarse para robar información y datos. Además, toma el control de tu dispositivo y puede instalar otro software malicioso sin que lo notes.

¿Qué pasa si tienes un virus troyano?

Si tienes un troyano, tu dispositivo puede funcionar más lento, mostrar publicidad no deseada, o incluso ver cómo se instalan programas sin tu permiso. Los troyanos pueden robar tus datos bancarios y personales, espiar tu móvil, tomar capturas de pantalla o permitir que un hacker controle tu PC en remoto.

¿Cómo se elimina el virus troyano?

La forma más efectiva de eliminar un troyano es utilizando un software de seguridad de calidad. Un buen antivirus para Windows o una herramienta para quitar virus del móvil puede detectar y eliminar el malware automáticamente. Para eliminar un troyano en un móvil Android, es crucial ejecutar un escaneado completo.

¿Cómo saber si tengo un troyano en mi PC?

Puedes notar un rendimiento lento, ventanas emergentes inesperadas, o programas que se ejecutan sin tu autorización. Si sospechas que tu PC ha sido infectado, la mejor manera de saberlo es ejecutar un análisis a petición con un programa de seguridad fiable que pueda detectar el troyano, incluso si está oculto.