In breve, una IPsec VPN (Rete privata virtuale) è una VPN basata sul protocollo IPsec. Ma c’è dell’altro. In questo articolo andremo a spiegare in cosa consistono l’IPsec, il tunneling IPsec e le IPsec VPN. Il tutto verrà presentato in modo semplice ma dettagliato e ci auguriamo che la lettura sia di tuo gradimento. Partiamo dalle basi.

Tabella dei contenuti

Cos’è l’IPsec?

IPsec sta per Internet Protocol Security (Protocollo per la sicurezza di internet). La parte IP indica ai dati dove andare, mentre la sec cripta e autentica gli stessi. In parole povere, l’IPsec è un gruppo di protocolli che stabilisce una connessione sicura e criptata tra dispositivi sulla rete internet pubblica.

I protocolli IPsec normalmente sono raggruppati in base al compito che svolgono:

- Authentication Header (AH);

- Encapsulating Security Payload (ESP);

- Security Association (SA).

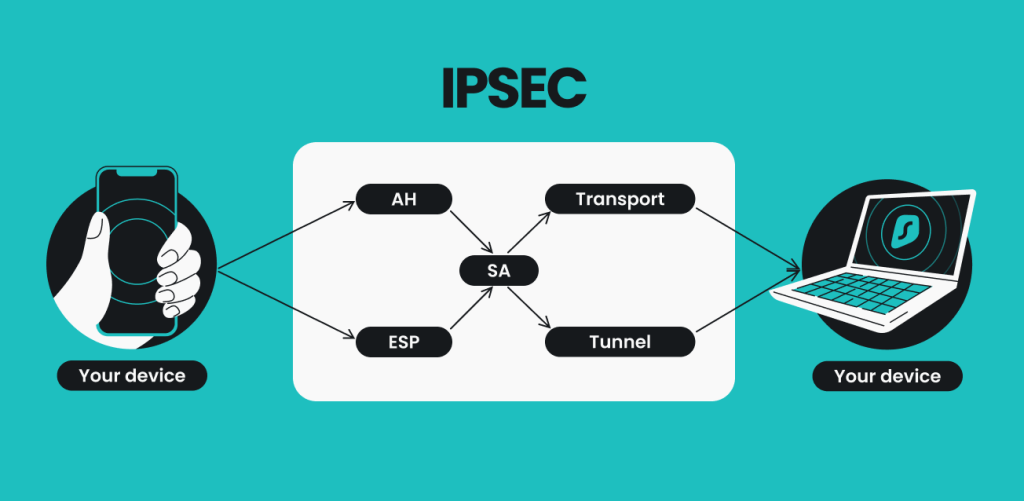

Da cosa è costituito l’IPsec?

Chiedere da cosa è costituito equivale a chiedere come funziona. L’obiettivo peculiare dell’IPsec è quello di criptare e stabilire una connessione sicura; tale obiettivo può essere suddiviso in (e raggiunto da) tre gruppi di protocolli più piccoli. Ciascuno di questi tre gruppi separati si occupa di altri compiti altrettanto peculiari.

Security Authentication Header (AH): garantisce che tutti i dati provengano dalla stessa origine e impedisce agli hacker di spacciare i propri dati come legittimi.

Immagina di ricevere una busta con un sigillo. Se il sigillo non è rotto, significa che nessuno ha manomesso la lettera, giusto? Gli Authentication Header fanno lo stesso per tutti i dati trasmessi attraverso una IPsec VPN. Tuttavia, questo è solo uno dei due modi in cui l’IPsec può funzionare. L’altro è l’ESP.

Encapsulating Security Payload (ESP): si tratta di un protocollo di crittografia, per cui il pacchetto dati viene trasformato in una serie di informazioni illeggibili. Oltre alla crittografia, l’ESP è simile agli Authentication Headers, ovvero può autenticare i dati e verificarne l’integrità.

Tornando alla lettera e al sigillo, nel caso in cui qualcuno riuscisse a intercettare la lettera e ad aprirla, troverebbe soltanto un mucchio di parole incomprensibili che nessun essere umano è in grado di leggere. Dal lato dell’utente, la crittografia avviene sul client VPN, mentre il server VPN se ne occupa dall’altro.

Il Security Association (SA) è un insieme di specifiche concordate tra due dispositivi che stabiliscono una connessione IPsec.

L’Internet Key Exchange (IKE) o il protocollo di gestione delle chiavi, è parte di tali specifiche. L’IKE negozia con le associazioni di sicurezza di altri dispositivi e le autentica. L’IKE fornisce canali di comunicazione sicuri scambiando una chiave di crittografia con il SA di un altro dispositivo.

Per spiegarlo in termini più semplici, i SA sono come il cifrario tra due spie: indica loro come interpretare il messaggio in codice e a chi devono trasmetterlo. Si tratta di un accordo tra due dispositivi su come proteggere le informazioni durante la comunicazione.

Come trasmette le informazioni l’IPsec?

Dopo la configurazione dell’IPsec per l’utilizzo dell’AH o dell’ESP, l’IPsec sceglie la modalità di trasmissione: trasporto o tunnel.

IPsec Transport Mode: questa modalità cripta i dati che si inviano ma non le informazioni riguardanti la destinazione. Pertanto, sebbene dei malintenzionati non avrebbero la possibilità di leggere le comunicazioni intercettate, potrebbero comunque conoscere il momento e il luogo in cui sono state inviate.

IPsec Tunnel Mode: il tunneling crea una connessione sicura e chiusa tra due dispositivi utilizzando la stessa vecchia rete internet. Pertanto, la connessione viene resa sicura e privata. Una IPsec VPN funziona proprio in questa modalità, in quanto crea il tunnel IPsec VPN.

Nota importante: dei due protocolli (UDP e TCP) utilizzati per trasmettere dati sul web, l’IPsec utilizza UDP (User Datagram Protocol), il tipo di trasmissione che ignora i firewall.

Ora proviamo a riunire tutti questi concetti in un’applicazione chiamata IPsec VPN.

Cos’è una IPsec VPN e come funziona?

Una VPN è un’applicazione che cripta la propria connessione a internet (o a un altro dispositivo). Una VPN utilizza dei protocolli per criptare la connessione ed esistono più modi per farlo. L’utilizzo dell’IPsec è uno di questi. Una VPN che utilizza una suite di protocolli IPsec, viene chiamata IPsec VPN.

Supponiamo che si stia utilizzando un client IPsec VPN. Come funziona il tutto?

- Si fa clic su Connetti;

- Vine avviata una connessione IPsec utilizzando l’ESP e la modalità tunnel;

- Il SA definisce i parametri di sicurezza, come il tipo di crittografia che verrà utilizzata;

- I dati sono pronti per essere inviati e ricevuti in forma criptata.

Queste sono le basi dell’IPsec. Può sembrare semplice, ma l’argomento è molto più complesso.

Come funziona l’IPsec nei dettagli?

Supponiamo che due dispositivi stiano cercando di comunicare utilizzando l’IPsec. Un dispositivo tenta di inviare un messaggio ed ecco cosa succede:

- Scambio di chiavi: l’IPsec configura delle chiavi crittografiche (stringhe di caratteri casuali) per criptare e decriptare i messaggi di ciascun dispositivo;

- Header e trailer: tutti i dati trasmessi tramite internet vengono suddivisi in piccoli bit chiamati pacchetti. Il protocollo IPsec inserisce le informazioni di autenticazione e crittografia nella parte iniziale (header) e finale del pacchetto (trailer). Tali header e trailer indicano al dispositivo ciò che deve essere fatto con il pacchetto dati;

- Autenticazione: l’IPsec autentica ogni pacchetto dati assegnandogli un “nome” o ID univoco;

- Crittografia: l’IPsec cripta i contenuti dei pacchetti dati;

- Trasmissione: i pacchetti vengono inviati utilizzando i protocolli di trasporto o di tunneling;

- Decrittazione: il dispositivo dall’altra parte riceve il messaggio e utilizza la chiave di decrittazione per decifrarlo.

In che modo l’IPsec influisce sule MSS e la MTU?

Tutti i dati viaggiano in pacchetti dati, misurati in byte.

Le MSS, o le dimensioni massime del segmento, indicano il valore delle dimensioni massime di un pacchetto dati (ovvero 1460 byte).

La MTU invece, l’unità massima di trasmissione indica il valore delle dimensioni massime accettate da qualsiasi dispositivo connesso a internet (ovvero 1500 byte).

Questi pacchetti contengono le informazioni da inviare, l’intestazione IP (20 byte) e l’intestazione TCP (20 byte), inoltre presentano tutti un limite per le dimensioni.

L’IPsec non influisce sul valore dell’unità massima di trasmissione, tuttavia abbassa sempre il valore delle dimensioni massime del segmento. Ciò è dimostrato dal seguente calcolo:

La trasmissione standard di pacchetti IP attraverso internet:

MTU (1500 byte) – (header IP (20 byte) + header TCP (20 byte)) = MSS (1460 byte)

In ogni caso, poiché il protocollo IPsec aggiunge ulteriori header ai dati inviati è inevitabile che il ‘”peso” dell’intero pacchetto IP cambi.

MTU (1500 byte) – (header IP (20 byte) + header TCP (20 byte) + IPsec byte) = MSS (1460 byte – IPsec byte)

Scopri l’IPsec in azione

A questo punto hai appreso che cos’è una IPsec VPN nell’ambito delle VPN. Gli utenti di Surfshark VPN che utilizzano l’app su smartphone, probabilmente troveranno la sigla IKEv2, che fa parte della famiglia IPsec. E se non sei ancora un utente di Surfshark, perché non diventarlo oggi stesso? Abbiamo molto di più da offrirti che un semplice IPsec!

Molto più di una semplice VPN

Ottieni protezioneFAQ

Cos’è l’IKEv2?

IKEv2 (Internet Key Exchange version 2) è un protocollo utilizzato nella parte Security Association della suite di protocolli IPsec.

Autentica gli utenti; conferma che i dispositivi utilizzati per la connessione sono realmente quelli indicati, dopodiché stabilisce una connessione criptata utilizzando lo scambio di chiavi Diffie–Hellman. Si tratta di un metodo ampiamente utilizzato per inviare i cifrari di crittografia su una rete pubblica senza trasformarli in una chiave di sblocco per i dati criptati.

Un IPsec basato sul protocollo IKEv2 viene chiamato IKEv2/IPsec, anche se il nome standard del settore è IKEv2. Si tratta di un progetto lanciato nel 2005 che ha aggiornato e risolto alcuni dei problemi che presentava l’IPsec originale con IKEv1 (lanciato nel 1995).

É sicuro IPsec?

In combinazione con IKEv2, IPsec è considerato abbastanza sicuro dai principali fornitori di servizi VPN in tutto il mondo. Tuttavia, intorno al 2015, sono emerse accuse di sfruttamento da parte della National Security Agency (NSA) degli Stati Uniti. L’agenzia aveva creato delle porte di servizio in IPsec o aveva trovato un modo per manipolare lo scambio di chiavi Diffie-Hellman. Ciononostante, alcuni esperti del settore hanno contestato tale affermazione.

Ad ogni modo, se hai dei dubbi sulla sua sicurezza, la maggior parte dei fornitori di servizi VPN offrono alternative ai protocolli IPsec VPN.

IPsec è preferibile al protocollo SSL?

Mettere a confronto IPsec e SSL (Secure Sockets Layer) è come confrontare le mele con le arance. Entrambi i protocolli operano su livelli diversi del modello OSI (Open Systems Interconnection). Ecco una sintesi del loro confronto:

IPsec | SSL |

|---|---|

Opera a livello di rete | Opera a livello di applicazione |

È un insieme di protocolli | È un protocollo |

Necessità di un software per funzionare come VPN (protegge l’intero dispositivo) | Può essere utilizzato come software (protegge l'intero dispositivo), ma può anche connettersi a una VPN attraverso un browser (protegge solo il traffico del browser) |

Le IPsec VPN consentono agli utenti l'accesso completo alla rete | Le SSL VPN consentono di personalizzare l’accesso a una rete |

È più semplice da implementare sul cloud | Richiede un'ulteriore configurazione per il cloud |

Sia IPsec che SSL sono sicuri e possono essere utilizzati per creare una VPN. In ogni caso, il tutto dipende dalle configurazioni, dagli obiettivi e dalle preferenze della VPN e dei suoi sviluppatori.