In het kort is een IPsec VPN een VPN (Virtual Private Network) die draait op het IPsec-protocol. Maar het is natuurlijk wat ingewikkelder. In dit artikel leggen we uit wat IPsec, IPsec-tunneling en IPsec VPN’s zijn. We proberen dit op een simpele maar gedetailleerde manier uit te leggen, die hopelijk ook nog eens leuk is. Laten we beginnen met de basis.

Inhoudsopgave

Wat is IPsec?

IPsec is een afkorting voor Internet Protocol Security. Het IP-deel bepaalt waar de gegevens heen gaan en de sec zorgt voor versleuteling en authenticatie. In andere woorden, IPsec is een groep protocollen die zorgen voor een beveiligde en versleutelde verbinding tussen apparaten op het openbare internet.

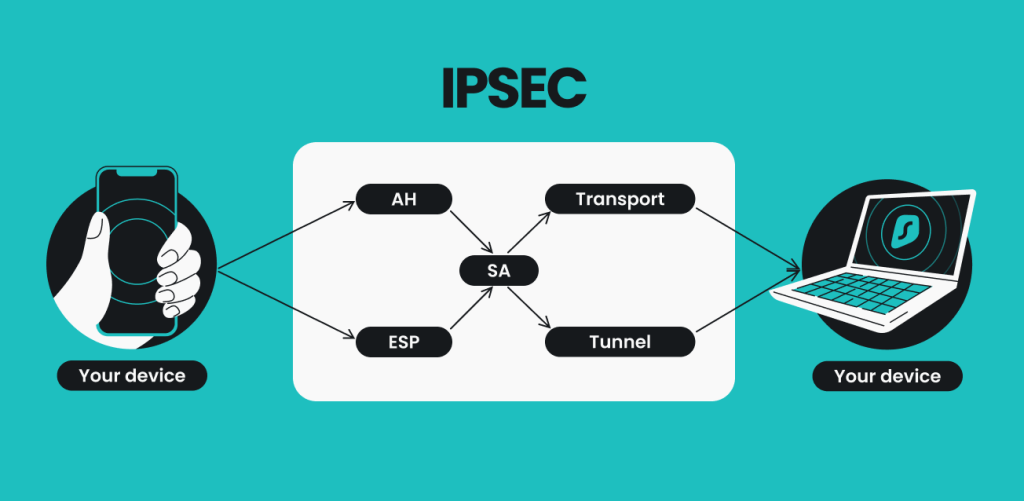

IPsec-protocollen worden vaak gegroepeerd op taak:

- Authentication Header (AH);

- Encapsulating Security Payload (ESP);

- Security Association (SA).

Waar bestaat IPsec uit?

Vragen waar het uit bestaat is vergelijkbaar met vragen hoe het werkt. Het enige doel van IPsec is om voor een veilige en versleutelde verbinding te zorgen. Dat doel wordt onderverdeeld onder (en bereikt door) drie kleinere groepen protocollen. Elk van deze drie groepen heeft eigen unieke taken.

Security Authentication Header (AH) — dit zorgt ervoor dat de gegevens van dezelfde bron komen en dat hackers niet doen alsof hun gegevens legitiem zijn.

Het is alsof je een envelop met een zegel krijgt. Als dit zegel niet is gebroken, heeft niemand de brief gelezen, toch? Authentication Headers doen hetzelfde voor alle gegevens die worden verstuurd via de IPsec VPN. Dit is echter maar een van de twee manieren waarop IPsec werkt. De andere manier is ESP.

Encapsulating Security Payload (ESP) — dit is een versleutelingsprotocol, wat betekent dat het gegevenspakket wordt getransformeerd in een onleesbare rommel. Afgezien van de versleuteling, is ESP vergelijkbaar met de Authentication Headers. Het controleert namelijk ook de gegevens en hun integriteit.

Om even terug te komen op de brief met de zegel, als iemand wel de brief in handen krijgt en deze opent, zien ze alleen wartaal die mensen niet kunnen lezen. Aan jouw kant van de lijn wordt de encryptie door de VPN-client gedaan, en de VPN-server versleutelt het aan de andere kant van de lijn.

Security Association (SA) is een set van specificaties die zijn vastgesteld tussen twee apparaten die een IPsec-verbinding opzetten.

De Internet Key Exchange (IKE) of het key management protocol is onderdeel van deze specificaties. IKE onderhandelt met beveiligingskoppelingen van andere apparaten en authenticeert deze. IKE zorgt voor beveiligde communicatiekanalen door een cryptografische sleutel uit te wisselen met de SA van een ander apparaat.

Of in eenvoudige taal: SA’s zijn een soort uitleg van de codetaal tussen twee spionnen. Hiermee kunnen ze het codebericht ontcijferen en weten ze aan wie ze het bericht moeten doorvertellen. Het is een afspraak tussen twee apparaten over hoe ze informatie tijdens communicatie kunnen beschermen.

Hoe verstuurt IPsec informatie?

Nadat IPsec is ingesteld om AH of ESP te gebruiken, kiest het de transmissiewijze: transport of tunnel.

IPsec-transportmodus: deze modus versleutelt de gegevens die je verstuurt maar niet de informatie over waar het heengaat. Zo kunnen kwaadwillende personen je onderschepte communicatie dus niet lezen, maar ze kunnen wel zien wanneer en waarheen dit is verstuurd.

IPsec-tunnelmodus: tunneling zorgt voor een beveiligde, afgesloten verbinding tussen twee apparaten doordat zij dat alom bekende internet gebruiken. Hierdoor ontstaat er een beveiligde en afgeschermde verbinding. IPsec VPN werkt in deze modus wanneer de IPsec VPN-tunnel wordt gecreëerd.

Niet geheel onbelangrijk: van de twee protocollen (UDP en TCP) die worden gebruikt om gegevens te versturen via het internet, gebruikt alleen IPsec UDP (User Datagram Protocol), het type transmissie dat firewalls negeert.

Nou, laten we dat nu eens allemaal samenvoegen in een app genaamd IPsec VPN.

Wat is IPsec VPN en hoe werkt het?

Een VPN is een applicatie die je verbinding met het internet (of met een ander apparaat) versleutelt. Een VPN gebruikt protocollen om de verbinding te versleutelen en er zijn verschillende manieren om dit te doen. IPsec gebruiken is een van die manieren. Een VPN die een IPsec-protocolsuite gebruikt noemen we een IPsec VPN.

Stel je voor dat er een IPsec VPN-client draait. Hoe werkt dat dan precies?

- Je klikt op Verbinden.

- Er wordt eenIPsec-verbinding opgestart met ESP en tunnelmodus.

- De SA stelt de beveiligingsparameters vast, zoals het type versleuteling dat zal worden gebruikt.

- De gegevens worden versleuteld verstuurd en ontvangen.

Dit is de basis over IPsec. Het klinkt misschien eenvoudig, maar het is natuurlijk iets ingewikkelder dan dat.

Hoe werkt IPsec stap voor stap?

Stel je voor dat twee apparaten via IPsec willen communiceren. Als het ene apparaat een bericht probeert te versturen, gebeurt het volgende:

- Key exchange: IPsec stelt cryptografische sleutels in (reeksen willekeurige tekens) om de berichten van elk apparaat te versleutelen en ontcijferen.

- Headers en trailers: alle gegevens die via het internet worden verstuurd worden in kleine stukjes gehakt die we pakketten noemen. Het IPsec-protocol plaatst aan het begin (header) en het eind (trailer) van deze pakketten authenticatie- en versleutelingsinformatie. Deze headers en trailers vertellen het apparaat wat er met het gegevenspakket moet gebeuren.

- Authenticatie: IPsec authenticeert elk gegevenspakket door het een unieke name of ID te geven.

- Versleuteling: IPsec versleutelt de inhoud van de gegevenspakketten.

- Transmissie: de pakketten worden verzonden met de transport- of tunnelingprotocollen.

- Decoderen: het ontvangende apparaat krijgt het bericht en gebruikt de decoderingssleutel om het bericht te ontcijferen.

Hoe wordt de MSS en MTU beïnvloed door IPsec?

Alle gegevens worden verstuurd in gegevenspakketten, die we meten in bytes.

MSS, of maximum segment size, verwijst naar de maximale grootte die een gegevenspakket mag hebben (namelijk 1460 bytes).

MTU, de maximum transmission unit, is de maximale grootte die een apparaat dat is verbonden met het internet kan accepteren (namelijk 1500 bytes).

Deze pakketten bevatten de verzonden informatie, de IP-header (20 bytes) en de TCP-header (20 bytes). Deze hebben allemaal een limiet wat betreft formaat.

IPsec heeft geen invloed op de maximale grootte van een transmission unit maar zal wel altijd de maximum segment size verlagen. Met deze rekensom laten we zien hoe dat komt:

De standaard transmissie van IP-pakketten op het internet:

MTU (1500 bytes) – (IP-header (20 bytes) + TCP-header (20 bytes)) = MSS (1460 bytes)

Maar doordat IPsec extra headers toevoegt aan de verstuurde gegevens, verandert het formaat van het gehele IP-pakket natuurlijk.

MTU (1500 bytes) – (IP-header (20 bytes) + TCP-header (20 bytes) + IPsec-bytes) = MSS (1460 bytes – IPsec-bytes)

Ervaar IPsec in actie

Dus nu weet je wat IPsec VPN is in de VPN-wereld. Surfshark VPN-gebruikers die de app op hun smartphone hebben, gebruiken die waarschijnlijk met IKEv2, dat onderdeel is van de IPsec-familie. En als je Surfshark nog niet gebruikt, wat houdt je nog tegen? We hebben meer te bieden dan alleen IPsec!

Veelgestelde vragen

Wat is IKEv2?

IKEv2 (Internet Key Exchange version 2) is een protocol dat wordt gebruikt in het Security Association-deel van de IPsec-protocolsuite.

Het authenticeert gebruikers door te bevestigen dat de apparaten aan beide kanten van de verbinding zijn wie ze zeggen dat ze zijn. Daarna zorgt het voor een versleutelde verbinding via de Diffie–Hellman key exchange. Het is een veelgebruikte methode om versleutelingscodes via een publiek netwerk te versturen, zonder dat je de sleutel weggeeft om versleutelde gegevens te ontcijferen.

Een IPsec dat het IKEv2-protocol gebruikt, noemen we IKEv2/IPsec, maar de standaardnaam is IKEv2. Het is een ontwikkeling die in 2005 is uitgebracht en heeft een aantal problemen opgelost die er waren met de originele IPsec met IKEv1 (uitgebracht in 1995).

Is IPsec veilig?

In combinatie met IKEv2 wordt IPsec wereldwijd als veilig genoeg beschouwd door grote VPN-providers. Rond 2015 kwamen er echter beschuldigingen naar buiten dat de National Security Agency (NSA) in de VS het kon misbruiken. De instantie had een manier gevonden om IPsec binnen te dringen of heeft op een manier gerommeld met de Diffie–Hellman key exchange. Experts in de sector hebben deze claims echter betwist.

Maar als het toch niet veilig voelt, bieden de meeste VPN-aanbieders alternatieven voor IPsec VPN-protocollen.

Is IPsec beter dan SSL?

IPsec en SSL (Secure Sockets Layer) met elkaar vergelijken is een beetje als appels en peren vergelijken. Beide protocollen werken op verschillende niveaus van het OSI (Open Systems Interconnection)-model. Kort samengevat is dit de vergelijking:

IPsec | SSL |

|---|---|

Werkt op het netwerkniveau | Werkt op het applicatieniveau |

Is een set protocollen | Is een protocol |

Heeft software nodig om als VPN te functioneren (beschermt het hele apparaat) | Kan worden gebruikt als software (beschermt het hele apparaat), maar kan ook verbinding maken met een VPN via een browser (beschermt alleen het browserverkeer) |

IPsec VPN's geven gebruikers volledige toegang tot het netwerk | Bij SSL VPN's mag je de toegang tot een netwerk personaliseren |

Eenvoudiger te implementeren in de cloud | Extra configuraties nodig voor de cloud |

Zowel IPsec en SSL zijn veilig en kunnen worden gebruikt als basis voor een VPN. Maar het komt uiteindelijk neer op de configuraties, doelen en voorkeuren van de VPN en de ontwikkelaars.