簡單來說,IPsec VPN(虛擬私人網絡)就是在 IPsec 協定上運作的 VPN。但它不只如此。在本文章中,我們將解釋什麼是 IPsec、IPsec 隧道和 IPsec VPN。所有內容都是以簡單而詳細的方式介紹,我們希望您會喜歡。讓我們從基本開始吧。

目錄

什麼是 IPsec?

IPsec 代表Internet Protocol Security (互聯網協定保安)。IP 的部分會告訴數據要到哪裡去,而 sec 部分則對其進行加密和驗證。換句話說,IPsec 是一組協定,可在裝置之間於公共互聯網上建立安全和加密的連接。

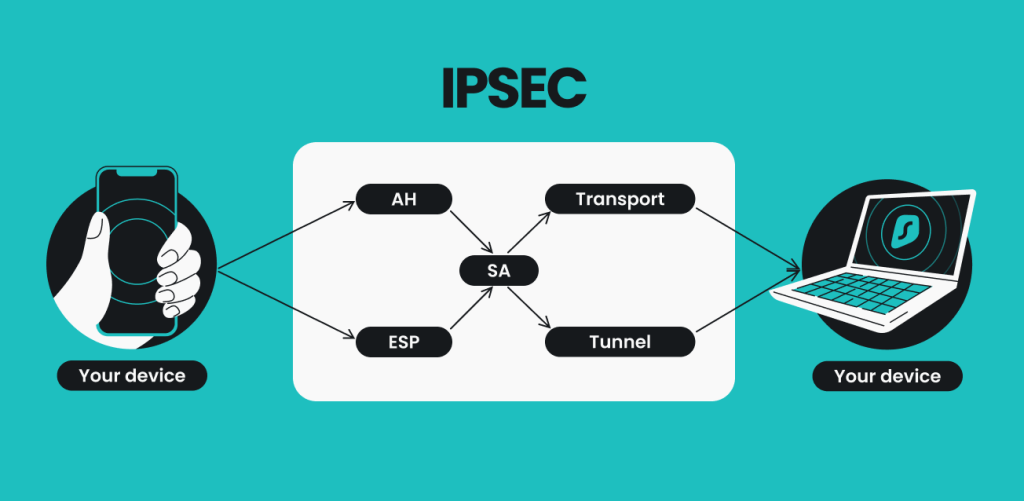

IPsec 協定通常按其任務來分組:

- 認證標頭(AH);

- 封裝安全負載(ESP);

- 安全關聯 (SA)。

IPsec 是由什麼組成的?

問它是由什麼組成與問它是如何運作是很類似的問題。IPsec 的唯一目標是加密和建立安全的連接;這個單一目標可以分為三個較細小的協定組別,並透過它們在達標。這三個不同的小組都負責個別的獨特任務。

安全驗證標頭 (AH)— 它確保所有數據都來自相同的來源,並且黑客不會試圖將他們的數據作為合法數據來傳送。

想像自己收到一個帶有封印的信封。如果封印沒有破損,就是沒有人開過這封信,對吧?驗證標頭對透過 IPsec VPN 傳送的所有數據進行相同的運作。但這只是 IPsec 能運作的兩種方式之一。另一個就是 ESP。

封裝安全負載(ESP)——是一個加密協定,即是說數據包被轉換成混亂而且不可讀的數據。除了加密之外,ESP 與驗證標頭相似——它可以將數據驗證並檢查其完整性。

就似那個信封和封印一樣,如果有人截取這封信並打開了它,也只會發現一堆人類無法閱讀的亂碼。對您來說,加密在 VPN 用戶端那邊進行,而 VPN 伺服器則在另一端負責此任務。

安全關聯 (SA) 是一套規格,被兩個裝置同意並建立 IPsec 連接。

互聯網密鑰交換 (IKE) 或密鑰管理協定是這些規格的一部分。IKE 與其他裝置的安全關聯進行磋商並對其進行驗證。IKE 透過與另一個裝置的 SA 交換加密密鑰來提供安全的通信訊渠道。

用行外人的話來說,SA 就像兩個間諜之間的密碼 — 告訴他們如何翻譯編碼訊息以及他們應該將消息轉發給誰。它是兩個裝置之間如何在通訊期間保護訊息的協定。

IPsec 是如何傳送訊息的?

IPsec 裝置設定使用 AH 或 ESP 後,它選擇傳送的模式:輸送或隧道。

IPsec 輸送模式:此模式加密您要傳送的數據,但不會加密有關數據去向的資料。所以,雖然帶惡意的人無法閱讀攔截了的通訊,但他們可得知這些訊息是從何時何地所發送的。

IPsec 隧道模式:隧道使用相同的舊互聯網在兩個裝置之間創造安全、封閉的連接。因此,連接是安全和私人的。IPsec VPN 可運作在此模式中,因它創造 IPsec VPN 隧道。

值得一提的是 — 在用於透過網絡傳送數據的兩種協定(UDP vs TCP)中,IPsec 使用 UDP(用戶數據協定),是一種不理會防火牆的傳送類型。

現在,讓我們來把它們整合到一個名為 IPsec VPN 的應用程式中。

什麼是 IPsec VPN,它是如何運作的?

VPN 是一種為您與互聯網(或其他裝置)連接加密的應用程式。VPN 使用協定來將連接加密,而且不止一種方法可以做到這一點。使用 IPsec 就是其中的一個方法。使用 IPsec 協定的 VPN 稱為 IPsec VPN。

假設您有一個運作中的 IPsec VPN 用戶端。它是如何運作的?

- 您點按連接;

- IPsec 的連接開始使用 ESP 和隧道模式;

- SA 建立安全參數,就像將被使用的加密類型;

- 數據在加密時已準備好傳送和接收。

這些都是 IPsec 的基本知識。這聽起來好像很簡單,但其實它比這更要深入一點。

IPsec 的逐步運作是如何的?

假設兩個裝置正使用 IPsec 嘗試進行通訊。一部裝置正嘗試傳送訊息,並發生了以下的情況:

- 密鑰交換—— IPsec 設定加密密鑰(隨機字符串)來加密和解密每個裝置的訊息;

- 標頭和尾部——所有經互聯網傳送的數據都被分成細小的部分,稱之為數據包。IPsec 協定將驗證和加密訊息放在數據包的前面(標頭)和結尾(尾部)。這些標頭和尾部告訴裝置應如何處理數據包;

- 驗證——IPsec 給每個數據包一個獨特的「名字」或 ID 來驗證它們;

- 加密——IPsec 加密數據包的內容;

- 輸送——使用輸送或隧道協定來傳送數據包;

- 解密——在另一端的裝置接收訊息並利用解密密鑰來將訊息解密。

IPsec 如何影響 MSS 和 MTU?

所有數據都以數據包的形式傳送,以位元組為單位。

MSS,或最大分段大小,是指一個數據包可達到的大小上限值(即 1460 位元組)。

MTU,最大輸送單位,在另一方面,是任何連接到互聯網的裝置可接受的大小上限值(即 1500 位元組)。

這些數據包含有傳送中的訊息、IP 標頭(20 位元組)和 TCP 標頭(20 位元組),並且都有大小的限制。

IPsec 不會影響最大 輸送的單位值,但會一直降低最大分段大小的值。這是證明它的計算方法:

IP 數據包在互聯網上的標準輸送:

MTU(1500 位元組)-(IP 標頭(20 位元組)+ TCP 標頭(20 位元組))= MSS(1460 位元組)

但由於 IPsec 向傳送的數據加了額外的標頭,因此整個 IP 數據包的「重量」自然會有所改變。

MTU(1500 位元組)-(IP 標頭(20 位元組)+ TCP 標頭(20 位元組)+ IPsec 位元組)= MSS(1460 位元組 – IPsec 位元組)

體驗運作中的 IPsec

現在您知道 VPN 領域中的 IPsec VPN 是什麼了。對於在智能手機上運作那個應用程式的 Surfshark VPN 用戶,您很可能在 IKEv2 名稱下已在使用它,其實它是 IPsec 家族的一員。如果您不是 Surfshark 用戶,為什麼不加入呢?我們為您提供的不只是 IPsec 而已!

常見問題解答

什麼是 IKEv2?

IKEv2(互聯網密鑰交換第二代)是 IPsec 協定的安全關聯部分中使用的協定。

它對用戶進行驗證——確認連接的裝置與他們所聲稱的一樣——然後使用 Diffie–Hellman 密鑰交換來建立加密的連接。這是一種廣泛使用的方法,可在公共網絡傳送加密密碼,而無需將它們變成解鎖加密數據的密鑰。

運作 IKEv2 協定的 IPsec 稱為 IKEv2/IPsec,但業界的標準名稱是為 IKEv2。這是在 2005 年推出的一項發展,它更新並修理了原本帶有 IKEv1 的 IPsec(於 1995 年推出)所存在的一些問題。

IPsec 安全嗎?

與 IKEv2 一起使用時,IPsec 被全球主要的 VPN 供應商認為夠安全。可是在 2015 年左右,有指控稱美國國家安全局 (NSA) 能夠利用它。NSA 是在 IPsec 中設了後門,或是找到了干擾 Diffie–Hellman 密鑰交換的方法。但一些在這個領域的專家對這一說法提出異議。

就算您覺得不安全的話,大部分的 VPN 供應商都有替代 IPsec VPN 協定的方法。

IPsec 比 SSL 更好嗎?

比較 IPsec 和 SSL(安全通訊端層)就像比較蘋果和橙子一樣。這兩個協定都適用於不同級別的 OSI(開放式系統互聯)模型。簡單來說,以下是兩者並排的樣子:

IPsec | SSL |

|---|---|

在網絡端層運作 | 在應用程式端層運作 |

是一套協定 | 是一個協定 |

需要軟件以運作 VPN(保護整個裝置) | 可以用作為軟件(保護整個裝置),但也可以經瀏覽器連接到 VPN(只保護瀏覽器流量) |

IPsec VPN 讓用戶完全存取網絡 | SSL VPN 讓您自訂網絡的存取 |

更容易在雲端上使用 | 需要額外的雲端配置 |

IPsec 和 SSL 都是安全的,而且可以用來建立一個 VPN。但它最終視乎 VPN 及其開發人員的配置、目標和喜好。