W telegraficznym skrócie IPsec w VPN to nic innego jak wirtualna sieć prywatna (VPN) bazująca na zbiorze protokołów IPsec. Ale co to dokładnie oznacza? W tym artykule postaram się wyjaśnić następujące pojęcia: IPsec, tunelowanie IPsec oraz VPN na bazie IPsec. Mam nadzieję, że pomoże Ci to lepiej zrozumieć te zagadnienia. Zacznijmy od podstaw.

Spis treści

Co to jest IPsec?

Pełna nazwa IPsec to Internet Protocol Security. Część IPwskazuje danym, gdzie mają się kierować, a część sec odpowiada za ich szyfrowanie i uwierzytelnianie. Innymi słowy, IPsec to zbiór protokołów, które nawiązują bezpieczne i zaszyfrowane połączenie pomiędzy urządzeniami w publicznej sieci internetowej

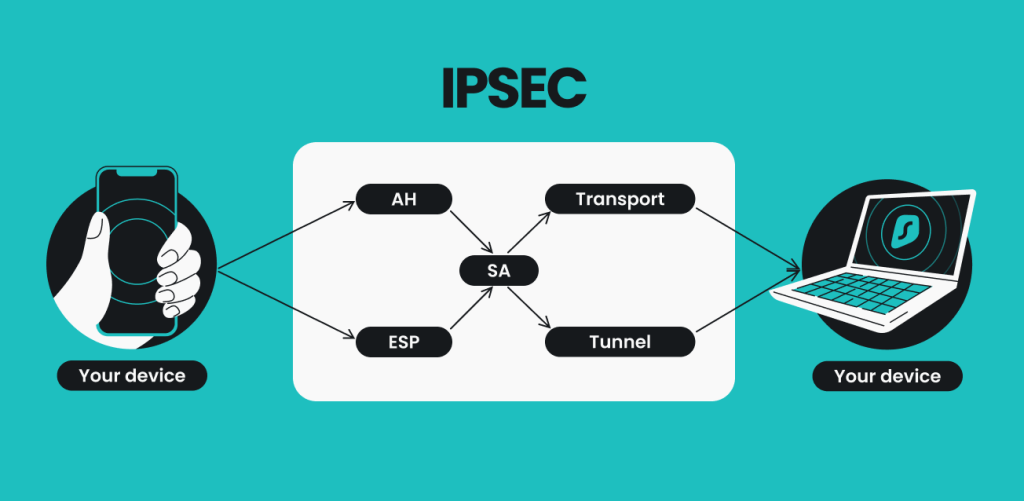

Protokoły ze zbioru IPsec są zazwyczaj pogrupowane według zadań:

- Authentication Header (AH) – odpowiada za uwierzytelnianie.

- Encapsulating Security Payload (ESP) – zapewnia poufność danych.

- Security Association (SA) – zajmuje się skojarzeniem zabezpieczeń.

Z czego składa się IPsec?

Pytanie, z czego się składa, jest podobne do pytania, jak działa. Jedynym celem IPsec jest zaszyfrowanie i nawiązanie bezpiecznego połączenia, czym zajmują się trzy mniejsze grupy protokołów, z których każda ma inne zadania.

Security Authentication Header (AH) – sprawdza, czy wszystkie dane pochodzą z tego samego źródła i czy hakerzy nie próbują przesłać swoich danych zamaskowanych jako prawdziwe.

Wyobraź sobie, że ktoś dał Ci zalakowaną kopertę. Jeśli pieczęć nie została zerwana, nikt nie zajrzał do środka. Protokoły z tej grupy robią dokładnie to samo dla wszystkich danych przekazywanych w sieci VPN. Ale jest to tylko jeden ze sposobów działania IPsec. Drugi to ESP.

Encapsulating Security Payload (ESP) – jest to protokół szyfrowania, co oznacza, że zamienia pakiety danych w niedający się do odczytania bełkot. Poza tym jest podobny do AH, ponieważ jest w stanie uwierzytelniać dane i sprawdzać ich integralność.

Wracając do analogii z zalakowaną kopertą, gdyby ktoś przechwycił list i go otworzył, znalazłby tylko niezrozumiałą dla nikogo treść. Gdy używasz VPN, szyfrowaniem po Twojej stronie zajmuje się klient VPN, a po drugiej – serwer VPN.

Security Association (SA), czyli skojarzenie zabezpieczeń, to zestaw specyfikacji uzgadnianych pomiędzy dwoma urządzeniami nawiązującymi połączenie za pomocą IPsec.

Częścią tych specyfikacji jest Internet Key Exchange (IKE), czyli główny protokół zarządzania, który komunikuje się ze skojarzeniami zabezpieczeń innych urządzeń i je uwierzytelnia. IKE nawiązuje bezpieczne kanały komunikacyjne, wymieniając klucz kryptograficzny ze skojarzeniem zabezpieczeń innego urządzenia.

Pozwól, że wyjaśnię Ci to na przykładzie: skojarzenia zabezpieczeń są jak szyfr znany dwóm szpiegom – dzięki niemu wiedzą, jak interpretować zakodowane wiadomości i komu mają je przekazywać. W skrócie jest to umowa pomiędzy dwoma urządzeniami dotycząca tego, jak chronić dane podczas komunikacji.

W jaki sposób IPsec przekazuje dane?

Po ustawieniu IPsec na wykorzystywanie AH lub ESP dochodzi do wyboru trybu: transportowego lub tunelowego.

Tryb transportowy: szyfruje dane, które wysyłasz, ale nie informacje na temat tego, gdzie mają trafić. Oznacza to, że haker nie będzie w stanie odczytać przechwyconej wiadomości, ale będzie wiedział, kiedy i gdzie została wysłana.

Tryb tunelowy: podczas tunelowania powstaje bezpieczne połączenie pomiędzy dwoma urządzeniami w internecie, które jest w pełni prywatne. W tym trybie działa VPN bazująca na IPsec, ponieważ tworzy tunel VPN.

Warto wspomnieć, że z dwóch protokołów (UDP vs TCP) używanych do przesyłania danych w internecie, IPsec wykorzystuje UDP (User Datagram Protocol), czyli rodzaj transmisji ignorującej zapory sieciowe.

A teraz czas wyjaśnić, co to znaczy „IPsec w VPN”.

Co to jest IPsec w VPN i jak działa?

VPN to aplikacja, która szyfruje Twoje połączenie z internetem (lub innym urządzeniem). W tym celu używa protokołów – a jest ich kilka. Jednym z nich jest IPsec. Sieć VPN wykorzystująca zbiór protokołów IPsec nazywa się VPN na bazie IPsec.

Powiedzmy, że właśnie takiej sieci VPN używasz. Jak to działa?

- Klikasz Połącz.

- Nawiązywane jest połączenie za pomocą IPsec wykorzystujące ESP i tryb tunelowy.

- SA (skojarzenie zabezpieczeń) ustala parametry bezpieczeństwa, np. rodzaj użytego szyfrowania.

- Dane są gotowe do wysyłania i odbierania w formie zaszyfrowanej.

Tak wygląda podstawa działania IPsec. Może się to wydawać banalne, ale oczywiście jest bardziej skomplikowane.

Jak działa IPsec krok po kroku?

Powiedzmy, że dwa urządzenia próbują nawiązać komunikację z użyciem IPsec. Jedno chce wysłać komunikat. Oto co się dzieje:

- Wymiana kluczy – IPsec tworzy klucze kryptograficzne (ciąg losowych znaków), aby zaszyfrować i odszyfrować komunikaty każdego urządzenia.

- Nagłówki i bloki końcowe – wszystkie dane przesyłane przez internet są dzielone na mniejsze kawałki zwane pakietami. Protokół IPsec dokłada dane uwierzytelniające i szyfrujące na początku (nagłówek) i końcu (blok końcowy) pakietu. Nagłówki i bloki końcowe „mówią” urządzeniu, co należy zrobić z pakietem danych.

- Uwierzytelnienie – IPsec uwierzytelnia każdy pakiet danych, nadając mu unikalną „nazwę” lub identyfikator.

- Szyfrowanie – IPsec szyfruje zawartość pakietów danych.

- Przesyłanie – pakiety zostają wysłane w trybie transportowym lub tunelowym.

- Odszyfrowanie – urządzenie docelowe otrzymuje komunikat i wykorzystuje klucz deszyfrujący do jego rozszyfrowania.

Jak IPsec wpływa na MSS i MTU?

Wszystkie dane są przesyłane w pakietach mierzonych w bajtach.

MSS (Maximum Segment Size), czyli maksymalny rozmiar segmentu, określa maksymalny rozmiar pakietu danych (1460 bajtów).

MTU (Maximum Transmission Unit), czyli maksymalna jednostka transmisji, określa maksymalny rozmiar, jaki może zaakceptować dowolne urządzenie połączone z internetem (1500 bajtów).

Pakiety danych zawierają wysyłane informacje, nagłówek IP (20 bajtów) i nagłówek TCP (20 bajtów), a także mają limit co do rozmiaru.

IPsec nie wpływa nawartość maksymalnej jednostki transmisji, ale zawsze obniża wartość maksymalnego rozmiaru segmentu. Oto równania, które to potwierdzają:

Standardowa transmisja pakietów IP przez internet:

MTU (1500 bajtów) – (nagłówek IP (20 bajtów) + nagłówek TCP (20 bajtów)) = MSS (1460 bajtów)

Jednak jako że IPsec dodaje nagłówki do wysyłanych pakietów danych, „ciężar” całego pakietu IP oczywiście się zmienia.

MTU (1500 bajtów) – (nagłówek IP (20 bajtów) + nagłówek TCP (20 bajtów) + bajty IPsec) = MSS (1460 bajtów– bajty IPsec)

Sprawdź IPsec w akcji

Teraz już wiesz, co to jest IPsec w VPN. Jeśli używasz sieci Surfshark VPN na smartfonie, najprawdopodobniej używasz też protokołu IPsec ukrytego pod nazwą IKEv2 – jest to protokół należący do rodziny protokołów IPsec. Jeśli nie używasz Surfshark, może zaczniesz? Nasza sieć ma więcej zalet niż tylko IPsec!

Najczęściej zadawane pytania

Co to jest IKEv2?

IKEv2 (Internet Key Exchange version 2) to protokół używany do skojarzenia zabezpieczeń w ramach zbioru protokołów IPsec.

Uwierzytelnia użytkowników – czyli potwierdza, że urządzenia na obu końcach połączenia są tym, czym twierdzą, że są – a następnie nawiązuje zaszyfrowane połączenie za pomocą wymiany kluczy z algorytmem Diffiego-Hellmana. Jest to powszechnie używana metoda wysyłania szyfrów w publicznej sieci bez tworzenia kluczy do odszyfrowania zaszyfrowanych danych.

Protokół IPsec wykorzystujący IKEv2 nazywa się IKEv2/IPsec, ale w branży funkcjonuje skrócona nazwa IKEv2. Jest to udoskonalenie z 2005 roku, które zaktualizowało i naprawiło niektóre problemy oryginalnego protokołu IPsec z IKEv1 (wprowadzonego w 1995 roku).

Czy protokół IPsec jest bezpieczny?

W połączeniu z IKEv2 protokół IPsec jest uważany za bezpieczny przez głównych dostawców VPN z całego świata. Z tym że w okolicach 2015 roku amerykańska agencja NSA podobno znalazła luki w jego zabezpieczeniach, albo włamując się do IPsec, albo grzebiąc w kluczach z algorytmem Diffiego-Hellmana. Ale niektórzy eksperci nie wierzą w te doniesienia.

Jeśli jednak nie czujesz się z tym komfortowo, większość dostawców VPN oferuje alternatywy do protokołów IPsec.

Czy protokół IPsec jest lepszy od SSL?

Porównywanie IPsec i SSL (Secure Sockets Layer) jest jak porównywanie jabłek i pomarańczy. Oba protokoły działają na różnych poziomach modelu OSI (Open Systems Interconnection). Oto jak to wygląda w skrócie:

IPsec | SSL |

|---|---|

Działa w warstwie sieciowej | Działa w warstwie aplikacji |

Jest zbiorem protokołów | Jest protokołem |

Potrzebuje oprogramowania do działania jako VPN (chroni całe urządzenie). | Może być używany jako oprogramowanie (chroni całe urządzenie), ale może też łączyć się z VPN przez przeglądarkę (chroni tylko ruch w przeglądarce) |

VPN na bazie IPsec dają użytkownikom pełny dostęp do sieci | VPN na bazie SSL pozwalają użytkownikom personalizować dostęp do sieci |

Łatwiejszy do wdrożenia w chmurze | Wymaga dodatkowej konfiguracji w chmurze |

Oba protokoły – IPsec i SSL – są bezpieczne i mogą być używane w VPN. W ostatecznym rozrachunku wszystko sprowadza się do konfiguracji sieci VPN oraz celów i preferencji jej dostawcy.