En quelques mots, un VPN IPsec est un VPN (Virtual Private Network ou réseau privé virtuel) utilisant le protocole IPsec. Toutefois, il y a plus à dire à ce sujet. Dans cet article, nous expliquerons ce que sont IPsec, le tunneling IPsec, et les VPN IPsec. Le tout est présenté d’une manière simple mais détaillée qui, nous l’espérons, vous sera utile. Commençons par les bases.

Sommaire

Qu’est-ce qu’IPsec ?

IPsec signifie Internet Protocol Security. La partie IP indique aux données où aller, et la partie sec chiffre et authentifie. En d’autres termes, IPsec est un groupe de protocoles de communication qui établissent une connexion sécurisée et chiffrée entre les appareils sur l’Internet public.

Les protocoles IPsec sont généralement regroupés en fonction de leurs tâches :

- Authentication Header (AH, ou en-tête d’authentification) ;

- Encapsulating Security Payload (ESP ou encapsulation de la charge utile de sécurité) ;

- Security Association (SA, ou association de sécurité).

De quoi est composé IPsec ?

La question ‘de quoi est-il composé’ revient à se demander comment il fonctionne. Le seul objectif d’IPsec est de chiffrer et d’établir une connexion sécurisée. Cet objectif peut être décomposé en (et atteint par) trois groupes de protocoles plus petits. Chacun de ces trois groupes distincts s’occupe de tâches uniques différentes.

Security Authentication Header (AH) : celui-ci garantit que toutes les données proviennent de la même origine et que les pirates n’essaient pas de faire passer leurs propres données comme légitimes.

Supposons que vous recevez une enveloppe avec un cachet. Si le cachet est intact, normalement, personne n’a modifié la lettre. Les en-têtes d’authentification font de même pour toutes les données transmises via le VPN IPsec. Cependant, ce n’est que l’une des deux façons dont IPsec peut fonctionner. L’autre étant l’ESP.

Encapsulating Security Payload (ESP) : il s’agit d’un protocole de chiffrement, ce qui signifie que le paquet de données est transformé en un désordre illisible. Outre le chiffrement, ESP est similaire aux en-têtes d’authentification : il peut authentifier les données et vérifier leur intégrité.

Pour en revenir à l’exemple de la lettre et du cachet, si quelqu’un interceptait la lettre et l’ouvrait, il trouverait seulement du charabia qu’aucun humain ne pourrait lire. De votre côté, le chiffrement se produit sur le client VPN, tandis que le serveur VPN s’en charge de l’autre.

Security Association (SA) est un ensemble de spécifications convenues entre deux appareils qui établissent une connexion IPsec.

L’Internet Key Exchange (IKE) ou le protocole internet de gestion des clés fait partie de ces spécifications. IKE négocie avec les associations de sécurité d’autres appareils et les authentifie. IKE fournit des canaux de communication sécurisés en échangeant une clé de chiffrement avec la SA d’un autre appareil.

En termes simples, les SA sont comme le chiffrement entre deux espions : elles indiquent comment interpréter le message codé et à qui le relayer. Il s’agit de l’accord entre deux appareils sur la manière de protéger les informations lors de la communication.

Comment IPsec transmet-il les informations ?

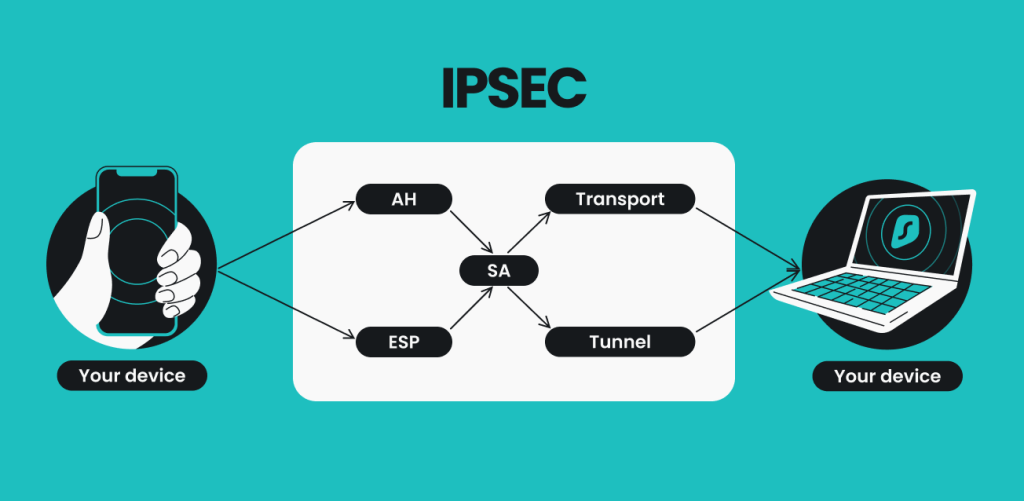

Après avoir configuré IPsec pour utiliser AH ou ESP, celui-ci choisit le mode de transmission : transport ou tunnel.

Mode de transport IPsec : ce mode chiffre les données que vous envoyez, mais pas les informations sur leur destination. Ainsi, bien que les acteurs malveillants ne puissent pas lire vos communications interceptées, ils pouvaient savoir quand et où elles ont été envoyées.

Mode de tunnel IPsec : la tunnellisation crée une connexion fermée et sécurisée entre deux appareils en utilisant Internet. Par conséquent, la connexion est sécurisée et privée avec le site web auquel vous accédez. Le VPN IPsec fonctionne dans ce mode, car il crée le tunnel VPN IPsec.

Keynote mérite d’être mentionné : sur les deux protocoles (UDP vs TCP) utilisés pour transmettre des données sur Internet, IPsec utilise UDP (User Datagram Protocol), généralement sur le port UDP 500, et peut également recourir à des opérations impliquant le port TCP 443 pour assurer une meilleure réponse et un acheminement optimisé.

Maintenant, essayons de tout rassembler en une application appelée VPN IPsec.

Qu’est-ce qu’un VPN IPsec et comment cela fonctionne ?

Un VPN (réseau privé virtuel) est une application qui chiffre votre connexion à Internet (ou à un autre appareil). Un VPN utilise des protocoles pour chiffrer la connexion, et il y a plusieurs façons de le faire. L’utilisation d’IPsec en fait partie. Un VPN qui prend en charge une suite de protocoles IPsec est appelé un VPN IPsec.

Supposons que vous ayez un client VPN IPsec en cours d’exécution. Comment tout cela fonctionne-t-il ?

- Vous cliquez sur Connexion ;

- Une connexion IPsec lancée en utilisant ESP et le mode Tunnel ;

- La SA établit les paramètres de sécurité, comme le type de chiffrement qui sera utilisé ;

- Les données sont prêtes à être envoyées et reçues tout en étant chiffrées.

Ce sont les principes de base d’IPsec. Cela peut sembler simple, mais les apparences sont trompeuses.

Comment fonctionne IPsec étape par étape ?

Supposons que deux appareils tentent de communiquer en utilisant IPsec. Un appareil tente d’envoyer un message et voici ce qui se passe :

- Échange de clés : IPsec met en place des clés cryptographiques (chaînes de caractères aléatoires) pour chiffrer et déchiffrer les messages de chaque appareil ;

- En-têtes et codes de fin : toutes les données transmises via Internet sont divisées en petits morceaux appelés paquets. Le protocole IPsec place les informations d’authentification et de chiffrement au début (en-tête) du paquet et à la fin de celui-ci (code de fin). Ces en-têtes et codes de fin indiquent à l’appareil ce qui doit être fait avec le paquet de données.

- Authentification : IPsec authentifie chaque paquet de données en lui attribuant un « nom » ou un identifiant unique.

- Chiffrement : IPsec chiffre le contenu des paquets de données.

- Transmission : les paquets sont expédiés à l’aide des protocoles de transport ou de tunnellisation ;

- Déchiffrement : l’appareil à l’autre bout reçoit le message et utilise la clé de déchiffrement pour déchiffrer le message.

Quelle est l’incidence d’IPsec sur MSS et MTU ?

Toutes les données sont transmises sous forme de paquets de données, mesurés en octets.

MSS, ou taille de segment maximale (maximum segment size), fait référence à la valeur de la taille maximale qu’un paquet de données peut avoir (qui est de 1460 octets).

MTU, l’unité de transmission maximale (maximum transmission unit), quant à elle, est la valeur de la taille maximale que tout appareil connecté à Internet peut accepter (qui est de 1500 octets).

Ces paquets contiennent les informations envoyées, l’en-tête IP (20 octets) et l’en-tête TCP (20 octets), et tous ont une taille limite.

IPsec n’a pas d’incidence sur la valeur d’une unité de transmission maximale, mais réduira toujours la valeur de la taille maximale de segment. Voici les calculs qui le démontrent :

La transmission standard de paquets IP sur Internet :

MTU (1500 octets) – (en-tête IP (20 octets) + en-tête TCP (20 octets)) = MSS (1460 octets)

Cependant, étant donné qu’IPsec ajoute des en-têtes supplémentaires aux données envoyées, le « poids » de l’ensemble du paquet IP change.

MTU (1500 octets) – (en-tête IP (20 octets) + en-tête TCP (20 octets) + octets IPsec) = MSS (1460 octets – octets IPsec)

Découvrez IPsec en action

Vous savez donc maintenant ce qu’est un VPN IPsec dans l’univers des VPN. Pour les utilisateurs de Surfshark VPN utilisant l’application sur un téléphone, vous l’utilisez très probablement sous le nom IKEv2, qui fait partie de la famille IPsec. Si vous n’utilisez pas encore Surfshark, pourquoi ne pas l’essayer ? Nous avons bien plus qu’IPsec à vous offrir !

Questions fréquentes

Qu’est-ce qu’IKEv2 ?

IKEv2 (Internet Key Exchange version 2) est un protocole utilisé dans la partie Security Association de la suite de protocoles IPsec.

Celui-ci authentifie les utilisateurs (confirme que les appareils aux extrémités de la connexion sont bien ceux qu’ils prétendent être) puis établit une connexion chiffrée à l’aide de l’échange de clés Diffie-Hellman. Il s’agit d’une méthode largement utilisée pour envoyer des codes de chiffrement sur un réseau public sans en faire la clé de déverrouillage des données chiffrées.

Un IPsec exécutant le protocole IKEv2 est appelé IKEv2/IPsec, mais dans le secteur des VPN il est simplement désigné par IKEv2. Il s’agit d’un développement lancé en 2005 qui a mis à jour et corrigé certains des problèmes de l’IPsec d’origine avec IKEv1 (lancé en 1995).

IPsec est-il sûr ?

Lorsqu’il est associé à IKEv2, IPsec est considéré comme suffisamment sûr par les principaux fournisseurs de VPN du monde entier. Cependant, vers 2015, des allégations ont circulé selon lesquelles la National Security Agency (NSA) des États-Unis était en mesure de l’exploiter. L’agence aurait soit intégré des portes dérobées dans IPsec, soit trouvé des moyens d’interférer avec l’échange de clés Diffie-Hellman. Toutefois, certains experts dans le domaine ont contesté ces allégations.

Néanmoins, si vous ne vous sentez pas en sécurité, la plupart des fournisseurs de VPN proposent des alternatives aux protocoles VPN IPsec.

IPsec est-il mieux que SSL ?

Comparer IPsec et SSL (Secure Sockets Layer) revient à comparer des torchons et des serviettes. Les deux protocoles fonctionnent à différents niveaux du modèle OSI (Open Systems Interconnection). En somme, voici à quoi ils ressemblent :

IPsec | SSL |

|---|---|

Fonctionne sur la couche réseau | Fonctionne sur la couche application |

est un ensemble de protocoles | est un protocole |

Nécessite un logiciel pour fonctionner en tant que VPN (protège l’ensemble de l’appareil) | Peut être utilisé comme logiciel (protège l’ensemble de l’appareil), mais peut également se connecter à un VPN via un navigateur (ne protège que le trafic du navigateur) |

Les VPN IPsec permettent un accès complet au réseau aux utilisateurs | Les VPN SSL permettent de personnaliser l’accès à un réseau |

Plus facile à implémenter sur le cloud | Nécessite une configuration supplémentaire pour le cloud |

IPsec et SSL sont sûrs et peuvent être utilisés pour créer un VPN. En fin de compte, cela se résume aux configurations, aux objectifs et aux préférences du VPN et de ses développeurs.