Если коротко, то IPsec VPN (виртуальная частная сеть) — это VPN на основе протокола IPsec. Давайте разберемся немного подробнее. В этой статье мы расскажем, что такое IPsec, туннелирование IPsec и IPsec VPN . Надеемся, наше описание поможет вам разобраться в этих понятиях. Итак, начнем с основ и определений.

Содержание

Что такое IPsec?

IPsec — это Internet Protocol Security (безопасность интернет-протокола). Первая часть названия — IP — сообщает данным, куда им идти, а вторая часть — sec — шифрует и аутентифицирует их. Другими словами, IPsec — это группа протоколов, которые устанавливают безопасное зашифрованное соединение между устройствами через общедоступный Интернет.

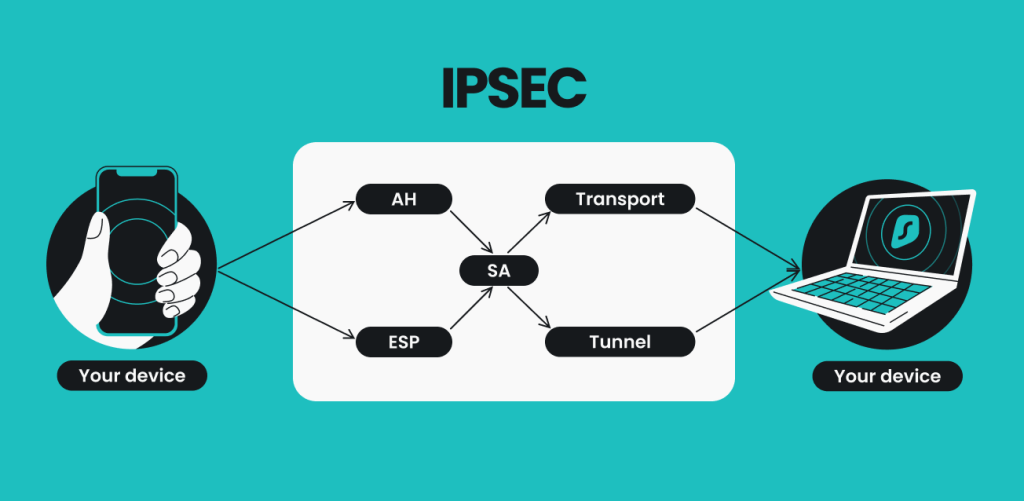

Протоколы IPsec обычно группируются по задачам:

- Authentication Header (AH) — заголовок аутентификации;

- Encapsulating Security Payload (ESP) — безопасная инкапсуляция полезной нагрузки;

- Security Association (SA) — сопоставление безопасности.

Из чего состоит IPsec?

Вопрос о том, из чего состоит протокол, равнозначен вопросу «как он работает». Единственной целью IPsec является шифрование и установка безопасного соединения, и эта цель им достигается посредством ее разделения на три меньшие группы протоколов. Каждая из этих трех отдельных групп выполняет свои задачи.

Заголовок аутентификации безопасности (AH) удостоверяется в том, что все данные поступают из одного источника и что хакеры не пытаются выдать свои биты данных за подлинные.

Представьте, что вы получаете запечатанный конверт — если печать не нарушена, это значит, что письмо никто не вскрывал. Заголовки аутентификации проверяют таким образом все данные, передаваемые через IPsec VPN. Однако это лишь один из двух способов работы IPsec; второй — это ESP.

Безопасная инкапсуляция полезной нагрузки (ESP) — это протокол шифрования, превращающий пакет данных в нечитаемый хаос. Помимо шифрования, ESP может выполнять функции заголовков аутентификации — проверять подлинность и целостность данных.

В аналогии с запечатанным письмом шифрование выглядит так: если кто-то посторонний сможет перехватить письмо и вскроет конверт, то увидит там нечитаемую бессмыслицу. При VPN-подключении с вашей стороны шифрование выполняет VPN-клиент, а на другом конце канала связи — VPN-сервер.

Сопоставление безопасности (SA) — это набор спецификаций, согласованных между двумя устройствами, которые связаны между собой IPsec-соединением.

Internet Key Exchange (IKE) — «протокол обмена ключами» — является частью этих спецификаций. IKE согласовывает сопоставления безопасности других устройств и проверяет их подлинность. IKE обеспечивает безопасность каналов связи посредством обмена криптографическим ключом с SA другого устройства.

Для простоты понимания SA можно сравнить с шифром, который используют для связи два шпиона — этот шифр указывает им, как интерпретировать закодированное сообщение и кому его следует передать. Это соглашение между двумя устройствами о способах защиты информации во время ее передачи между.

Как IPsec передает информацию?

После настройки на использование AH или ESP IPsec выбирает режим передачи: транспортный или туннельный.

Транспортный режим IPsec: этот режим зашифровывает отправляемые вами данные, но не информацию о том, куда они направляются. В случае перехвата злоумышленники не смогут прочесть ваши сообщения, но смогут определить, когда и куда они были отправлены.

Туннельный режим IPsec: туннелирование создает безопасное закрытое соединение между двумя устройствами, используя обычное интернет-соединение (что и обуславливает необходимость в дополнительных мерахбезопасности и конфиденциальности). IPsec VPN работает именно в этом режиме, создавая туннель IPsec VPN.

Важно отметить, что из двух протоколов (UDP и TCP), используемых для передачи данных через Интернет, IPsec использует UDP (протокол пользовательских дейтаграмм) — тип передачи, который игнорирует брандмауэры.

Теперь попробуем применить все эти знания к объяснению работы приложения под названием IPsec VPN.

Что такое IPsec VPN и как это работает?

VPN — это приложение, которое зашифровывает ваше подключение к Интернету (или к другому устройству). Для шифрования соединения VPN может использовать различные протоколы, включая IPsec. Сервис VPN, который использует набор протоколов IPsec, называется IPsec VPN.

Представим, что вы включили VPN-клиент IPsec. Как он работает?

- Вы нажимаете на кнопку «Подключиться»;

- IPsec-соединение начинается с использования ESP и туннельного режима;

- SA устанавливает параметры безопасности, включая используемый тип шифрования;

- данные готовы к отправке и получению в зашифрованном виде.

Примерно так можно коротко описать IPsec. Попробуем разобраться еще немного подробнее.

Последовательный алгоритм работы IPsec

Предположим, вам нужно установить соединение между двумя устройствами с помощью IPsec. Во время отправки сообщения с одного устройства на другое происходит следующее:

- Обмен ключами — IPsec создает криптографические ключи (строки случайных символов) для шифрования и дешифрования сообщений каждого из устройств;

- Заголовки и трейлеры — все данные, передаваемые через Интернет, разбиваются на более мелкие биты (пакеты). Протокол IPsec помещает информацию об аутентификации и шифровании в начале (заголовке) и в конце (трейлере) пакета. Эти заголовки и трейлеры сообщают устройству, что следует делать с пакетом данных;

- Аутентификация — IPsec проверяет подлинность каждого пакета данных, присваивая ему уникальное «имя» (идентификатор);

- Шифрование — IPsec зашифровывает содержимое пакетов данных;

- Передача — отправка пакетов с использованием транспортных или туннельных протоколов;

- Расшифровка — устройство на другом конце канала связи получает сообщение и расшифровывает его с помощью криптографического ключа.

Как IPsec влияет на MSS и MTU?

Вся информация передается пакетами данных, которые измеряются в байтах.

MSS — «максимальный размер сегмента» — это максимальный размер пакета данных (1460 байт).

MTU — «максимальная единица передачи» — значение максимального размера данных, которое может принять любое подключенное к Интернету устройство (1500 байт).

Эти пакеты содержат отправляемую информацию, IP-заголовок (20 байт) и заголовок TCP (20 байт), и все они имеют ограничения по размеру.

IPsec не влияет на значение максимальной единицы передачи, но всегда снижает значение максимального размера сегмента. Вот как это подтверждается цифрами:

Стандартная передача IP-пакетов через Интернет:

MTU (1500 байт) – (заголовок IP (20 байт) + заголовок TCP (20 байт)) = MSS (1460 байт)

Однако поскольку IPsec добавляет к отправляемым данным дополнительные заголовки, то «вес» всего IP-пакета изменяется соответствующим образом.

MTU (1500 байт) – (заголовок IP (20 байт) + заголовок TCP (20 байт) + байты IPsec) = MSS (1460 байт – байты IPsec)

Попробуйте IPsec на практике

Теперь вы знаете, что такоеIPsec VPN в мире VPN. В приложении Surfshark VPN он используется под псевдонимом IKEv2 — протокола, который является частью семейства IPsec. Если вы еще не пробовали сервис Surfshark, почему бы не начать им пользоваться сейчас? Мы можем предложить вам гораздо больше, чем IPsec!

Вопросы и ответы

Что такое IKEv2?

IKEv2 (версия 2 протокола обмена ключами) — это протокол, используемый для сопоставления безопасности в наборе протоколов IPsec.

Он аутентифицирует пользователей — подтверждает, что устройства на концах канала связи являются подлинными, — а затем устанавливает зашифрованное соединение с использованием обмена ключами методом Диффи-Хеллмана. Это широко используемый метод отправки шифров по общедоступной сети без превращения их в ключ для разблокировки зашифрованных данных.

IPsec, работающий по протоколу IKEv2, называется IKEv2/IPsec; его стандартное отраслевое название — IKEv2. Эта разработка, представленная в 2005 году, внесла обновления и исправила некоторые проблемы, которые были у оригинального IPsec с IKEv1 (выпущенным в 1995 году).

Безопасен ли IPsec?

В сочетании с IKEv2 IPsec считается достаточно безопасным и используется основными VPN-провайдерами по всему миру. Сомнения в его надежности появились примерно в 2015 году — после слухов о его взломе Агентством национальной безопасности (АНБ) США. Говорили, что АНБ либо воспользовалось бэкдорами (лазейками в алгоритмах IPsec), либо нашло способы нарушить обмен ключами Диффи-Хеллмана. Ради объективности отметим, что некоторые эксперты оспаривают эти утверждения.

В любом случае, если у вас есть сомнения, вы можете воспользоваться альтернативами протоколам IPsec VPN, предлагаемыми большинством VPN-провайдеров.

IPsec лучше, чем SSL?

Сравнивать IPsec и SSL ( «уровень защищенных сокетов») — все равно, что сравнивать яблоки с апельсинами. Оба протокола работают на разных уровнях модели OSI (Open Systems Interconnection — «стандарт взаимодействия открытых систем»). Их сопоставление выглядит следующим образом:

IPsec | SSL |

|---|---|

Работает на уровне сети | Работает на уровне приложения |

Набор протоколов | Протокол |

Требуется программное обеспечение для работы в качестве VPN (защита всего устройства) | Может использоваться как программное обеспечение (защита всего устройства), и также может подключаться к VPN через браузер (защита только трафика браузера). |

IPsec VPN предоставляют пользователям полный доступ к сети | SSL VPN позволяют настроить доступ к сети |

Легче реализовать в облаке | Требует дополнительной настройки для облака |

И IPsec, и SSL безопасны и могут использоваться для создания VPN. Однако в конечном итоге все сводится к конфигурациям, целям и предпочтениям VPN-сервиса и его разработчиков.