La ingeniería social no es solo algo que hacen los agentes encubiertos en las películas de espías. Cuando se trata de Internet, es más común de lo que crees, y tú podrías ser un objetivo involuntario ahora mismo. Los ingenieros sociales se aprovechan de tu confianza, curiosidad o miedo. Su forma de trabajar es astuta y personal.

Si tienes curiosidad por saber cómo se producen estos ataques y qué puedes hacer para protegerte, sigue leyendo. La ingeniería social evoluciona rápidamente, y comprenderla es el primer paso para mantener tu seguridad en Internet.

Cómo funciona la ingeniería social

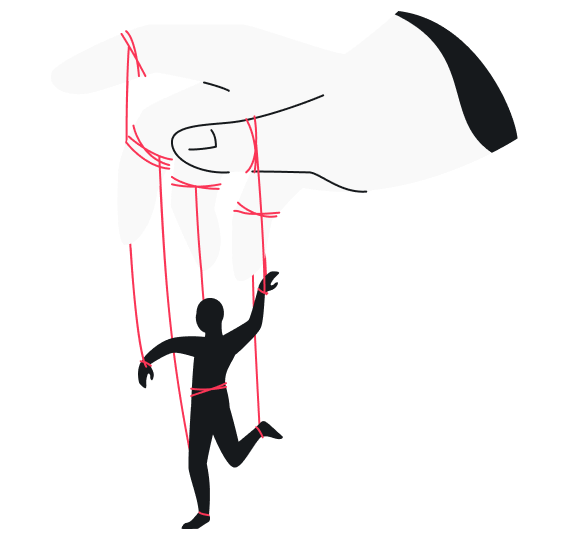

La ingeniería social es un conjunto de actividades maliciosas que se centran en manipular a las víctimas para que revelen información confidencial o realicen acciones que podrían comprometer su seguridad. Normalmente, se utiliza en el hacking, en el que los autores (conocidos como ingenieros sociales) aplican la manipulación psicológica en lugar de habilidades técnicas para obtener credenciales de inicio de sesión, datos de cuentas bancarias o incluso acceso a sistemas enteros.

Para engañar a sus víctimas, los ingenieros sociales emplean diversas tácticas. Tienden a generar confianza mediante falsas pretensiones, explotando el miedo, la curiosidad y la urgencia. Para bajar la guardia de su objetivo, también pueden hacerse pasar por alguien con credenciales legítimas, como su compañero o una figura de autoridad.

Seis tipos de ataques de ingeniería social

Hemos identificado seis técnicas habituales utilizadas en los ataques de ingeniería social. Conviene tener presente que estas técnicas suelen ir de la mano, y que la mayoría de los ciberataques más sofisticados las emplean de forma combinada.

1. Phishing

El Phishing es una de las técnicas de ingeniería social más comunes. Consiste en enviar correos electrónicos o mensajes falsos que parecen proceder de una fuente de confianza, pero que suelen contener enlaces web o archivos adjuntos maliciosos. Después de que la víctima interactúe con el mensaje, el atacante puede capturar sus credenciales de inicio de sesión, su número de la seguridad social u otra información sensible.

Por ejemplo, un ataque de phishing puede incluir el envío de correos electrónicos falsos solicitando verificar la información de la cuenta bancaria. Cuando una de las víctimas previstas hace clic en el enlace, es conducida a un sitio web que imita la página de inicio de sesión del banco, engañándola para que exponga su información personal al atacante.

2. Baiting

En un sistema de cebo, los atacantes atraen a las víctimas con la promesa de algo deseable, como contenido multimedia o software gratuito. A continuación, el cebo les dirige a sitios web diseñados para recopilar sus credenciales de inicio de sesión o información financiera.

Las tácticas de cebo también se pueden aplicar en la vida real. Por ejemplo, los atacantes pueden dejar una unidad USB infectada en un lugar público, con la esperanza de que un curioso la conecte a su ordenador e instale, sin saberlo, software malicioso.

3. Pretexting

El pretexting consiste en inventar una situación o una identidad para extraer información confidencial mediante una conversación con la víctima. Esta técnica suele consistir en hacerse pasar por una figura de autoridad, como un representante bancario que pide información financiera o un profesional informático que solicita acceso a zonas restringidas del sistema con el pretexto de realizar comprobaciones rutinarias.

El pretexting se basa en establecer una relación de confianza con la víctima, normalmente utilizando información obtenida de sus perfiles en las redes sociales o de resultados de búsquedas disponibles públicamente.

4. Quid pro quo

Los ataques quid pro quo consisten en ofrecer servicios o beneficios específicos a cambio de información. Por ejemplo, un atacante podría hacerse pasar por el servicio de asistencia técnica, prometiendo ayudar a solucionar un problema en los dispositivos móviles o el ordenador de la víctima a cambio de acceso remoto al sistema. Una vez concedido el acceso, pueden robar datos de identidad, instalar software malicioso o incluso sabotear sistemas enteros.

Aunque esto pueda sonar similar al pretexting, la diferencia clave es que en los ataques quid pro quo, el atacante ofrece algo que la víctima quiere a cambio de su cooperación.

5. Spear phishing

Una forma más selectiva de phishing es el spear phishing que implica la elaboración de estrategias altamente personalizadas dirigidas a personas u organizaciones concretas. En estos ataques, el hacker suele recopilar primero datos personales de la víctima, como su puesto de trabajo o sus contactos, para que su mensaje de phishing resulte más convincente.

El spear phishing suele dirigirse a personas con acceso de alto nivel, como ejecutivos o administradores de sistemas, lo que lo convierte en una forma especialmente peligrosa de ingeniería social.

6. Watering hole o ataques de abrevadero

Un ataque de este tipo es una operación dirigida en la que los hackers ponen en peligro un sitio web o servicio visitado frecuentemente por un grupo específico de personas. Esto permite a los atacantes infiltrarse en la red o los sistemas del grupo u organización que les interesa sin atacar directamente a la propia organización.

Este método se aprovecha de la confianza de la víctima en un recurso de uso común que considera seguro, lo que lo convierte en una forma muy eficaz y sofisticada de hackeo humano.

Casos destacados de ingeniería social

Los ataques de ingeniería social han sido responsables de algunas de las filtraciones de ciberseguridad más sonadas de la historia, que han implicado manipulación, robo de identidad y pérdidas económicas significativas. A continuación encontrarás algunos ejemplos notables de cómo se ha utilizado la ingeniería social para atacar con éxito a organizaciones que normalmente considerarías a prueba de balas:

La filtración de datos de Target en 2013

Se trata de uno de los mayores y más conocidos casos de ingeniería social hasta la fecha. En 2013, el gigante minorista Target sufrió una filtración de datos que expuso la información de las tarjetas de crédito y débito de más de 40 millones de clientes. Los atacantes obtuvieron acceso mediante un ataque de phishing, engañando a un proveedor externo para que facilitara sus credenciales. Una vez que los atacantes accedieron a la red de Target, pudieron moverse por el sistema sin ser detectados, llegando finalmente a los datos de pago almacenados en los sistemas de punto de venta del minorista.

La filtración de Target de 2013 es un claro ejemplo de cómo los atacantes pueden utilizar técnicas de ingeniería social para explotar no solo el objetivo principal, sino también el error humano de terceros que pueden tener protocolos de seguridad más débiles.

El hackeo de Twitter en 2020

En julio de 2020, los ciberdelincuentes ejecutaron con éxito un ataque de ingeniería social en Twitter, comprometiendo varias cuentas de alto perfil, incluidas las de Elon Musk, Barack Obama y Apple. Haciéndose pasar por personal informático que realizaba una comprobación de seguridad rutinaria, los atacantes consiguieron engañar a los empleados de Twitter para que les facilitaran sus credenciales de inicio de sesión. A partir de ahí, los atacantes obtuvieron acceso a los sistemas backend de Twitter, lo que les permitió restablecer contraseñas y publicar mensajes desde cuentas verificadas.

Este ataque es un testimonio de la eficacia de la ingeniería social para explotar el error humano y generar confianza mediante falsas pretensiones.

Fraude electrónico de Google y Facebook

Entre 2013 y 2015, los atacantes utilizaron un sistema de compromiso del correo electrónico empresarial (BEC) para engañar a Google y Facebook, logrando que transfirieran $100 millones a sus cuentas bancarias. Los atacantes se hicieron pasar por proveedores legítimos y enviaron facturas falsas a los empleados de los departamentos financieros de ambas empresas. Aprovechando la naturaleza rutinaria de estos pagos y realizando acciones bajo la apariencia de procesos empresariales habituales, el fraude pasó desapercibido durante casi dos años.

Ningún caso pone mejor de manifiesto la eficacia de las estafas de phishing. Con un conocimiento suficiente de los procedimientos de verificación de la empresa, los atacantes pueden abrirse camino fácilmente mediante ingeniería social incluso en las transacciones más delicadas.

La filtración de seguridad de RSA

En 2011, una empresa de ciberseguridad llamada RSA sufrió una importante filtración que resultó ser consecuencia de un intento de phishing. Los empleados de la RSA recibieron correos electrónicos con el asunto Plan de contratación 2011 y un archivo adjunto malicioso en su interior. Bastó con que un empleado abriera el archivo adjunto para que se instalara automáticamente malware en su sistema, proporcionando así a los atacantes acceso remoto a la red de la empresa. A continuación, los atacantes robaron información sensible relacionada con los tokens de autenticación de RSA, lo que afectó a numerosos clientes.

Este ataque subraya cómo un ataque de phishing puede comprometer incluso a las empresas más seguras, provocando consecuencias generalizadas de ciberseguridad en toda su base de clientes.

Cómo protegerte contra los ataques de ingeniería social

Aunque los ataques de ingeniería social están diseñados para explotar las vulnerabilidades humanas, hay varias formas de minimizar el riesgo de ser víctima de estas artimañas. Poner en práctica algunas prácticas habituales puede marcar la diferencia.

1. Verifica identidades

Tómate siempre el tiempo necesario para verificar la identidad de la persona que solicita información sensible, especialmente si la solicitud es inesperada o llega a través de un canal no oficial. Para establecer una sensación de legitimidad, los atacantes tienden a utilizar falsos pretextos y a hacerse pasar por fuentes de confianza, como compañeros, personal informático o proveedores de servicios. Antes de dar información confidencial, confirma la identidad de la persona llamándola directamente o insiste en utilizar métodos de comunicación conocidos y de confianza.

2. Ten cuidado con los enlaces y archivos adjuntos

Una de las formas más comunes en que los ingenieros sociales engañan a sus víctimas es a través de enlaces web maliciosos y archivos adjuntos de correo electrónico. Recuerda que nunca debes comprometerte con correos electrónicos no solicitados, mensajes de texto o remitentes desconocidos. Si un mensaje te parece sospechoso, pasa el ratón por encima de la barra de direcciones o del enlace para inspeccionar la URL. Si parece raro y no coincide con el sitio web legítimo, es mejor que evites interactuar con él, ya que podría estar diseñado para robar tus credenciales de acceso o infectar tu sistema con malware.

3. Utiliza contraseñas fuertes y únicas

Utilizar contraseñas fuertes y únicas para cada cuenta es una de las formas más sencillas de protegerte de los ataques de ingeniería social. Los ingenieros sociales pueden intentar acceder a tus cuentas engañándote para que reveles tus credenciales, pero reutilizar contraseñas en varios sitios no les dará acceso a toda tu huella digital. Utilizar un gestor de contraseñas es una buena idea, ya que puede ayudarte a generar y almacenar contraseñas seguras sin el quebradero de cabeza que supone memorizar cada una de ellas.

4. Activa la autenticación de dos factores (2FA)

Otra forma muy eficaz de salvaguardar tus cuentas es utilizar la autenticación multifactor (AMF). Aunque un atacante consiga robar tu contraseña, la 2FA garantiza que no pueda acceder a tus cuentas sin el segundo método de verificación, como un código de mensaje de texto, una aplicación de autenticación o un token de hardware. Esto es especialmente clave a la hora de proteger las cuentas que almacenan información financiera o números de la Seguridad Social.

5. Infórmate sobre las tácticas de ingeniería social

Mantenerse al día sobre las últimas técnicas de ingeniería social debería ser una obviedad para cualquier persona interesada en protegerse en Internet. Los ciberdelincuentes perfeccionan constantemente sus métodos, y formarte periódicamente sobre cómo reconocer las estafas de phishing, los sitios web maliciosos y los comportamientos sospechosos contribuirá en gran medida a minimizar el riesgo de ser víctima de estos engaños.

6. Desconfía de la urgencia y la presión

Muchos tácticas de ingeniería social se basan en crear una sensación de urgencia para incitarte a actuar rápidamente sin pensar. Tanto si se trata de un correo electrónico falso alegando que hay un problema con tu cuenta como de una llamada telefónica exigiendo una acción inmediata, tómate siempre un momento para evaluar la situación antes de responder. Si algo te parece fuera de lugar o apresurado, vale la pena hacer una pausa y verificar la solicitud antes de continuar.

Cómo defender a las empresas de los ataques de ingeniería social

Aunque los particulares suelen verse afectados por los ataques de ingeniería social, son las empresas las que suelen ser el principal objetivo de los ciberdelincuentes, debido al gran valor de sus datos y sistemas. Estas son algunas estrategias clave que las organizaciones pueden aplicar para protegerse de estos ataques.

1. Formación de los empleados

La formación periódica en ciberseguridad es esencial para ayudar a los empleados a reconocer y evitar las tácticas de ingeniería social. Para mantener a salvo los datos de la empresa, todos los empleados deben saber cómo detectar correos electrónicos sospechosos, enlaces web falsos e intentos de phishing. Dado que los ingenieros sociales suelen aprovecharse de los errores humanos, la formación debe centrarse en los ataques de phishing habituales, el compromiso del correo electrónico empresarial y tácticas como el pretexting y el quid pro quo.

También hay que formar a los empleados sobre los riesgos de los archivos adjuntos maliciosos y el software malicioso, así como sobre la forma de trabajar de los ingenieros sociales.

2. Aplicación de protocolos estrictos

Las organizaciones deben establecer protocolos estrictos para verificar las solicitudes de información confidencial, especialmente las realizadas por correo electrónico o teléfono. Por ejemplo, implementar un proceso de verificación en dos pasos para los cambios en la información financiera o el acceso a áreas restringidas puede reducir significativamente el éxito de los ataques de ingeniería social.

Estos protocolos deben exigir a los empleados que verifiquen la identidad de cualquier persona que solicite datos sensibles, aunque la solicitud parezca proceder de una fuente legítima. Esto puede ayudar a evitar que los atacantes accedan a sistemas o datos sensibles bajo falsos pretextos.

3. Auditorías de seguridad

Las auditorías de seguridad periódicas pueden ayudar a identificar vulnerabilidades en la infraestructura de una organización que los ingenieros sociales podrían explotar. Deben evaluarlo todo, desde los protocolos de acceso remoto hasta las políticas de seguridad del correo electrónico y de acceso a la red de la empresa.

Las empresas pueden reforzar sus defensas contra las tramas de ingeniería social conociendo los puntos débiles y realizando comprobaciones de la información de los sistemas críticos.

4. Uso de software antivirus y cortafuegos

Instalar y actualizar periódicamente un software antivirus puede ayudar a impedir que las aplicaciones maliciosas entren en las redes de la empresa. Además, se debería implementar un cortafuegos para filtrar el tráfico de sitios web maliciosos y evitar que los empleados accedan inadvertidamente a estos sitios a través de los resultados de los motores de búsqueda o de intentos de phishing.

Un sistema operativo y otro software actualizados son esenciales para defenderse de los sitios web maliciosos y de los atacantes que aprovechan las vulnerabilidades del software para realizar sus ataques.

5. Autenticación multifactor (MFA) para todos los empleados

Las empresas deben aplicar la autenticación multifactor (MFA) a todas las cuentas de los empleados. La MFA añade una capa adicional de seguridad al garantizar que, incluso si un atacante consigue obtener las credenciales de inicio de sesión, no podrá acceder a los sistemas de la empresa sin el segundo factor, como un código de mensaje de texto o un token de hardware.

La MFA es especialmente importante para las cuentas con acceso a información financiera, sistemas críticos u otros datos sensibles.

6. Segmentación de datos y controles de acceso

Limitar el acceso de los empleados solo a los datos y sistemas necesarios para su función puede reducir el daño potencial causado por un ataque de ingeniería social. Al segmentar los datos y restringir el acceso a la información sensible, las organizaciones pueden asegurarse de que, aunque un atacante comprometa a un empleado, no pueda conseguir acceder a la red más amplia o a datos sensibles no relacionados con la función de ese empleado.

Esta forma de control de acceso ayuda a limitar el impacto de un ataque y minimiza el riesgo de que la cuenta comprometida de un empleado provoque una filtración de datos en toda la empresa.

Ingeniería social vs. hacking técnico: ¿cuál es la diferencia?

Aunque el hacking técnico suele recibir más atención en los debates sobre ciberseguridad, la ingeniería social presenta una amenaza más peligrosa. Ambos métodos pueden provocar graves filtraciones de la seguridad, pero funcionan de formas fundamentalmente distintas.

Los ataques de ingeniería social se basan principalmente en la manipulación psicológica, explotando la confianza, el miedo, la curiosidad o la urgencia para manipular a sus víctimas. El hacking técnico, por otra parte, implica obtener acceso no autorizado mediante el uso de malware, virus o exploits de red. Para protegerse de estas amenazas se suelen utilizar cortafuegos, sistemas de detección de intrusos y software antivirus.

Pero aunque estas defensas son muy eficaces para prevenir las filtraciones técnicas, hacen poco para proteger el eslabón más débil de la cadena de seguridad: las personas. Como los seres humanos son confiados por naturaleza y a menudo no son conscientes de las sofisticadas tácticas de ingeniería social que se utilizan para engañarlos, los ingenieros sociales son capaces de burlar incluso los sistemas más seguros a través de los empleados. Estos ataques también requieren mucha menos habilidad técnica, por lo que el punto de entrada es menos complicado.

Mantente alerta: la ingeniería social no va a desaparecer

Hemos explorado cómo funciona la ingeniería social y por qué es una herramienta tan poderosa para los ciberdelincuentes. Ahora sabes cómo manipulan los atacantes el comportamiento humano y puedes reconocer las tácticas que utilizan para acceder a información sensible. Y, sin embargo, esto es solo el principio.

El futuro de la ingeniería social parece aún más sofisticado a medida que los ciberdelincuentes incorporen nuevas tecnologías como la IA o los deepfakes. Mantenerte alerta, cuestionar las solicitudes inesperadas y proteger tu presencia en Internet es clave.

Ahí es donde entra en juego el paquete de ciberseguridad todo en uno de Surfshark. Con una potente VPN, alerta de filtración de datos, Antivirus y otras herramientas de privacidad de vanguardia, Surfshark te ayuda a adelantarte a las ciberamenazas. La ingeniería social no para de evolucionar… tus defensas tampoco deberían. Sé más inteligente que las ciberamenazas: mantente alerta, mantén tu seguridad, y no te dejes atrapar.

Preguntas frecuentes

¿Qué es la ingeniería social en términos sencillos?

La ingeniería social es una técnica de manipulación en la que los atacantes engañan a las personas para que faciliten información personal o sensible. Se trata de explotar la confianza en lugar de hackear los sistemas.

¿Qué sería un ejemplo de ingeniería social?

Un ejemplo habitual de ingeniería social es el phishing, en el que un estafador envía un correo electrónico falso haciéndose pasar por una empresa de confianza, pidiéndote que hagas clic en un enlace e introduzcas tus datos de acceso.

¿Qué es un ataque de ingeniería social?

Un ataque de ingeniería social se produce cuando los ciberdelincuentes utilizan el engaño para acceder a información confidencial, a menudo haciéndose pasar por alguien en quien confías o explotando tus emociones.

¿Qué suele hacer un ingeniero social?

Un ingeniero social suele manipular a la gente para que entregue contraseñas, datos financieros u otros datos confidenciales creando situaciones convincentes que incitan a las víctimas a actuar sin pensar.