Inżynieria społeczna nie jest mityczną techniką wykorzystywaną przez tajnych agentów w filmach szpiegowskich. Jest to metoda, która rozpowszechniła się w świecie internetu – być może nawet nie zdajesz sobie sprawy z tego, że właśnie ktoś ją wobec Ciebie stosuje. Cyberprzestępcy grają na Twoich emocjach, wykorzystując łatwowierność, ciekawość lub strach. Ich działania opierają się na manipulacji i kreowaniu poczucia poufałości.

Jeśli ciekawi Cię, jak dochodzi do takich ataków i co możesz zrobić, żeby się przed nimi bronić, czytaj dalej. Inżynieria społeczna szybko ewoluuje, więc wiedza na jej temat to pierwszy krok do zabezpieczenia swojego cyfrowego życia.

Na czym polega inżynieria społeczna?

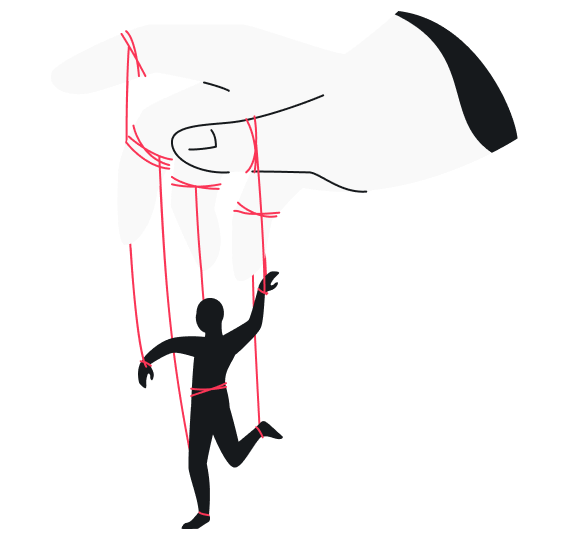

Inżynieria społeczna, zwana też socjotechniką, to zestaw złośliwych działań mających na celu podstępem zmuszenie ofiary do przekazania poufnych danych lub nakłonienie jej do zrobienia czegoś niebezpiecznego. Inżynieria społeczna jest często wykorzystywana przez cyberprzestępców (zwanych też po prostu hakerami), którzy stosują środki psychologiczne i metody manipulacji zamiast rozwiązań technicznych, aby wyłudzić dane logowania, dane bankowe, a nawet dostęp do całych systemów.

Cyberprzestępcy mają do swojej dyspozycji szereg różnych taktyk, dzięki którym próbują oszukać swoje ofiary. Często budują zaufanie pod fałszywym pretekstem, wywołują poczucie strachu lub pilności oraz wzbudzają ciekawość. Aby uśpić czujność ofiary, mogą też podszywać się pod prawdziwe osoby, np. znajomych czy przedstawicieli renomowanych organizacji.

Sześć rodzajów ataków wykorzystujących inżynierię społeczną

Przygotowaliśmy listę sześciu najpopularniejszych technik stosowanych podczas ataków socjotechnicznych. Warto pamiętać, że jeden atak może opierać się na kilku z nich, a do największych ataków cyberprzestępcy wykorzystują je wszystkie.

1. Phishing

Phishing to jedna z najpopularniejszych technik z zakresu inżynierii społecznej. Polega na wysyłaniu fałszywych wiadomości e-mail lub SMS-ów, które wydają się pochodzić z zaufanego źródła, ale zazwyczaj zawierają złośliwe linki lub załączniki. Gdy ofiara je otworzy, haker może przechwycić dane logowania, PESEL lub inne wrażliwe informacje.

Przykładem ataku phishingowego może być fałszywy e-mail z prośbą o weryfikację danych bankowych. Gdy ofiara kliknie link, otworzy się strona łudząco przypominająca prawdziwą stronę banku. Po wpisaniu swoich danych logowania ofiara ujawni je hakerowi.

2. Baiting

Baiting to taktyka, w której cyberprzestępca kusi ofiary interesującą ofertą, np. darmowymi multimediami lub oprogramowaniem. Gdy ofiara otworzy link, trafi na stronę, która zapisze jej dane logowania lub dane finansowe.

Baiting może być też stosowany offline. Na przykład, haker może zostawić zainfekowany pendrive w miejscu publicznym, mając nadzieję, że ciekawska osoba podłączy go do swojego komputera i mimowolnie zainstaluje złośliwe oprogramowanie.

3. Pretexting

Pretexting, czyli oszustwo z użyciem pretekstu, to atak, w którym haker wymyśla scenariusz (czyli pretekst), aby przekonać ofiarę do podania poufnych danych. Ta technika często polega na tym, że haker podszywa się pod przedstawiciela renomowanej organizacji, np. banku, i prosi o podanie danych finansowych. Może też udawać pracownika działu IT, który żąda dostępu do zastrzeżonych obszarów systemu pod pretekstem rutynowej weryfikacji.

Pretexting opiera się na budowaniu zaufania u ofiary, do czego często wykorzystuje się informacje z mediów społecznościowych lub publicznie dostępnych wyników wyszukiwania.

4. Quid pro quo

W ataku quid pro quo cyberprzestępca obiecuje korzyść lub usługę za dostęp do informacji. Na przykład może udawać konsultanta pomocy technicznej i obiecywać, że naprawi problem na urządzeniu mobilnym lub komputerze ofiary w zamian za dostęp do systemu. Gdy ofiara przekaże dane dostępu, cyberprzestępca może wykraść dane osobowe, zainstalować złośliwe oprogramowanie, a nawet zablokować system.

Ta technika może przypominać pretexting, ale główna różnica polega na tym, że w ataku quid pro quo cyberprzestępca oferuje ofierze coś atrakcyjnego w zamian za współpracę.

5. Spear phishing

Jest to bardziej rozbudowana forma phishingu, w której hakerzy opracowują wysoce spersonalizowane strategie skierowane do konkretnych osób lub organizacji. W tego rodzaju ataku haker najpierw gromadzi informacje na temat swojej ofiary, np. sprawdza stanowisko pracy czy kontakty zawodowe, aby stworzyć bardziej przekonującą wiadomość.

Spear phishing jest zazwyczaj techniką wykorzystywaną do oszukiwania osób posiadających prawo dostępu do informacji lub systemów na najwyższych poziomach, np. dyrektorów czy administratorów systemu, co sprawia, że jest to szczególnie niebezpieczna forma inżynierii społecznej.

6. Watering hole

Watering hole to atak skierowany do konkretnej grupy lub organizacji, w którym hakerzy instalują złośliwy kod na zaufanej stronie używanej przez taką grupę lub organizację. W ten sposób mogą dostać się do jej sieci lub systemu bez konieczności przeprowadzania bezpośredniego ataku.

Ta metoda wykorzystuje zaufanie ofiary do często używanych zasobów uznawanych za bezpieczne, więc jest wysoce skuteczna i wyrafinowana.

Znane przypadki ataków opartych na inżynierii społecznej

Ataki oparte na inżynierii społecznej są jednymi z najbardziej znanych naruszeń cyberbezpieczeństwa w historii, w których dzięki manipulacji cyberprzestępcom udało się wykraść dane osobowe i spowodować ogromne straty finansowe. Oto kilka przykładów zastosowania inżynierii społecznej do udanego oszukania organizacji, które mogły wydawać się nie do oszukania:

Kradzież danych z Targetu – 2013 r.

Jest to jeden z największych i najbardziej znanych przypadków ataku socjotechnicznego w historii. W 2013 roku firma Target – amerykański gigant handlu detalicznego – padła ofiarą ataku, w którym cyberprzestępcy wykradli dane kart debetowych i kredytowych ponad 40 milionów klientów sklepu. Hakerzy włamali się do systemów, wykorzystując atak phishingowy, w którym nakłonili zewnętrznego dostawcę do przekazania im swoich danych. Gdy tylko hakerzy dostali się do sieci Target, swobodnie poruszali się po systemie, aż znaleźli dane płatności zapisane w systemach punktów sprzedaży.

Włamanie do sieci Target z 2013 roku jest wyraźnym przykładem tego, w jaki sposób cyberprzestępca może użyć technik z zakresu inżynierii społecznej nie tylko do wyłudzenia informacji od podmiotu powiązanego z głównym celem, ale także do wykorzystania błędu ludzkiego organizacji ze słabszymi protokołami bezpieczeństwa.

Włamanie na Twitterra – 2020 r.

W czerwcu 2020 roku cyberprzestępcom udało się zaatakować Twitter i przechwycić konta znanych użytkowników, np. Elona Muska, Baracka Obamy czy Apple. Podszywając się pod pracowników działu IT wykonujących okresowe sprawdzenie systemu, hakerom udało się nakłonić pracowników Twittera do przekazania im swoich danych logowania. A gdy hakerzy je dostali, zyskali dostęp do systemów zaplecza Twittera, gdzie mogli resetować hasła i postować ze zweryfikowanych kont.

Ten atak jest dowodem na to, jak skuteczna jest inżynieria społeczna w wykorzystywaniu błędów ludzkich i budowaniu zaufania pod fałszywym pretekstem.

Oszustwo na faktury dla Google i Facebooka

W latach 2013–2015 cyberprzestępcy wykorzystali oszustwo typu Business Email Compromise (w skrócie BEC) do wyłudzenia od Google i Facebooka ponad 100 mln dolarów. Cyberprzestępcy udawali prawdziwych dostawców i wysyłali fałszywe faktury do działów finansowych obu korporacji. Wykorzystali rutynowy charakter płatności i podpięli się pod standardowe procesy biznesowe, więc nikt nie wykrył oszustwa przez prawie dwa lata.

Nie ma chyba lepszego przykładu wykorzystania ataku socjotechnicznego. Wystarczyła podstawowa znajomość procedur weryfikacji w korporacjach, żeby hakerzy mogli z łatwością przechytrzyć system.

Włamanie do sieci RSA

W 2011 roku RSA, firma specjalizująca się w cyberbezpieczeństwie, padła ofiarą ataku, który – jak się okazało – był spowodowany phishingiem. Pracownicy firmy dostali wiadomości z tekstem Plan rekrutacji na 2011 rok w temacie i złośliwym załącznikiem. Jeden (tylko jeden!) pracownik otworzył załącznik, po czym złośliwego oprogramowanie zainstalowało się w systemie, dając hakerom zdalny dostęp do całej sieci firmowej. Hakerzy wykorzystali tę okazję do wykradzenia wrażliwych danych tokenów uwierzytelniających RSA należących do wielu klientów.

Ten atak pokazuje, że pojedynczy atak phishingowy może naruszyć bezpieczeństwo nawet najlepiej zabezpieczonych firm i spowodować daleko idące konsekwencje dla ich klientów.

Jak się chronić przed atakami z zakresu inżynierii społecznej?

Ataki z zakresu inżynierii społecznej wykorzystują ludzkie słabości, ale istnieje oczywiście kilka sposobów, w jaki można ograniczyć ryzyko, że padnie się ich ofiarą. Wystarczy wprowadzić w życie kilka przydatnych zasad.

1. Weryfikuj tożsamość

Zawsze weryfikuj tożsamość osoby, która prosi o Twoje dane osobowe, zwłaszcza gdy prośba jest nieoczekiwana lub jest przekazywana przez nieoficjalny kanał. Aby wzbudzić poczucie bezpieczeństwa, cyberprzestępcy często wykorzystują fałszywy pretekst lub podszywają się pod osoby, którym ufasz, np. współpracowników, znajomych, pracowników IT lub usługodawców. Zanim przekażesz komukolwiek swoje dane osobowe, potwierdź tożsamość tej osoby, dzwoniąc do niej bezpośrednio lub domagając się kontaktu przez znane, zaufane metody komunikacji.

2. Uważaj na linki i załączniki

Jednym z najpopularniejszych sposobów oszustwa jest używanie złośliwych linków i załączników. Nigdy nie reaguj na przypadkowe e-maile, SMS-y czy wiadomości od nieznanych nadawców. Jeśli wiadomość wydaje się podejrzana, najedź kursorem na pasek adresu lub link, żeby podejrzeć URL. Jeśli coś jest nie tak i URL nie jest taki sam jak prawdziwej strony, lepiej go nie klikaj, ponieważ możesz przypadkiem ujawnić swoje dane lub zainfekować system złośliwym oprogramowaniem.

3. Używaj silnych unikatowych haseł

Używanie silnych unikatowych haseł do każdego konta to jeden z najprostszych sposobów na zabezpieczenie się przed atakami socjotechnicznymi. Cyberprzestępcy mogą próbować włamać się na Twoje konta, najpierw wyłudzając Twoje dane logowania, a później wpisując je w różnych miejscach, więc jeśli nie będziesz używać wszędzie tych samych haseł, zbyt wiele nie osiągną. Dobrym pomysłem jest też menadżer haseł – będzie tworzył silne hasła i zapamiętywał je za Ciebie.

4. Włącz uwierzytelnianie wieloskładnikowe

Kolejnym bardzo skutecznym sposobem na zabezpieczenie kont jest włączenie uwierzytelniania wieloskładnikowego. Nawet jeśli haker wykradnie Twoje hasło, nie włamie się na Twoje konto bez drugiej metody weryfikacji, takiej jak np. kod SMS, aplikacja uwierzytelniająca czy token sprzętowy. Ten sposób jest szczególnie przydatny do ochrony kont, na których zapisywane są dane finansowe, PESEL itp.

5. Bądź na bieżąco z technikami inżynierii społecznej

Sprawdzanie aktualnych informacji na temat nowych technik inżynierii społecznej powinno być nawykiem dla osób, którym zależy na ochronie w internecie. Cyberprzestępcy nieustannie udoskonalają swoje metody, więc jeśli będziesz regularnie szkolić się z rozpoznawania oszustw phishingowych, złośliwych stron i podejrzanych zachowań, znacznie ograniczysz ryzyko, że złapiesz przynętę.

6. Nie ulegaj presji

Wiele metod socjotechnicznych opiera się na kreowaniu poczucia, że coś jest bardzo pilne i musisz szybko zareagować bez zbytniego zastanawiania się na tym, co robisz. Może to być na przykład fałszywa wiadomość z informacją o problemach z Twoim kontem lub telefon z prośbą o natychmiastowe działanie – cokolwiek to jest, zawsze najpierw oceń sytuację, zanim odpowiesz. Jeśli masz wrażenie, że coś jest nie tak lub że ktoś próbuje Cię do czegoś zmusić, warto się zatrzymać i przemyśleć sprawę.

Jak firmy mogą się zabezpieczać przed atakami z zakresu inżynierii społecznej?

Cyberprzestępcy często atakują osoby fizyczne, ale ich głównym celem są przeważnie firmy i korporacje, ponieważ to ich dane i systemy są dla nich najcenniejszym łupem. Oto kilka strategii, jakie mogą wdrożyć firmy, aby bronić się przed atakami socjotechnicznymi.

1. Szkolenie pracowników

Regularne szkolenia z zakresu cyberbezpieczeństwa to podstawa, by pracownicy mogli rozpoznawać ataki socjotechniczne i ich unikać. Aby zabezpieczać dane firmowe, wszyscy pracownicy powinni wiedzieć, jak identyfikować podejrzane e-maile, fałszywe linki i próby wyłudzenia informacji. Jako że cyberprzestępcy często wykorzystują ludzkie błędy, szkolenia powinny skupiać się na najpopularniejszych atakach phishingowych, atakach typu BEC oraz taktykach takich jak pretexting czy quid pro quo.

Pracownicy powinni też znać zagrożenia związane ze złośliwymi załącznikami i złośliwym oprogramowaniem, a także metody działania hakerów.

2. Wdrażanie rygorystycznych procedur

Organizacje powinny wdrożyć rygorystyczne procedury weryfikowania próśb o przekazanie poufnych informacji, zwłaszcza składanych w wiadomościach e-mail lub podczas rozmów telefonicznych. Na przykład, wdrożenie dwustopniowego procesu weryfikacji zmian w danych finansowych lub dostępu do zastrzeżonych obszarów systemu może skutecznie przeszkodzić hakerom w przeprowadzeniu ataku socjotechnicznego.

Takie procedury powinny wymagać od pracowników weryfikacji tożsamości każdej osoby proszącej o poufne dane, nawet jeśli prośba wydaje się pochodzić z zaufanego źródła. W ten sposób można ograniczyć ryzyko, że cyberprzestępcy zyskają dostęp do wrażliwych systemów lub danych pod fałszywym pretekstem.

3. Audyty bezpieczeństwa

Regularne audyty bezpieczeństwa mogą pomóc w identyfikacji słabych punktów w infrastrukturze organizacji, które mogą potencjalnie wykorzystać hakerzy. Audyty powinny obejmować wszystkie elementy cyfrowego życia firmy, od procedur zdalnego dostępu do firmowych skrzynek mailowych po polityki bezpieczeństwa sieci.

Firmy mogą skutecznie bronić się przed atakami z zakresu inżynierii społecznej, jeśli będą znać swoje słabe punkty i regularnie aktualizować informacje na temat krytycznych systemów.

4. Oprogramowanie antywirusowe i zapory sieciowe

Zainstalowanie i regularne aktualizowanie oprogramowania antywirusowego pomaga blokować złośliwe aplikacje, zanim dostaną się do sieci firmowych. Dodatkowo warto stosować zaporę sieciową, aby filtrować ruch ze złośliwych stron oraz uniemożliwiać pracownikom przypadkowe wchodzenie na takie strony z wyników wyszukiwania czy wiadomości phishingowych.

Zaktualizowany system operacyjny i inne oprogramowanie to konieczność, jeśli firma chce się bronić przed złośliwymi stronami i cyberprzestępcami wykorzystującymi luki w zabezpieczeniach programów i aplikacji.

5. Uwierzytelnianie wieloskładnikowe dla wszystkich pracowników

Firmy powinny nakładać na pracowników wymóg stosowania uwierzytelniania wieloskładnikowego na wszystkich kontach. Uwierzytelnianie wieloskładnikowe to dodatkowa warstwa bezpieczeństwa, dzięki której nawet jeśli cyberprzestępca przechwyci dane logowania, nie włamie się do systemów firmowych bez drugiego składnika weryfikacji, np. SMS-a lub tokena sprzętowego.

Jest to szczególnie istotna metoda dla kont z dostępem do danych finansowych, krytycznych systemów lub poufnych danych innego rodzaju.

6. Segmentacja danych i kontrola dostępu

Ograniczenie pracownikom dostępu tylko do danych i systemów, które są im potrzebne do pracy, może zminimalizować potencjalne szkody spowodowane atakiem socjotechnicznym. Wprowadzając segmentację danych i kontrolując dostęp do danych wrażliwych, organizacje dodatkowo się zabezpieczają, ponieważ nawet jeśli haker nakłoni pracownika do przekazania danych, nie uzyska dostępu do większej sieci lub poufnych danych niezwiązanych z pracą tej osoby.

W ten sposób można ograniczyć wpływ ataku oraz ryzyko, że jedno przechwycone konto narazi całą firmę na niebezpieczeństwo.

Inżynieria społeczna vs hakowanie: czym się różnią?

Hakowanie to temat, któremu poświęca się więcej czasu podczas dyskusji nad cyberbezpieczeństwem, jednak to inżynieria społeczna jest bardziej podstępnym zagrożeniem. Obie metody mogą prowadzić do naruszeń bezpieczeństwa, ale polegają na czymś zupełnie innym.

Ataki oparte na inżynierii społecznej głównie opierają się na manipulacji psychologicznej i wykorzystywaniu zaufania, strachu, ciekawości czy pilności do oszukania ofiary. Z kolei hakowanie polega na uzyskaniu nieuprawnionego dostępu do kont, systemów itp. za pomocą złośliwego oprogramowania, wirusów czy luk w zabezpieczeniach. Do obrony przed nimi zazwyczaj służą zapory sieciowe, systemy wykrywania naruszeń i oprogramowanie antywirusowe.

Takie metody ochrony są wysoce skuteczne, jeśli chodzi o zapobieganie włamaniom do systemów, ale niestety nie zabezpieczają przed wykorzystaniem najsłabszego punktu systemu bezpieczeństwa – człowieka. Ludzie są z natury ufni i często nieświadomi wyrafinowanych taktyk inżynierii społecznej stosowanych do tego, by ich oszukać, więc dzięki temu cyberprzestępcy są w stanie włamać się nawet na najlepiej zabezpieczone systemy z mimowolną pomocą pracowników. Takie ataki wymagają też mniejszych umiejętności technicznych niż hakowanie.

Zachowaj czujność: inżynieria społeczna zostanie z nami na dłużej

Teraz już wiesz, na czym polega inżynieria społeczna i dlaczego jest tak skutecznym narzędziem w rękach hakerów. Rozumiesz też, jak cyberprzestępcy manipulują ludzkim zachowaniem, oraz potrafisz rozpoznać taktyki wykorzystywane przez hakerów do przechwycenia poufnych informacji. Ale to dopiero początek.

Przyszłość inżynierii społecznej wydaje się bardzo różowa, ponieważ cyberprzestępcy mają w swoim arsenale nowe technologie, takie jak AI czy deepfake. Musisz więc zachować czujność, kwestionować nieoczekiwane prośby o dane i zabezpieczać swoje cyfrowe życie.

Przyda Ci się do tego kompleksowy pakiet cyberbezpieczeństwa Surfshark. Dzięki skutecznej usłudze VPN, alertowi wycieków danych, programowi antywirusowemu i innym zaawansowanym narzędziom prywatności Surfshark zabezpiecza Cię przed cyberzagrożeniami. Inżynieria społeczna stale się rozwija, więc tak samo powinny rozwijać się Twoje rozwiązania bezpieczeństwa – działaj mądrze, chroń się w internecie i nie daj się hakerom.

Najczęściej zadawane pytania

Co to jest inżynieria społeczna w prostych słowach?

Inżynieria społeczna to technika manipulacji, w której haker podstępem nakłania swoje ofiary do przekazania mu danych osobowych lub poufnych informacji. Polega ona na wykorzystaniu zaufania ofiary, a nie na samym włamaniu się do jej systemu.

Jaki jest przykład inżynierii społecznej?

Typowym przykładem inżynierii społecznej jest phishing, czyli próba wyłudzenia informacji, w której oszust wysyła Ci fałszywą wiadomość, udając znaną Ci firmę, i prosi o kliknięcie linku i wpisanie swoich danych logowania.

Co to jest atak socjotechniczny?

Atak socjotechniczny polega na tym, że cyberprzestępcy podstępem próbują zyskać dostęp do poufnych informacji, często podszywając się pod osobę, której ufasz, lub grając na Twoich emocjach.

Co zazwyczaj robią cyberprzestępcy podczas ataku socjotechnicznego?

Cyberprzestępcy zazwyczaj nakłaniają swoje ofiary do przekazania haseł, danych finansowych lub innych danych wrażliwych, tworząc przekonujące scenariusze zmuszające ofiary do działania bez zastanowienia.