Kliknięcie linku phishingowego może być problemem, ale to jeszcze nie katastrofa.

Czasami ryzyko jest niskie i nic się nie stanie. Jednak może też być tak, że hakerzy wykradną Twoje dane, zainstalują złośliwe oprogramowanie lub przejmą dostęp do Twoich kont. W każdym razie szybka reakcja może, mówiąc potocznie, „zrobić różnicę”.

Z tego przewodnika dowiesz się, co może się stać, gdy klikniesz link phishingowy, co musisz od razu zrobić i jak unikać podobnych zagrożeń w przyszłości.

Co się stanie, gdy klikniesz link phishingowy?

Linki phishingowe zostały stworzone po to, aby podstępem zmusić Cię do ich kliknięcia – mogą na przykład udawać link do strony znanej marki, prawdziwego serwisu lub fałszywej strony. Gdy je klikniesz, możesz uruchomić ciąg nieprzyjemnych zdarzeń, często nie zdając sobie nawet z tego sprawy.

Sprawdźmy, co może się stać, gdy klikniesz link phishingowy.

Możesz niechcący przekazać komuś swoje dane

Niektóre linki phishingowe otwierają na pierwszy rzut oka typowe lub oficjalne formularze zawierające pytania o pozornie nieszkodliwe dane, takie jak Twoje imię i nazwisko, data urodzenia czy adres e-mail. W wiadomości z takim linkiem często znajduje się informacja, że musisz wypełnić formularz, aby zaktualizować swoje konto lub potwierdzić swoją tożsamość. Nie musisz się nigdzie logować, więc nie podejrzewasz żadnego podstępu.

Jednak takie informacje czasami wystarczą cyberprzestępcom, aby wykraść Twoją tożsamość, kupić jakieś przedmioty w Twoim imieniu, zresetować Twoje hasła lub próbować Cię oszukać metodami inżynierii społecznej. Hakerzy mogą też gromadzić dane element po elemencie przez dłuższy okres czasu i w ten sposób tworzyć Twój profil.

W niektórych przypadkach gdy klikniesz link, ujawnisz swoją lokalizację i informacje o urządzeniu. Posiadając takie dane, cyberprzestępcy mogą stworzyć scenariusze oszustwa dopasowane do Twojego miejsca zamieszkania lub wykorzystać luki w Twoim systemie operacyjnym.

Możesz niechcący otworzyć fałszywą stronę logowania

Gdy klikniesz link phishingowy, możesz otworzyć fałszywą stronę logowania, która będzie niemal identyczną kopią prawdziwej strony, np. skrzynki pocztowej, banku lub konta w mediach społecznościowych.

Zadaniem takiej strony jest wyłudzić od Ciebie wrażliwe dane, więc wszystkie jej elementy – od logo i układu po schemat kolorystyczny – będą bardzo podobne do autentycznej witryny. Z tego względu możesz się nawet nie zorientować, że coś jest nie tak, chyba że zauważysz dziwne działanie strony lub stracisz dostęp do kont.

Gdy otworzysz taką stronę, zobaczysz standardowe pola do wpisania nazwy użytkownika i hasła. Jeśli to zrobisz, przekażesz te dane hakerom, którzy będą teraz mogli:

- wejść na Twoje prawdziwe konta;

- zmienić hasła, by przejąć kontrolę nad kontami;

- przejrzeć i przechwycić Twoje wiadomości, dane finansowe czy pliki;

- używać Twoich kont do atakowania innych osób, np. Twoich krewnych czy współpracowników.

Możesz niechcący zainstalować złośliwe oprogramowanie

Cyberprzestępcy nie tylko próbują skłonić Cię do podania swoich danych. Niektóre linki phishingowe od razu instalują złośliwy kod na Twoim urządzeniu, gdy tylko je klikniesz. Takie ataki są szczególnie niebezpieczne, ponieważ nie dają Ci ani chwili czasu na reakcję, jako że złośliwe oprogramowanie zaczyna się rozprzestrzeniać niemal natychmiast.

Oto kilka rodzajów złośliwego oprogramowania, które jest często rozsyłane przez linki phishingowe:

- Keylogger: zapisuje wszystko, co piszesz na klawiaturze, w tym hasła, numery kart płatniczych i prywatne wiadomości.

- Spyware: śledzi, co przeglądasz w internecie, jakie klawisze naciskasz i jakich aplikacji używasz, ułatwiając hakerom monitorowanie Twojej aktywności lub przejęcie Twojej tożsamości.

- Ransomware: blokuje lub szyfruje Twoje pliki, po czym haker żąda zapłaty za ich odblokowanie.

- RAT (Remote Access Trojan): pozwala hakerowi zdalnie przejąć kontrolę nad zainfekowanym urządzeniem.

Możesz stracić dostęp do poczty e-mail i kont

Jeśli cyberprzestępca przejmie Twoje dane logowania do poczty, potencjalnie otwiera się przed nim dostęp do Twoich innych kont. Dlaczego? Dlatego, że większość aplikacji i serwisów – w tym bankowe, mediów społecznościowych czy sklepów internetowych – wykorzystuje Twój adres e-mail do zarządzania logowaniem i resetowaniem haseł.

Co z tym może zrobić haker?

- Zablokuje Ci dostęp: pierwszą rzeczą, jaką robi większość hakerów, jest zmiana haseł i zablokowanie użytkownikowi dostępu do poczty.

- Utrudni odzyskanie konta: haker może włączyć uwierzytelnianie dwuskładnikowe na swój numer telefonu, co znacznie utrudni Ci odzyskanie konta.

- Zresetuje hasła: dzięki dostępowi do Twojej skrzynki pocztowej haker może przejąć kontrolę nad Twoimi innymi kontami, wykorzystując opcję Nie pamiętasz hasła?

- Podszyje się pod Ciebie: haker może wysyłać wiadomości phishingowe do Twojej rodziny, znajomych i współpracowników w ramach ataku typu spear phishing.

- Wykradnie wrażliwe dane: haker może wyszukać różne informacje w Twojej skrzynce, np. wyciągi bankowe, dokumenty podatkowe czy prywatne konwersacje.

- Sprzeda dostęp do Twojej skrzynki: haker może sprzedać dostęp do Twojej skrzynki pocztowej w dark webie lub nawet zażądać za nią okupu.

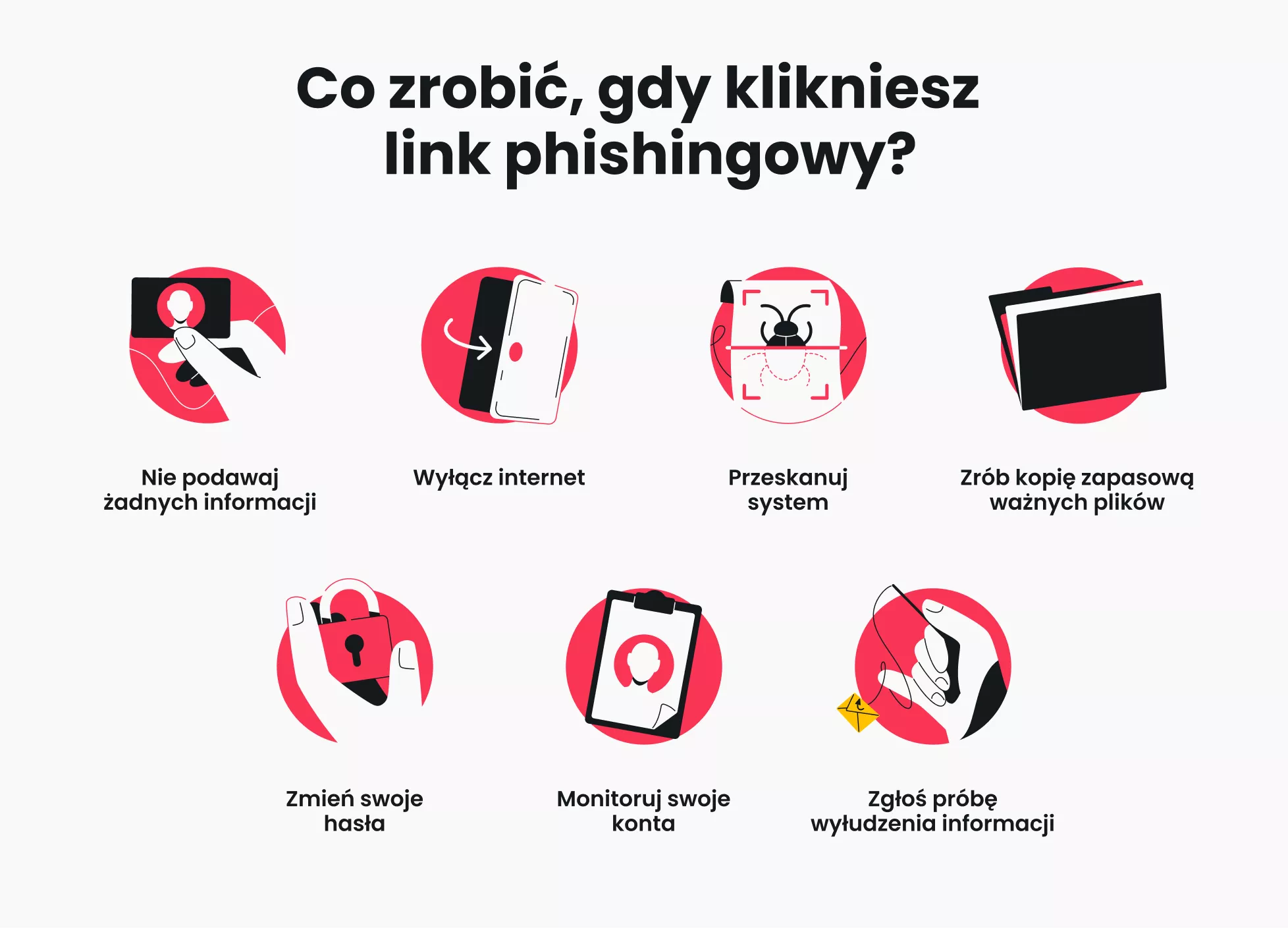

Co zrobić, gdy klikniesz link phishingowy?

Klikasz link i dopiero potem orientujesz się, że był podejrzany? Nie panikuj, tylko od razu zacznij działać.

Oto co musisz zrobić, aby zminimalizować potencjalne szkody.

1. Nie podawaj żadnych informacji

Jeśli link przekieruje Cię na stronę lub do formularza, gdzie musisz podać swoje dane, nic nie rób. Nic nie wpisuj, nie naciskaj żadnych przycisków ani nie klikaj żadnych linków – nawet aby wrócić do poprzedniej strony czy coś anulować. Natychmiast zamknij stronę.

Na komputerze naciśnij Ctrl + W (w Windowsie) lub Command + W (na Macu), aby zamknąć kartę. Na urządzeniu mobilnym zamknij aplikację, ostrożnie przeciągając ją w górę.

Na Androidzie możesz też wymusić zamknięcie aplikacji w Menedżerze aplikacji. Oto jak to zrobić:

- Otwórz Ustawienia i wybierz Aplikacje i powiadomienia.

- Zaznacz Pokaż wszystkie aplikacje i przewiń listę w dół, aż znajdziesz tę aplikację, którą chcesz zamknąć. W tym przypadku najprawdopodobniej będzie to przeglądarka, np. Chrome, Firefox lub Samsung Internet.

- Zaznacz aplikację i naciśnij Wymuś zatrzymanie.

- Naciśnij OK, aby potwierdzić.

Jeśli zacząłeś lub zaczęłaś coś wpisywać, przestań pisać i od razu zamknij stronę. Chodzi o to, żeby szybko odciąć połączenie, aby strona nie miała szansy na przechwycenie Twoich danych.

2. Wyłącz internet

Jak najszybciej wyłącz internet, aby złośliwe oprogramowanie nie mogło wysyłać ani odbierać danych. Jeśli jesteś na telefonie, wejdź w Centrum zarządzania lub Ustawienia i włącz tryb samolotowy. Nie łącz się z internetem, dopóki nie skończysz usuwać potencjalnych zagrożeń.

Wyłączenie internetu jest istotne, ponieważ w ten sposób przerywasz działanie złośliwego oprogramowania. Dzięki temu możesz:

- przerwać proces pobierania złośliwego oprogramowania: niektóre rodzaje złośliwego oprogramowania pobierają się bit po bicie, więc jeśli szybko rozłączysz połączenie, oprogramowanie nie pobierze się w całości;

- zablokować połączenie z serwerem command-and-control: złośliwe oprogramowanie często komunikuje się z głównym komputerem całej sieci zainfekowanych urządzeń, aby pobierać nowe instrukcje lub dodatkowe dane, więc jeśli zerwiesz połączenie, zerwiesz komunikację;

- przerwać działanie złośliwego oprogramowania: bez dostępu do internetu złośliwe oprogramowanie straci możliwość pobierania kluczy szyfrowania lub rozprzestrzeniania się na inne urządzenia w sieci;

- zabezpieczyć się przed wyciekami danych: tryb offline może przeszkodzić złośliwemu oprogramowaniu w wysyłaniu hakerowi plików, kombinacji naciskanych klawiszy czy danych logowania.

3. Przeskanuj system

Jedną z najlepszych rzeczy, jaką możesz zrobić po kliknięciu linku phishingowego, jest uruchomienie pełnego skanu systemu w poszukiwaniu złośliwego oprogramowania. Nawet jeśli nie podasz swoich danych lub nie zauważysz nic podejrzanego, głębokie skanowanie sprawdzonym programem antywirusowym – np. Surfshark Antivirus – może wykryć i usunąć zagrożenia, które przedostały się na Twoje urządzenie.

Zapomnij o częściowym lub szybkim skanowaniu – sprawdzisz tylko typowe miejsca, takie jak pamięć, pliki startowe czy foldery systemowe. Podczas niepełnego skanowania antywirus może przegapić złośliwe oprogramowanie ukryte głęboko w systemie, np. w plikach tymczasowych czy zaplanowanych zadaniach. Pełne skanowanie zajmie więcej czasu, ale przeszuka wszystkie elementy, w tym pliki, foldery, uruchomione procesy i ustawienia.

Jest to szczególnie istotne w przypadku szybkich ataków, które wykorzystują luki w zabezpieczeniach przeglądarek lub automatycznie pobierają złośliwe oprogramowanie, gdy fałszywa strona się załaduje. Pełne skanowanie to także lepsza szansa na to, że antywirus wykryje zagrożenia, które aktywują się dopiero po jakimś czasie lub udają nieszkodliwe pliki, jak to robią np. rootkity czy trojany.

4. Zrób kopię zapasową ważnych plików

Zanim wprowadzisz w systemie więcej zmian, zrób kopię zapasową ważnych plików na wypadek, gdyby złośliwe oprogramowanie spowodowało szkody, które ujawnią się później. Jako że nie masz połączenia z internetem, najbezpieczniej jest użyć dysku zewnętrznego lub pendrive’a. Tylko najpierw usuń złośliwe oprogramowanie, żeby przypadkiem go nie skopiować.

Skup się na prywatnych dokumentach, zdjęciach, raportach i folderach potrzebnych do pracy. Pomiń pliki systemowe czy zainstalowane programy, ponieważ mogły zostać zainfekowane. Jeśli zrobisz kopię zapasową na tym etapie, ułatwisz sobie odtworzenie systemu. Poza tym jeśli okaże się, że musisz zresetować lub wyczyścić system, nie stracisz najważniejszych plików.

5. Zmień swoje hasła

Kolejny krok to zabezpieczenie kont online – po prostu zmień wszystkie hasła. Zrób to na „czystym” urządzeniu, czyli innym niż to, na którym kliknąłeś czy kliknęłaś link phishingowy. Zacznij od głównego adresu e-mail, a następnie przejdź do ważnych kont, np. w banku.

Oto kilka wskazówek, które pomogą Ci tworzyć silne hasła:

- Używaj co najmniej 12–16 znaków.

- Mieszaj małe i wielkie litery, cyfry i znaki specjalne.

- Zapomnij o zbyt oczywistych słowach typu „hasło” czy „sezamieotwórzsię”.

- Unikaj zbyt oczywistych zamienników liter i cyfr typu „h@sł0”.

- Twórz unikalne hasła na każdej stronie.

- Używaj menadżera haseł.

- Regularnie zmieniaj hasła.

Tam, gdzie to możliwe, włącz uwierzytelnianie dwuskładnikowe. Jest to specjalna warstwa bezpieczeństwa dla danych logowania, w której musisz dodatkowo zweryfikować swoją tożsamość.

6. Monitoruj swoje konta

Zaloguj się na swoje konta – e-mail, w banku, mediach społecznościowych i chmurze – i sprawdź, czy wszystko wygląda w porządku. Przejrzyj logi aktywności lub bezpieczeństwa, szukając prób logowania z nieznanych lokalizacji lub urządzeń oraz zmian haseł, których sobie nie przypominasz.

Na skrzynce pocztowej zajrzyj do folderu wysłanych wiadomości i spamu, aby sprawdzić, czy żadne wiadomości nie zostały przesłane dalej bez Twojej wiedzy. W bankowości internetowej przejrzyj historię transakcji i logowania.

Monitoruj te konta przez kilka kolejnych tygodni. Jeśli to zadanie wydaje się zbyt czasochłonne, sprawdź, czy dany serwis oferuje alerty logowania, transakcji i innej aktywności na koncie – gdy je włączysz, będą wszystko sprawdzać za Ciebie.

7. Zgłoś próbę wyłudzenia informacji

Gdy wyczyścisz urządzenie, zgłoś link phishingowy, aby uchronić innych przed narażeniem się na ten sam atak. Jeśli link przyszedł w mailu, wróć do tej wiadomości i użyj przycisku Zgłoś spam lub Zgłoś phishing. Tylko nie klikaj linku!

Jeśli wiadomość podszywała się pod znaną firmę, zgłoś problem na oficjalnej stronie lub wyślij wiadomość do specjalnego zespołu (jeśli istnieje). Na przykład, phishing@paypal.com dla serwisu PayPal lub reportascam@amazon.com dla Amazon. Możesz też zgłosić próbę oszustwa agencji rządowej, np. FTC (Federal Trade Commission) w Stanach Zjednoczonych, National Cyber Security Centre w Wielkiej Brytanii lub CSIRT NASK w Polsce.

Nie zapomnij ostrzec rodziny, znajomych, współpracowników i inne osoby z kontaktów. Jeśli haker przejął Twoje konto, może je wykorzystać do rozsyłania wiadomości phishingowych do osób, które znasz.

Jak zapobiegać atakom phishingowym w przyszłości?

Czy wiesz, jaki jest najlepszy sposób na zapobieganie atakom phishingowym? Nie klikać podejrzanych linków. Aby jednak być zawsze o krok przed cyberprzestępcami, musisz nauczyć się rozpoznawać oznaki oszustwa, chronić swoją tożsamość i korzystać z dostępnych narzędzi cyberbezpieczeństwa.

Rozpoznawaj oznaki oszustwa

Próby wyłudzenia danych potrafią być bardzo przekonujące, ale wszystkie opierają się na tym samym scenariuszu. Oto na co musisz uważać:

Nieprawidłowe adresy URL

Przyjrzyj się adresowi e-mail nadawcy i sprawdź, czy pasuje do oficjalnej strony firmy, którą niby reprezentuje. Nieco zmienione lub inaczej napisane nazwy domen to klasyczna zagrywka oszustów. Na przykład surfsahrk.com lub sharksurf.com zamiast surfshark.com.

Poczucie pilności

Zdania typu „Zrób to teraz!”, „Twoje konto zostanie wyłączone dzisiaj” lub „Ostatnie ostrzeżenie” mają wzbudzić w Tobie poczucie paniki i zmusić do działania bez zastanowienia. Masz kliknąć, odpowiedzieć czy podać dane bez żadnej refleksji na tym, czy wiadomość jest prawdziwa lub czy coś nie wydaje się dziwne.

Literówki i słaba gramatyka

Zwróć uwagę na to, jak wiadomość jest napisana. Wiadomości phishingowe często mają pełno literówek i błędów gramatycznych. W niektórych przypadkach oszuści specjalnie piszą z błędami, żeby od razu odfiltrować bardziej ostrożne osoby.

Nieskładne zdania są typowe dla ataków phishingowych, ale pamiętaj, że cyberprzestępcy mogą korzystać z narzędzi AI do lepszego formułowania zdań. Jeśli wiadomość brzmi jak napisana przez ChatGPT, uważaj. Dokładnie sprawdź nadawcę, zanim cokolwiek klikniesz.

Bezosobowe przywitanie

Większość wiadomości i SMS-ów phishingowych jest wysyłana masowo na zasadzie „im więcej, tym większa szansa, że ktoś się złapie”. To dlatego tekst często zaczyna się od bezosobowych – i czasami żenujących – przywitań typu „Mój Drogi” lub „Szanowny Kliencie”. Zauważ, że wiarygodne firmy zazwyczaj wpisują Twoje imię lub imię i nazwisko, aby wiadomość brzmiała bardziej personalnie.

Podejrzane linki lub pliki

Jeśli wiadomość e-mail lub SMS nakłania Cię do kliknięcia linku lub pobrania pliku i nie jest to coś, na co czekasz, postępuj ostrożnie. Prawdziwe firmy zazwyczaj nie wysyłają znikąd linków logowania czy załączników. Poza tym jeśli plik ma rozszerzenie .exe, .zip lub .scr, pod żadnym pozorem go nie otwieraj.

Niesamowite oferty

W mailach phishingowych oszuści zazwyczaj obiecują złote góry: darmowe iPhone’y, natychmiastowe zwroty czy supernagrody – coś, co zwróci Twoją uwagę i skłoni do kliknięcia linku. Jeśli oferta brzmi zbyt pięknie, by mogła być prawdziwa, lepiej załóż, że to scam.

Korzystaj z narzędzi bezpieczeństwa

Nawet najbardziej świadomy i ostrożny użytkownik może paść ofiarą oszustwa, więc warto dodatkowo się zabezpieczać przed phishingiem.

Sprawdzona blokada reklam, taka jak Clean Web od Surfshark, to pierwsza linia obrony. Clean Web chroni Cię przed phishingiem, blokując reklamy, fałszywe alerty wirusowe i systemy śledzące, zanim się załadują. A to oznacza mniej pułapek phishingowych, gdy surfujesz po internecie.

Dorzuć do tego narzędzie Surfshark Antivirus jako kolejny etap zabezpieczeń. Wbudowana funkcja ochrony w internecie działa w tle i sprawdza każdy otwierany adres URL, blokując niebezpieczne strony.

Chroń swoją tożsamość

Im mniej Twoich danych mogą pozyskać cyberprzestępcy, tym trudniej im jest Cię atakować. Zatem nie publikuj swoich prawdziwych danych w internecie, o ile nie musisz. Zamiast tego użyj narzędzia Alternative ID od Surfshark, aby wygenerować wirtualną personę. Możesz jej używać do przeglądania stron, rejestrowania się w serwisach i odbierania wiadomości – dzięki temu nie musisz ujawniać swojej tożsamości ani swoich danych.

Kolejne przydatne narzędzie to Surfshark Alert, które pomaga Ci zabezpieczać Twoje dane, wysyłając Ci powiadomienia, gdy adres e-mail, hasła czy inne wrażliwe informacje wyciekną do internetu. Dzięki temu możesz od razu zmienić wykradzione hasła, włączyć uwierzytelnianie dwuskładnikowe i zachować czujność na wypadek ataków phishingowych.

Podsumowanie: nie panikuj, chroń się!

Jeśli przypadkiem klikniesz link phishingowy, zachowaj spokój i zacznij minimalizować szkody. Wyłącz internet, przeskanuj system w poszukiwaniu złośliwego oprogramowania i na wszelki wypadek zaktualizuj hasła.

Oczywiście lepiej jest nie dopuścić do takiej sytuacji. Zatem naucz się rozpoznawać oznaki oszustwa, ukrywaj swoją tożsamość w internecie i korzystaj z narzędzi cyberbezpieczeństwa. Pełną ochronę w internecie zapewni Ci Surfshark One – kompleksowy pakiet zabezpieczeń z takimi narzędziami jak Clean Web, Antivirus, Alternative ID i nie tylko.

Najczęściej zadawane pytania

Co się stanie, gdy przypadkiem kliknę link phishingowy?

Jeśli przypadkiem klikniesz link phishingowy, od razu zacznij działać, żeby zminimalizować szkody.

Po pierwsze, nie podawaj żadnych informacji, jeśli link otworzy podejrzaną lub nieznaną stronę – generalnie nie wpisuj żadnych danych na żadnej stronie. Następnie wyłącz internet, aby przerwać potencjalny transfer danych. Teraz uruchom pełne skanowanie systemu w poszukiwaniu złośliwego oprogramowania w sprawdzonym programie antywirusowym, takim jak Surfshark Antivirus.

Ostatnia ważna sprawa to monitorowanie kont pod kątem podejrzanej aktywności.

Czy jeśli kliknę link phishingowy, to oznacza to, że ktoś mnie zhakował?

Kliknięcie linku nie zawsze oznacza, że ktoś Cię zhakował. W niektórych przypadkach nic się nie stanie. W innych haker może próbować wykraść Twoje dane, przekierować Cię na fałszywą stronę logowania, zainstalować złośliwe oprogramowanie lub przejąć Twoje konta. Dla bezpieczeństwa uruchom pełne skanowanie antywirusowe, zmień hasła i monitoruj konta pod kątem podejrzanej aktywności.

Czy muszę zresetować telefon, gdy kliknę link phishingowy?

Nie zawsze musisz zresetować telefon, gdy klikniesz link phishingowy.

Jednak jeśli pobierzesz jakiś plik, wpiszesz gdzieś swoje dane lub zauważysz, że telefon dziwnie się zachowuje, reset może Ci pomóc usunąć ukryte złośliwe oprogramowanie. Tylko najpierw zrób kopię zapasową danych, ponieważ reset wyczyści cały system, usuwając zdjęcia, pliki i aplikacje.

Czy można zhakować telefon przez link phishingowy?

Samo kliknięcie linku raczej nie spowoduje, że haker przejmie kontrolę nad Twoim telefonem. Ale wszystko zależy od tego, co zrobisz PO kliknięciu linku – np. pobierzesz złośliwy plik, zainstalujesz złośliwą aplikację lub wpiszesz swoje dane na fałszywej stronie. Aby zachować bezpieczeństwo, nie wchodź w interakcję z żadną podejrzaną aplikacją lub stroną i przeskanuj system programem antywirusowym.

Skąd mogę wiedzieć, czy po kliknięciu linku phishingowego zainstalowało się złośliwe oprogramowanie?

Jeśli po kliknięciu linku phishingowego zainstalowało się złośliwe oprogramowanie, mogą wyświetlać się dziwne wyskakujące okienka, urządzenie może wolniej działać lub znajdziesz w systemie nowe, nieznane aplikacje. Są to główne oznaki tego, że złośliwe oprogramowanie może działać w tle na Twoim urządzeniu.