社交工程不只是間諜電影裏臥底的伎倆。在互聯網世界,它發生的頻率比您想像更為普遍 — 而您可能正是那個毫不知情的受害者。使用社交工程手段的欺詐者會利用您的信任、好奇心或恐懼情緒。他們的運作手段隱蔽、詭譎,且常直接瞄準特定個人。

若您想知道這些攻擊如何發生,以及您能採取哪些措施保護自己,請往下讀。社交工程正迅速演變,了解其運作機制是保障網絡安全的第一步。

社交工程運作原理

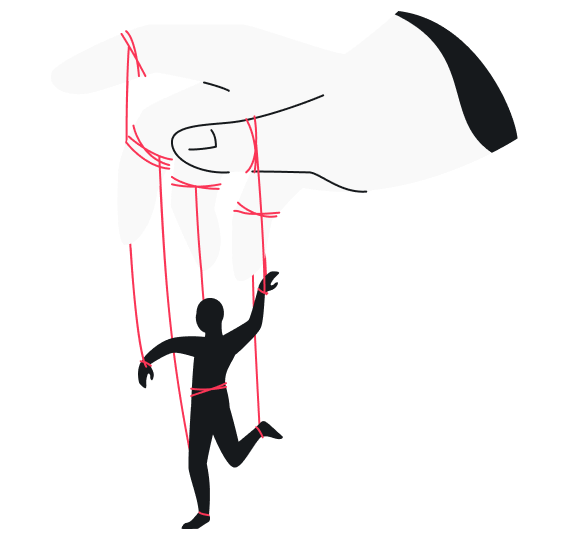

社交工程是一系列惡意活動,旨在操控受害者透露機密資訊或執行可能危及自身安全的行為。社交工程常被用於黑客攻擊,攻擊者(即社交工程師)運用心理操控而非技術手段獲取登入憑證、銀行賬戶詳情,甚至整個系統的存取權限。

為欺騙受害者,社交工程師採用多種策略。他們常藉由虛假藉口來建立信任,並利用恐懼、好奇與迫切感。為降低目標的戒備心,他們或假扮具有合理身份的人,如同事或可信賴職位的人。

六種社交工程攻擊類型

我們已識別出六種社交工程攻擊中常用的技術。要記住,此類技術常常相互交織,且多數高調的攻擊事件都是以某種形式將所有這些手段結合起來使用。

1.Phishing(網絡釣魚)

網絡釣魚是最常見的其中一種社交工程手段。其涉及發送看似來自可信來源的虛假電郵或短訊,但通常包含惡意網站鏈接或附件。受害者與訊息互動後,攻擊者便能獲取其登入憑證、社會保障號碼(美國的一種個人身份識別號碼)或其他敏感資料。

例如,網絡釣魚攻擊可能包括發送虛假電郵,要求驗證銀行賬戶資料。當目標受害者點擊鏈接時,他們會被重新定向至模仿銀行登入頁面的網站,從而誤將個人資料透露給攻擊者。

2.Baiting(魚餌)

在魚餌騙局中,攻擊者以免費媒體或軟件為誘餌,吸引受害者上鉤。此「魚餌」隨後將他們引導至旨在獲取其登入憑證或財務資料的網站。

魚餌手段同樣適用於線下環境。例如,攻擊者可在公共場所遺留一個已感染病毒的 USB 手指,期待有好奇者上鉤,將其插入電腦,進而在不知不覺中安裝惡意軟件。

3.Pretexting(假託 / 預設情境攻擊)

在 Pretexting(假託 / 預設情境攻擊)裏,詐騙者會編造一個情境或身份,通過與受害者交談來獲取其機密資料。這種手法通常包括假扮可信賴職位的人,例如銀行職員詢問財務資料,或 IT 專家以常規檢查為名,要求進入受限系統區域。

Pretexting(假託 / 預設情境攻擊)的成功在於與受害者建立信任關係,此多藉由從其社交媒體檔案,或公開可得的搜尋結果上收集的背景資料來達成。

4.Quid Pro Quo(互惠 / 等價交換式攻擊)

Quid Pro Quo(等價交換式攻擊)是指攻擊者提供特定服務或利益,以獲取受害者資料的行為。比如,攻擊者可能假裝成技術支援人員,承諾幫助解決受害者流動裝置或電腦上的問題,作為交換,要求遠端接入系統。一旦接入權限被授予,他們便能竊取身份詳情、安裝惡意軟件,甚至破壞整個系統運作。

儘管這與 Pretexting(假託 / 預設情境攻擊)看似相似,但核心差異在於,Quid Pro Quo(等價交換式攻擊)中,攻擊者會向受害者提供有吸引力的東西,以換取他們的配合。

5.Spear Phishing(魚叉式網絡釣魚)

作為網絡釣魚的一種更精準形式,Spear Phishing(魚叉式網絡釣魚)涉及設計針對特定目標(個人或機構)的高度訂做式策略。在這類攻擊中,黑客通常會事先搜集受害者的個人資料,如職位頭銜或社交關係,以增強釣魚短訊的可信度。

Spear Phishing(魚叉式網絡釣魚)通常瞄準擁有高級權限的目標,如企業高層或系統管理員,因此它是一種極具危險性的社會工程攻擊手段。

6.Watering Hole Attack(水坑攻擊)

水坑攻擊是一種針對性行動,黑客會針對特定人群常去的網站或服務發起入侵行動。藉此,攻擊者可潛入目標群體或組織的網絡或系統中,無須直接對該組織本身採取行動。

此方法之妙,在於利用受害者對常用且認為安全的資源的信賴,使其成為一種極為有效且精妙的社交工程攻擊手段。

著名社交工程案例

社交工程攻擊是歷史上一些最為顯著的網絡安全事件的罪魁禍首,其中包括操縱、身份盜用以及巨額財務損失。以下是一些顯著的例子,展示了社交工程如何被用來成功攻擊那些您通常認為無懈可擊的組織:

2013 年 Target 數據洩漏事件

這是迄今為止最大且最著名的社交工程案例之一。2013 年,零售巨頭 Target 遭受了一次數據洩漏事件,超過 4000 萬客戶的信用卡和扣帳卡的資料被曝光。攻擊者通過釣魚攻擊獲得了權限,欺騙了一家第三方供應商,使其洩露了登入資料。一旦攻擊者進入 Target 的網絡,他們便能悄然遊走於系統之間,不被察覺,最終抵達那儲存在零售商銷售點系統中的支付數據。

2013 年的 Target 洩漏事件清楚地表明,攻擊者如何利用社交工程技術不僅攻擊主要目標,還利用可能具有較弱安全規程與機制的第三方的人為疏失。

2020 年 Twitter 黑客攻擊事件

2020 年 7 月,網絡犯罪分子成功對 Twitter 發起了一次社交工程攻擊,入侵了包括 Elon Musk、奧巴馬和蘋果在內的多個高知名度帳戶。攻擊者冒充進行例行安全檢查的 IT 人員,欺騙 Twitter 員工洩露了他們的登入資料。從那裏,攻擊者獲得了 Twitter 後端系統的接入權限,使他們能夠重置密碼並從已驗證的帳戶發佈消息。

這次攻擊證明了社交工程在利用人為疏失和通過虛假藉口建立信任方面的有效性。

Google 及 Facebook 電匯詐騙案

在 2013 年至 2015 年期間,攻擊者利用商業電郵入侵(BEC)計劃欺騙 Google 和 Facebook 向其銀行賬戶轉賬一億美元。攻擊者冒充合法供應商,向兩家公司財務部門的員工發送虛假發票。通過利用這些支付的例行性質,並在常規業務流程的掩護下行動,這場詐騙幾乎兩年都未被察覺。

沒有哪個案例能像這樣更好地凸顯釣魚騙局的有效性。只要對公司驗證程序有足夠的了解,攻擊者就能輕易地通過社交工程手段介入甚至最敏感的交易。

RSA 安全洩漏事件

2011 年,一家名為 RSA 的網絡安全公司經歷了一次重大洩漏事件,結果證明這是一次釣魚嘗試的後果。RSA 員工收到了主題為「2011 年招聘計劃」的電郵,裏面附帶了一個惡意附件。只需一名員工打開附件,系統就會自動安裝惡意軟件,使攻擊者能夠遠端進入公司的網絡。然後,攻擊者竊取了與 RSA 授權權杖(Authentication Token)相關的敏感資料,影響了眾多客戶。

這次攻擊強調了即使是最安全的公司也可能因一次釣魚攻擊而遭受損害,從而在其客戶群中引發廣泛的網絡安全後果。

如何保護自己免受社交工程攻擊

雖然社交工程攻擊旨在利用人的弱點,但有幾種方法可以將成為此類詐騙受害者的風險降至最低。實施一些例行做法就能產生很大的不同。

1.核實身份

始終要花時間核實請求敏感資料的人的身份,尤其是當該請求出乎意料或通過非官方渠道提出時。為使其行為看似可信,攻擊者常採用虛假藉口,並冒充可信賴的對象,諸如同事、IT 職員或服務供應商。於提供機密資料前,應直接致電對方以確認其身份,或堅持使用已知且可靠的通訊途徑。

2.對連結和附件須保持警惕

惡意網站連結及電郵附件,乃社交工程師(使用社交工程手段的欺詐者)誘騙受害者的常用手段之一。切記,切勿回應任何未經請求的電郵、短訊,或與陌生寄件者互動。若訊息看似可疑,請將滑鼠游標移至網址列或連結上面,以檢視網址。若網址看似不妥,且與正規網站不一致,則應盡量避免與其進行任何互動,因其可能旨在竊取您的登入資料,或以惡意軟件感染您的裝置。

3.設置強大且獨一無二的密碼

為每個帳戶設置強大且獨一無二的密碼,是保護自己免受社交工程攻擊最為簡便的方法之一。社交工程師(使用社交工程手段的欺詐者)可能會試圖通過欺騙手段,讓您無意中透露登入資料,從而獲取您帳戶的權限,但在多個網站上重複使用同一密碼,並不會讓他們得以存取您的整個數碼足跡。使用密碼管理工具是一個不錯的選擇,因為它可以幫助您生成和儲存強大的密碼,而無需費心去逐個密碼背下。

4.啟用雙重認證(2FA)

另一種極為有效的帳戶保護方法是啟用多重認證(MFA)。即便攻擊者設法竊取了您的密碼,雙重認證(2FA)也能確保他們在沒有第二種驗證方式(如短訊驗證碼、身份驗證應用程式或硬件權杖)的情況下,無法進入您的帳戶。這對於保護儲存財務資料或社會保障號碼(美國的一種個人身份識別號碼)的帳戶而言尤為重要。

5.熟知社交工程手段

對於關注網絡安全防護的人而言,時刻關注並熟知最新的社交工程手段,應是理所當然的必要之舉。網絡罪犯不斷完善其作案手法,因此定期自我提升,以辨別網絡釣魚詐騙、惡意網站及可疑舉止,將大大有助於降低成為此類詐騙受害者的風險。

6.要小心迫切感與壓力

許多社交工程詐騙手法依賴於營造緊迫情境,促使您在未加思索下迅速行動。無論是謊稱帳戶有問題的虛假電郵,還是要求立即採取行動的電話,在回應前務必稍停片刻,以評估狀況。若事情看似不妥或顯得匆忙,在進行下一步之前,不妨先停下來核實一下請求。

防範企業免受社交工程攻擊

儘管個人常常受到社交工程攻擊的影響,但由於企業的數據和系統價值高昂,它們通常是網絡犯罪分子的主要目標。以下是企業可以實施的一些關鍵策略,以保護自己免受這些攻擊。

1.僱員培訓

定期進行網絡安全培訓,對於協助僱員識別並防範社交工程詐騙至關重要。為維護公司數據安全,全體員工都應學會如何辨識可疑電郵、偽造網站連結,以及網絡釣魚的企圖。由於社交工程攻擊者常利用人為疏失,培訓應著重於常見的網絡釣魚攻擊、商業電郵詐騙事件,以及如 Pretexting(虛假藉口 / 預設情境攻擊)和 Quid Pro Quo(互惠)誘餌等手段。

僱員亦應接受培訓,認識惡意附件和惡意軟件所帶來的風險,以及了解社交工程攻擊者的運作手法。

2.實施嚴格規程

機構應制定嚴密的核實機制,用以驗證機密資料的索取申請,特別是經由電郵或電話方式提出。舉例而言,對財務資料變更或進入限制區域,可實施兩步驗證程序,從而大大減低社交工程攻擊的成功率。

此等規程應規定員工在接到索取敏感數據的申請時,無論請求者看似多麼正當、可信,均須核實其身份。此舉可有效阻止攻擊者以虛假藉口獲取敏感系統或數據的存取權限。

3.保安審核

定期進行保安審核,可助發現組織架構中可能被社交工程師(使用社交工程手段的欺詐者)利用的弱點。審核應涵蓋一切範疇,由遠端進入機制至公司的電郵及網絡進入保安政策均須評估。

企業可藉由了解薄弱環節,並對關鍵系統進行背景資料審查,從而加強防範社交工程詐騙的能力。

4.使用防毒軟件及防火牆

安裝並定期更新防毒軟件,可助防止惡意應用程式侵入公司網絡。此外,您應設置防火牆,以過濾來自惡意網站的流量,並防止員工因疏忽而透過搜尋引擎結果或釣魚攻擊,誤進這些網站。

更新操作系統及其他軟件,對於防禦惡意網站及利用軟件漏洞發動攻擊的攻擊者而言,至關重要。

5.為所有僱員提供多重驗證(MFA)

企業應為所有員工的帳戶提供多重驗證(MFA)。多重驗證(MFA)通過確保即使攻擊者成功獲取登入資料,若無第二重驗證(如短訊驗證碼或硬件權杖),亦無法進入公司系統,從而增添額外一層保安防護。

多重驗證(MFA)對於可存取財務資料、關鍵系統或其他敏感數據的帳戶而言,尤為重要。

6.資料分隔及權限管理

限制員工僅能查看及進入其職責所需的數據和系統,可減輕社交工程攻擊所造成的潛在破壞。透過分隔數據及限制對敏感資料的權限,組織可確保即使攻擊者入侵員工帳戶,亦無法存取更廣泛的網絡或與該員工職務無關的敏感數據。

此種權限管理方式有助於限制攻擊的影響,並降低一名員工的帳戶遭入侵而導致全公司資料洩漏的風險。

社交工程與技術型黑客手段:差異何在?

儘管技術型黑客手段在網絡安全討論中常受到更多關注,但社交工程卻構成了一種更難察覺的風險。這兩種方式都可能導致嚴重的安全侵害,但其運作原理在根本上截然不同。

社交工程攻擊主要基於心理操控,利用信任、恐懼、好奇或緊迫感來操縱受害者。相對地,技術型黑客行為是通過使用惡意軟件、病毒或網絡漏洞來獲取未經授權的權限。防火牆、入侵檢測系統和防毒軟件一般被用來防禦這些威脅。

然而,儘管這些防禦措施在防止技術型入侵方面極為有效,但它們對於保護安全鏈中最薄弱的環節 — 人,卻作用甚微。由於人類天生具有信任他人的傾向,且常常對用於欺騙他們的複雜社交工程策略一無所知,因此社交工程師(使用社交工程手段的欺詐者)能夠通過員工繞過甚至最安全的系統。這些攻擊所需的技術技能也顯著較少,使得入侵門檻降低。

保持警惕:社交工程不會消失

我們已探討了社交工程的運作方式以及它為何成為網絡犯罪分子的強大工具。您現在知道了攻擊者如何操控人類行為,並能夠識別他們用來獲取敏感資料的策略。然而,這僅僅是個開始。

隨着網絡犯罪分子融入人工智能或深度偽造(Deepfake)等新技術,社交工程的未來看起來將更加複雜。保持警惕、質疑異常請求,以及保護您的網絡足跡安全是不可或缺的。

此乃 Surfshark 一站式網絡安全套件的用武之地。此套件配備強大 VPN、數據洩漏警報、防毒軟件 Antivirus,及其他頂尖私隱保護工具,助您搶先一步防範網絡威脅。社交工程手段不斷演變,您的防禦措施亦應與時俱進 — 保持警覺、確保安全,切勿讓網絡威脅殺個措手不及。

常見問題解答

簡單來說,何謂社交工程?

社交工程(Social Engineering)乃一種操縱手法,指攻擊者欺詐他人交出個人或敏感資料。此手法本質在於利用他人信任,而非入侵系統。

社交工程(Social Engineering)有何實例?

社交工程常見實例為網絡釣魚(Phishing),騙徒會假冒可信賴的公司發送虛假電郵,誘使您點擊連結並輸入登入詳情。

何謂社交工程攻擊?

社交工程攻擊指網絡罪犯運用欺騙手段獲取機密資料,通常藉假冒您信任之人或利用您的情緒以達目的。

社交工程師(使用社交工程手段的欺詐者)通常有何作為?

社交工程師通常會設計令人信服的情境,誘使他人交出密碼、財務詳情或其他敏感資料,令受害者不假思索便採取行動。