Jednym z najważniejszych – i przeważnie źle zrozumiałych – elementów działania VPN (wirtualnej sieci prywatnej) jest protokół VPN. Protokoły VPN decydują o tym, jak Twoje dane podróżują przez internet, a także wpływają na prędkość połączenia, jego stabilność i wydajność.

W tym artykule w przystępny sposób omówimy popularne protokoły VPN, obalimy niektóre mity i pomożemy Ci wybrać taki, który najlepiej spełni Twoje potrzeby.

Co to jest protokół VPN?

Protokół VPN to zestaw zasad i norm, na podstawie których Twoje urządzenie może bezpiecznie łączyć się ze zdalną siecią prywatną przez internet. Każdy protokół VPN dokładnie definiuje sposób, w jaki Twoje dane są szyfrowane, weryfikowane i przesyłane pomiędzy Twoim urządzeniem (zwanym w branży „klientem”) a serwerem VPN, co umożliwia nawiązanie prywatnego i bezpiecznego połączenia. Protokoły VPN można w skrócie nazwać technologią, która pozwala usługom VPN działać.

Tak naprawdę protokół VPN to połączenie różnych standardowych protokołów działających razem. Każde rozwiązanie VPN (np. OpenVPN, IKEv2/IPsec czy WireGuard) składa się z osobnych podprotokołów odpowiedzialnych za różne zadania, np. uwierzytelnianie, wymianę kluczy, szyfrowanie, sprawdzanie integralności czy transfer danych.

Gdy wybierasz protokół, musisz wziąć pod uwagę kilka czynników:

- Bezpieczeństwo: w jaki sposób dane są szyfrowane i zabezpieczane?

- Prędkość: jaki wpływ na jakość połączenia będzie miało szyfrowanie i narzut protokołu?

- Stabilność: czy jakość połączenia będzie stała, zwłaszcza przy zmianie sieci?

- Kompatybilność: czy protokół będzie działać na różnych urządzeniach i czy jego obsługa będzie prosta?

Co ważne, nowoczesne protokoły VPN zapewniają ochronę na wysokim poziomie, więc różnice w zakresie ich bezpieczeństwa sprowadzają się raczej do prawidłowej konfiguracji i nie dotyczą konkretnych części składowych samych protokołów.

Popularne protokoły (w 2025 roku)

Obecnie trzy protokoły królują w świecie usług VPN: WireGuard, OpenVPN i IKEv2/IPsec. Wszystkie są open source, co ułatwia publiczne audyty i ciągłe wprowadzanie ulepszeń w zakresie ich bezpieczeństwa. Wszystkie też oferują porównywalne zabezpieczenia, ale znacznie różnią się, jeśli chodzi o działanie, złożoność i idealne zastosowania:

WireGuard

WireGuard to nowoczesny protokół VPN z uproszczonym kodem, zaprojektowany z myślą o prędkości, bezpieczeństwie i prostocie. Jest obecnie uznawany za standard w branży.

| Zalety: |

|---|

| Działa na większości nowoczesnych urządzeń, zwłaszcza mobilnych. |

| Oferuje znakomitą stabilność i szybko nawiązuje połączenia, szczególnie podczas zmiany sieci mobilnych. |

| Wykorzystuje silne i sprawdzone zabezpieczenia oparte na szyfrowaniu IPsec. |

OpenVPN

OpenVPN to znany od lat protokół VPN, sprawdzony pod kątem stabilnego działania oraz łatwości konfiguracji. Działa w dwóch trybach: UDP i TCP – UDP jest nieco szybszy, a TCP trochę bardziej niezawodny w zakresie dostarczania danych (wykrywa utracone pakiety).

| Zalety: | Wady: |

|---|---|

| Łatwo go personalizować i jest kompatybilny z różnymi platformami i urządzeniami. | Jest ogólnie wolniejszy ze względu na większy narzut. |

| Umożliwia wykorzystywanie wielu modułów i opcji konfiguracji, co pozwala na zaawansowaną funkcjonalność, np. maskowanie ruchu (ukrywanie połączeń VPN jako normalny ruch HTTPS). | Wymaga instalacji dodatkowego oprogramowania, co komplikuje całą konfigurację. |

| Jest sprawdzony, przetestowany i powszechnie używany w branży. |

IKEv2/IPsec

Internet Key Exchange version 2 (IKEv2) wykorzystuje protokół IPsec (Internet Protocol Security) do szyfrowania i świetnie sprawdza się na urządzeniach mobilnych, ponieważ umożliwia szybką zmianę sieci (np. z Wi-Fi na dane komórkowe). Warto tylko wspomnieć, że WireGuard jest w tym nawet lepszy, jako że w ogóle nie traci połączenia podczas zmiany sieci.

| Zalety: | Wady: |

|---|---|

| Działa na większości nowoczesnych urządzeń, zwłaszcza mobilnych. | Ma mniej opcji personalizacji w porównaniu do OpenVPN. |

| Oferuje znakomitą stabilność i szybko nawiązuje połączenia, szczególnie podczas zmiany sieci mobilnych. | Może być blokowany w niektórych sieciach z ograniczeniami, jeśli nie zostanie prawidłowo skonfigurowany. |

| Wykorzystuje silne i sprawdzone zabezpieczenia oparte na szyfrowaniu IPsec. |

Starsze protokoły (niepolecane)

PPTP, L2TP/IPsec i SSTP to przestarzałe i nie do końca bezpieczne protokoły VPN, uważane za takie, których lepiej nie używać. Możesz się oczywiście czasami na nie natknąć, ale po prostu ich unikaj – bez względu na to, czy chcesz zabezpieczyć sieć prywatną, czy firmową.

- PPTP: niebezpieczny i przestarzały.

- L2TP/IPsec: nie oferuje żadnych widocznych korzyści w porównaniu do nowszych protokołów i nie jest kompatybilny z wszystkimi urządzeniami.

- SSTP: działa głównie w starszych wersjach systemu Windows, jest przestarzały i rzadko obecnie wykorzystywany.

Jak wybrać najlepszy protokół VPN dla siebie?

Wszystkie nowoczesne protokoły VPN (WireGuard, OpenVPN i IKEv2/IPsec) spełniają wysokie normy w zakresie bezpieczeństwa i stabilności, ale to WireGuard jest standardem w branży ze względu na świetne działanie, prostotę i silne szyfrowanie. Jest to więc najlepszy wybór dla większości użytkowników, ale w niektórych sytuacjach warto rozważyć jego alternatywy.

Polecamy: WireGuard

Wybierz WireGuard ze względu na następujące korzyści:

- Maksymalne prędkości: WireGuard działa najszybciej i idealnie sprawdza się do streamingu, grania, pobierania plików lub surfowania po internecie.

- Prostota i stabilność: dzięki minimalistycznej architekturze jest niezawodny i prosty w konfiguracji.

- Wydajne działanie na urządzeniach mobilnych: WireGuard płynnie zarządza zmianami sieci (np. roamingiem pomiędzy sieciami różnych operatorów lub przełączaniem się między sieciami Wi-Fi), nie zakłócając połączenia.

- Silne szyfrowanie: protokół bazuje na zaawansowanych standardach kryptograficznych i jest cały czas weryfikowany pod kątem luk w zabezpieczeniach.

WireGuard jest najlepszą opcją dla praktycznie wszystkich zastosowań.

Kiedy rozważyć OpenVPN?

Warto rozważyć OpenVPN (zwłaszcza w trybie TCP z modułami maskowania) w przypadku niektórych ograniczeń sieci:

- Omijanie cenzury: niektóre sieci nakładają rygorystyczne ograniczenia na dostęp do internetu, blokując treści lub bezpieczną komunikację. Wykorzystując moduły maskowania w porcie 443 trybu TCP protokołu OpenVPN, można skutecznie ukryć ruch jako standardowe połączenie HTTPS. W ten sposób uczciwi użytkownicy – dziennikarze, badacze czy osoby pracujące zdalnie – mogą bezpiecznie korzystać z internetu i potrzebnych im zasobów w sieciach z restrykcjami.

- Zaawansowana personalizacja: jeśli chcesz używać nietypowych metod uwierzytelniania lub zaawansowanych metod zabezpieczeń albo chcesz zintegrować VPN z innymi narzędziami bezpieczeństwa, protokół OpenVPN oferuje mnóstwo modułów umożliwiających jego dostosowanie do konkretnych potrzeb.

Minusy protokołu OpenVPN: mniejsze prędkości i nieco bardziej skomplikowana konfiguracja niż WireGuard.

Kiedy rozważyć IKEv2/IPsec?

Rozważ IKEv2/IPsec, jeśli zależy CI na wbudowanej, natywnej obsłudze bez konieczności instalowania dodatkowego oprogramowania:

- Wbudowane wsparcie: Protokół IKEv2 jest zintegrowany z większością popularnych systemów operacyjnych (zwłaszcza mobilnych, czyli iOS i Android). Świetnie sprawdzi się, jeśli chcesz używać natywnej funkcjonalności, a nie osobnych aplikacji.

- Stabilne połączenie: Bardzo dobrze radzi sobie z roamingiem między sieciami komórkowymi lub częstą zmianą punktów dostępowych.

Minusy protokołu IKEv2/IPsec: trudna konfiguracja, jeśli chcesz ustawić więcej funkcjonalności niż w podstawowej wersji. Zaawansowane ustawienia są skomplikowane i często musisz skorzystać z dodatkowego oprogramowania, aby wszystko działało tak, jak powinno.

Których protokołów unikać?

PPTP, L2TP/IPsec i SSTP to starsze protokoły, które są już przestarzałe, mało bezpiecznie i generalnie niepolecane. Użytkownicy nowoczesnych urządzeń, w tym firmy, powinni ich unikać.

Przykłady zastosowania VPN

Usługi VPN mają wiele zastosowań: od ukrywania danych osobowych po umożliwianie bezpiecznego dostępu do zdalnych zasobów. Nowoczesne protokoły VPN – WireGuard, OpenVPN i IKEv2/IPsec – sprawdzają się do różnych rzeczy. Wybór protokołu zależy bardziej od tego, jak jest szybki, na jakich urządzeniach działa i jak łatwo go skonfigurować.

1. VPN zdalnego dostępu

VPN zdalnego dostępu bezpiecznie łączy użytkowników (np. osoby pracujące zdalnie, w podróży służbowej czy freelancerów) z prywatną siecią firmową z dowolnej lokalizacji. Podczas pracy zdalnej pracownicy używają oprogramowania klienckiego na swoich urządzeniach, aby bezpiecznie korzystać z wewnętrznych zasobów firmy, np. dysków, baz danych lub aplikacji – tak samo, jakby fizycznie łączyli się z lokalną siecią.

W praktyce wygląda to tak, że klient VPN tworzy zaszyfrowany tunel pomiędzy urządzeniem użytkownika a serwerem VPN firmy. Cały ruch przesyłany przez takie połączenie pozostaje prywatny, zabezpieczony i chroniony przed nieupoważnionym dostępem.

2. VPN „site-to-site” (VPN dla firm)

VPN „site-to-site” bezpiecznie łączy ze sobą sieci, a nie poszczególnych użytkowników. Taka usługa VPN jest zazwyczaj wykorzystywana przez organizacje z biurami w wielu lokalizacjach lub centra danych, ponieważ tworzy bezpieczne i zaszyfrowane połączenie pomiędzy sieciami, pozwalając na bezproblemowe i bezpieczne udostępnianie zasobów.

W praktyce wygląda to tak, że VPN „site-to-site” tworzy bezpieczne tunele na poziomie sieci, zazwyczaj pomiędzy dedykowanymi bramami VPN lub routerami w każdej lokalizacji. Użytkownicy w każdej sieci mogą korzystać ze wspólnych zasobów bez konieczności samodzielnego uruchamiania połączeń VPN, ponieważ usługa VPN jest cały czas aktywna.

3. Komercyjne usługi VPN (dla konsumentów)

Komercyjne usługi VPN są oferowane konsumentom jako narzędzie do ochrony prywatności, podniesienia poziomu bezpieczeństwa i zyskania większej wolności w internecie. Użytkownicy zazwyczaj wykupują subskrypcję u dostawców VPN oferujących różne publiczne serwery na całym świecie, dzięki czemu mogą surfować po internecie anonimowo, chronić się przed śledzeniem i korzystać z lokalnych treści za granicą.

W praktyce wygląda to tak, że urządzenie użytkownika łączy się z serwerami dostawcy VPN, które szyfrują ruch internetowy i maskują prawdziwy adres IP użytkownika. W ten sposób użytkownicy zyskują ochronę przed różnymi cyberzagrożeniami, w tym kradzieżą danych, ograniczaniem prędkości połączenia przez dostawców usług internetowych oraz śledzeniem.

4. Mobilne usługi VPN (dla mobilnych użytkowników)

Termin mobilne usługi VPN nie oznacza specjalnej technologii VPN, ale odnosi się do konfiguracji zoptymalizowanej dla użytkowników, którzy często zmieniają sieci na smartfonie lub tablecie, np. ze względu na przełączanie się pomiędzy różnymi operatorami lub hotspotami Wi-Fi. Taka konfiguracja zapewnia nieprzerwane i stabilne połączenie, eliminując przerwy w dostępie do internetu lub konieczność samodzielnego aktywowania połączenia.

W praktyce wygląda to tak, że mobilne usługi VPN wykorzystują protokoły (takie jak WireGuard lub IKEv2/IPsec), które skutecznie sobie radzą ze zmianą sieci, co pozwala na utrzymywanie stabilnego połączenia z VPN, nawet gdy samo połączenie sieciowe nie jest stabilne ze względu na roaming czy przerwy.

5. Rozszerzenia proxy na przeglądarki

Rozszerzenia proxy na przeglądarki są często reklamowane jako VPN na przeglądarki, ale z technicznego punktu widzenia są to usługi proxy – nie VPN. Takie rozszerzenia szyfrują tylko ruch w przeglądarce (a nie z całego urządzenia) i kierują go przez zdalne serwery, co zazwyczaj zabezpiecza go w podstawowym zakresie i pozwala omijać proste blokady.

W praktyce wygląda to tak, że rozszerzenie szyfruje ruch internetowy bezpośrednio w przeglądarce. Inne aplikacje lub pozostała komunikacja w ramach systemu nie są chronione, co ogranicza korzyści dla bezpieczeństwa wyłącznie do prywatności na podstawowym poziomie lub tymczasowego dostępu do geoblokowanych treści.

Ważne: Rozszerzenia proxy na przeglądarki nie zabezpieczają kompleksowo całego urządzenia i nie powinny być używane zamiast specjalnego oprogramowania VPN, jeśli zależy Ci na ochronie prywatności i zaawansowanym bezpieczeństwie.

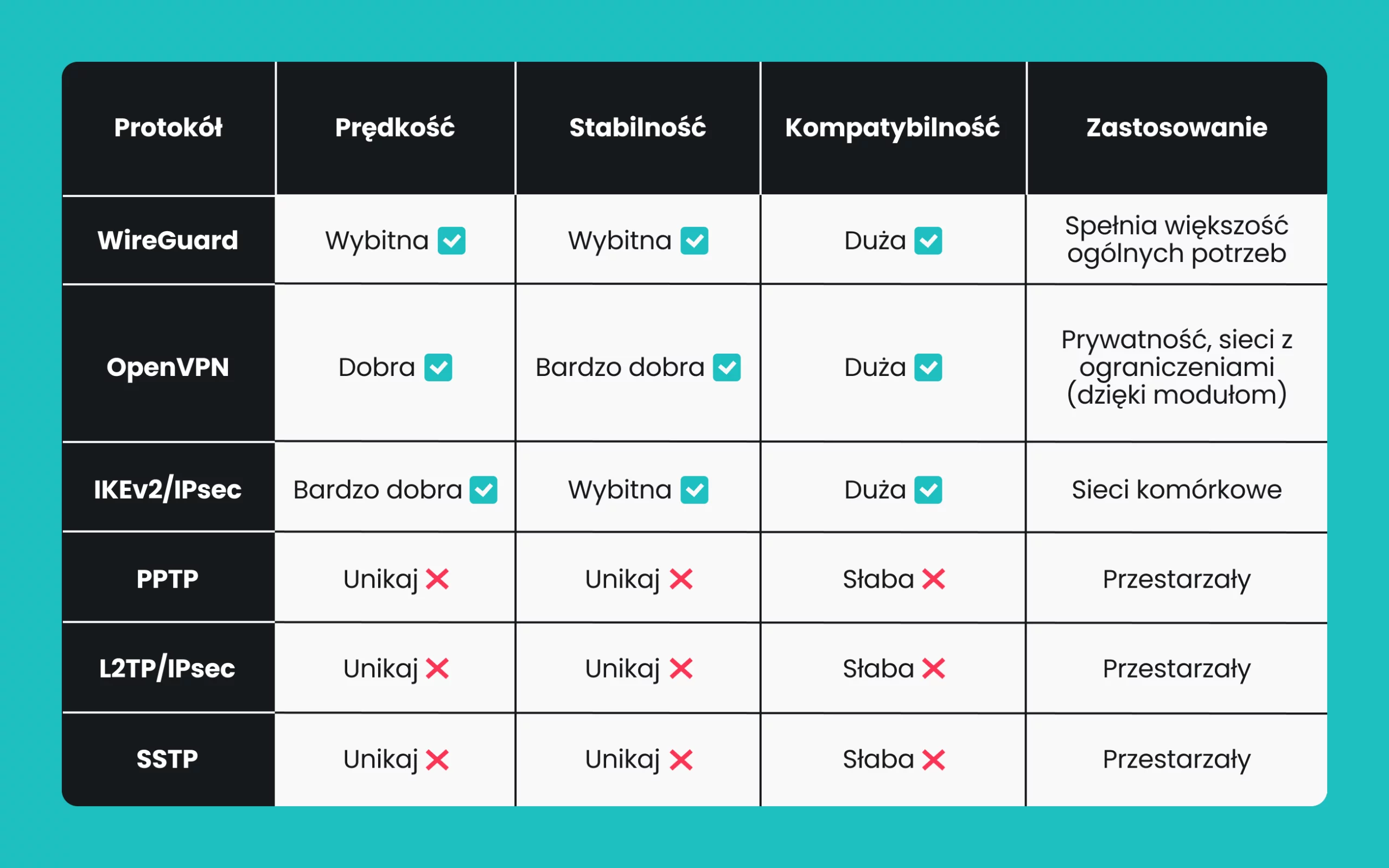

Protokoły VPN: porównanie

Chcemy Ci pomóc w wyborze protokołu VPN, który najlepiej spełni Twoje potrzeby, więc przygotowaliśmy dla Ciebie krótką ściągę na temat protokołów i ich zastosowań:

Podsumowanie: wybór protokołu ma znaczenie

WireGuard to obecnie najlepsze połączenie prędkości, stabilności, bezpieczeństwa i łatwości obsługi dla większości użytkowników. W konkretnych i zaawansowanych przypadkach może się jednak okazać, że lepiej sprawdzi się OpenVPN lub IKEv2/IPsec. Tylko unikaj przestarzałych opcji, czyli protokołów PPTP, SSTP i L2TP/IPsec.

Najczęściej zadawane pytania

Który protokół VPN wybrać?

Większości użytkownikom polecamy WireGuard, ponieważ świetnie działa, jest bezpieczny i prosty w obsłudze. Kolejny bardzo dobry wybór to OpenVPN i IKEv2/IPsec.

Jaki jest najlepszy rodzaj VPN?

VPN zdalnego dostępu idealnie sprawdzi się do połączeń z prywatnymi sieciami, a VPN typu „site-to-site” będzie lepszym wyborem dla firm z biurami w wielu lokalizacjach. Z kolei indywidualni użytkownicy powinni postawić na usługę VPN z silnym szyfrowaniem od sprawdzonego dostawcy, który nie zapisuje żadnych danych.

Jaki jest najnowszy protokół VPN?

WireGuard to najnowszy protokół VPN, który jest szybszy, wydajniejszy i bezpieczniejszy od starszych protokołów VPN typu OpenVPN i IPsec. Składa się z mniej rozbudowanego kodu, co zwiększa jego stabilność i minimalizuje luki w zabezpieczeniach.

Czy UDP to dobry wybór dla VPN?

Tak. UDP zapewnia większe prędkości dla streamowania lub grania. TCP jest nieco wolniejszy, ale bardziej niezawodny, zwłaszcza w sieciach z ograniczeniami.

Jakie są trzy najpopularniejsze protokoły VPN?

Trzy najpopularniejsze protokoły VPN to OpenVPN, IKEv2/IPsec i WireGuard. Każdy z nich ma swoje zalety, ale WireGuard jest generalnie uważany za najlepszy.